🎇🤳🏻كيف تتعلم أي شيء أسرع 10 مرات؟ 😎

السر مو بكثرة الساعات اللي تقضيها تتعلم، السر بالطريقة اللي تتعلم فيها! 🎯

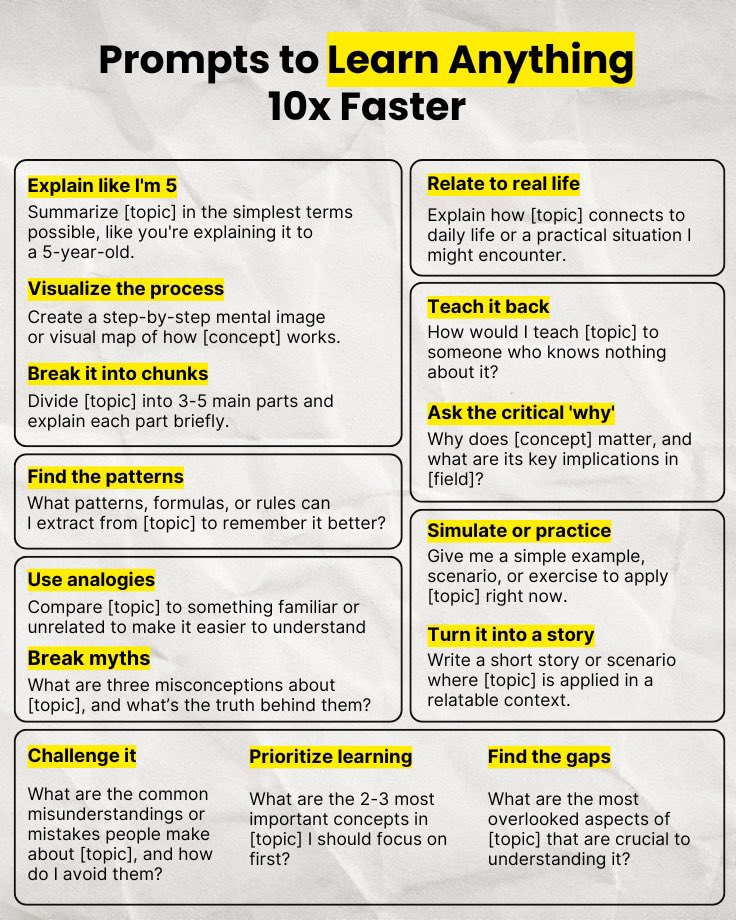

زي ما تشوفون بالصورة راح اشرح لكم واطبق طرق بسيطة وفعّالة تساعدك تستوعب أي موضوع بسرعة، سواء كنت مبتدئ أو حاب تبدأ بشي جديد، مثل الأمن السيبراني 💻🔥.

وش رأيكم؟ نطبق على #الامن_السيبراني ونشوف؟

السر مو بكثرة الساعات اللي تقضيها تتعلم، السر بالطريقة اللي تتعلم فيها! 🎯

زي ما تشوفون بالصورة راح اشرح لكم واطبق طرق بسيطة وفعّالة تساعدك تستوعب أي موضوع بسرعة، سواء كنت مبتدئ أو حاب تبدأ بشي جديد، مثل الأمن السيبراني 💻🔥.

وش رأيكم؟ نطبق على #الامن_السيبراني ونشوف؟

1.اشرح لي كأني طفل بعمر 5 سنوات

الموضوع: مفهوم الجدار الناري (Firewall)

الشرح: الجدار الناري مثل باب بيتك، يسمح بدخول الأشخاص اللي تعرفهم فقط، ويمنع الغرباء من الدخول.

الموضوع: مفهوم الجدار الناري (Firewall)

الشرح: الجدار الناري مثل باب بيتك، يسمح بدخول الأشخاص اللي تعرفهم فقط، ويمنع الغرباء من الدخول.

2.تصوّر العملية (Visualize the process)

الموضوع: كيفية تحليل حركة الشبكة

التصور: تخيل أن البيانات مثل سيارات تسير في شارع (الشبكة). إذا لاحظت سيارة تسير بعكس الاتجاه، فقد تكون هذه علامة على مشكلة أمنية.

الموضوع: كيفية تحليل حركة الشبكة

التصور: تخيل أن البيانات مثل سيارات تسير في شارع (الشبكة). إذا لاحظت سيارة تسير بعكس الاتجاه، فقد تكون هذه علامة على مشكلة أمنية.

3.قسّمها إلى أجزاء (Break it into chunks)

الموضوع: أنواع الهجمات السيبرانية

التقسيم: (1) التصيد الاحتيالي (Phishing)، (2) البرمجيات الضارة (Malware)، (3) هجمات القوة الغاشمة (Brute Force Attacks). ثم شرح بسيط لكل نوع.

الموضوع: أنواع الهجمات السيبرانية

التقسيم: (1) التصيد الاحتيالي (Phishing)، (2) البرمجيات الضارة (Malware)، (3) هجمات القوة الغاشمة (Brute Force Attacks). ثم شرح بسيط لكل نوع.

4.استخرج الأنماط (Find the patterns)

الموضوع: الأنشطة المشبوهة في الشبكة

النمط: أي نشاط غير معتاد (مثل زيادة في عدد محاولات تسجيل الدخول أو حركة بيانات كبيرة في منتصف الليل) قد يكون إشارة لاختراق.

الموضوع: الأنشطة المشبوهة في الشبكة

النمط: أي نشاط غير معتاد (مثل زيادة في عدد محاولات تسجيل الدخول أو حركة بيانات كبيرة في منتصف الليل) قد يكون إشارة لاختراق.

5.استخدم التشبيهات (Use analogies)

الموضوع: التشفير (Encryption)

التشبيه: التشفير مثل قفل حقيبة، لا يمكن لأحد فتح الحقيبة إلا إذا كان لديه المفتاح.

الموضوع: التشفير (Encryption)

التشبيه: التشفير مثل قفل حقيبة، لا يمكن لأحد فتح الحقيبة إلا إذا كان لديه المفتاح.

6.اكسر الأساطير (Break myths)

الموضوع: أنظمة الحماية التلقائية

الأسطورة: “وجود برنامج مكافحة الفيروسات يعني أنني محمي تماماً.”

الحقيقة: مكافحة الفيروسات هو جزء فقط من منظومة حماية شاملة.

الموضوع: أنظمة الحماية التلقائية

الأسطورة: “وجود برنامج مكافحة الفيروسات يعني أنني محمي تماماً.”

الحقيقة: مكافحة الفيروسات هو جزء فقط من منظومة حماية شاملة.

7.اربطها بالحياة الواقعية (Relate to real life)

الموضوع: أهمية كلمات المرور القوية

الربط: “كلمة المرور مثل مفتاح الخزنة في بيتك. إذا كان المفتاح سهل النسخ، يمكن لأي شخص سرقة ما في داخله.”

الموضوع: أهمية كلمات المرور القوية

الربط: “كلمة المرور مثل مفتاح الخزنة في بيتك. إذا كان المفتاح سهل النسخ، يمكن لأي شخص سرقة ما في داخله.”

8.علّمه لشخص آخر (Teach it back)

الموضوع: تعريف التهديدات السيبرانية

السيناريو: كيف ستشرح لصديقك مفهوم الفيروسات الإلكترونية بأسلوب بسيط ومباشر.

الموضوع: تعريف التهديدات السيبرانية

السيناريو: كيف ستشرح لصديقك مفهوم الفيروسات الإلكترونية بأسلوب بسيط ومباشر.

9.اسأل السؤال المهم “لماذا” (Ask the critical ‘why’)

الموضوع: لماذا يعتبر تحديث البرامج ضرورياً؟

الإجابة: “لأن التحديثات تعالج الثغرات التي يمكن للمخترقين استغلالها لاختراق جهازك.”

الموضوع: لماذا يعتبر تحديث البرامج ضرورياً؟

الإجابة: “لأن التحديثات تعالج الثغرات التي يمكن للمخترقين استغلالها لاختراق جهازك.”

10.حاكي أو طبّق (Simulate or practice)

الموضوع: التحقق من بريد تصيد احتيالي

التطبيق: استعراض بريد إلكتروني وتحليل العنوان، الروابط، والمحتوى للتأكد من أنه آمن.

الموضوع: التحقق من بريد تصيد احتيالي

التطبيق: استعراض بريد إلكتروني وتحليل العنوان، الروابط، والمحتوى للتأكد من أنه آمن.

11.حوّلها إلى قصة (Turn it into a story)

الموضوع: كيفية الحماية من التصيد الاحتيالي

القصة: “كان هناك موظف اسمه خالد تلقى رسالة تقول إنه ربح جائزة، لكنه لاحظ أن الرابط يبدو غريباً. قام خالد بالتحقق وتجنب الوقوع في الفخ.”

الموضوع: كيفية الحماية من التصيد الاحتيالي

القصة: “كان هناك موظف اسمه خالد تلقى رسالة تقول إنه ربح جائزة، لكنه لاحظ أن الرابط يبدو غريباً. قام خالد بالتحقق وتجنب الوقوع في الفخ.”

12.تحدّاها (Challenge it)

الموضوع: كيفية التأكد من قوة الشبكة

التحدي: ما هي الأخطاء الشائعة التي يقع فيها الأشخاص أثناء إعداد الشبكات، وكيف يمكن تجاوزها؟

الموضوع: كيفية التأكد من قوة الشبكة

التحدي: ما هي الأخطاء الشائعة التي يقع فيها الأشخاص أثناء إعداد الشبكات، وكيف يمكن تجاوزها؟

13.حدد الأولويات (Prioritize learning)

الموضوع: البداية في الأمن السيبراني

الأولوية: “ركز أولاً على تعلم أساسيات الشبكات، ثم كيفية اكتشاف التهديدات، وأخيراً أدوات الحماية.”

الموضوع: البداية في الأمن السيبراني

الأولوية: “ركز أولاً على تعلم أساسيات الشبكات، ثم كيفية اكتشاف التهديدات، وأخيراً أدوات الحماية.”

14.ابحث عن الفجوات (Find the gaps)

الموضوع: الحماية ضد التصيد الاحتيالي

الفجوة: “كثيرون يركزون على التعرف على الروابط المشبوهة ولكن ينسون أهمية تأمين معلوماتهم الشخصية.”

الموضوع: الحماية ضد التصيد الاحتيالي

الفجوة: “كثيرون يركزون على التعرف على الروابط المشبوهة ولكن ينسون أهمية تأمين معلوماتهم الشخصية.”

جاري تحميل الاقتراحات...