#ثريد #الأمن_السيبراني

❓️ما هوا الفرق بين Directory Traversal و SSRF👨💻

📍هما ثغرتان أمنيتان شائعتان في تطبيقات الويب. يمكن أن تؤدي هذه الثغرات إلى تسريب بيانات حساسة أو تنفيذ التعليمات البرمجية عن بُعد.

❓️ما هوا الفرق بين Directory Traversal و SSRF👨💻

📍هما ثغرتان أمنيتان شائعتان في تطبيقات الويب. يمكن أن تؤدي هذه الثغرات إلى تسريب بيانات حساسة أو تنفيذ التعليمات البرمجية عن بُعد.

📍في هذا الثريد، سنناقش الفرق بين Directory Traversal و SSRF. سنقدم أمثلة على كل من هذه الثغرات الأمنية، وسنناقش كيفية منع حدوثها

نبدأ على بركة الله 👇🏻

نبدأ على بركة الله 👇🏻

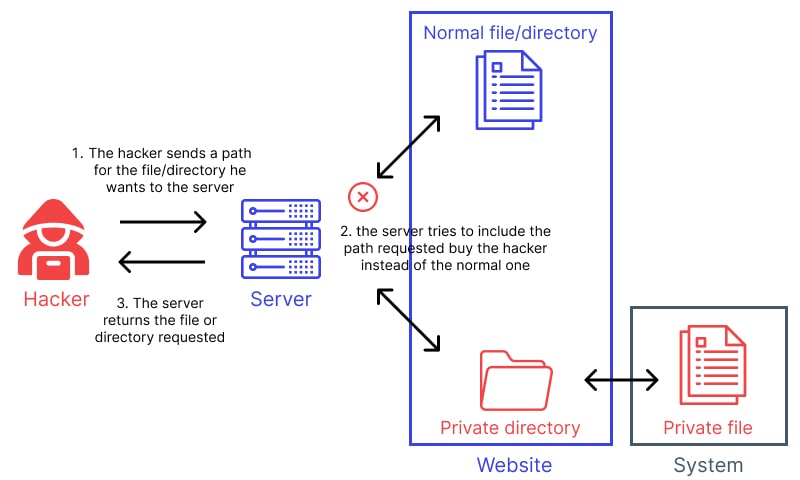

📍تُعرف Directory Traversal أيضًا باسم "Path Traversal" أو "File Inclusion".

⚡️إنها ثغرة أمنية تسمح للمهاجم بالوصول إلى ملفات أو مجلدات غير مصرح له بالوصول إليها.

⚡️ تحدث هذه الثغرة عادةً عندما لا يقوم تطبيق الويب بتحقق صحيح من المسار الذي يتم تمريره إليه.

⚡️إنها ثغرة أمنية تسمح للمهاجم بالوصول إلى ملفات أو مجلدات غير مصرح له بالوصول إليها.

⚡️ تحدث هذه الثغرة عادةً عندما لا يقوم تطبيق الويب بتحقق صحيح من المسار الذي يتم تمريره إليه.

مثال عشان توضح أكثر 👇🏻

📍نفترض أن عندي تطبيق ويب يسمح للمستخدمين تحميل الصور. يقوم التطبيق بتحقق بسيط من المسار الذي يتم تمريره إليه، ويتحقق فقط مما إذا كان المسار يبدأ بـ "/images".

⚡️يمكن للمهاجم استخدام هذا التحقق الضعيف لتحميل صورة إلى المسار التالي:

/etc/passwd

📍نفترض أن عندي تطبيق ويب يسمح للمستخدمين تحميل الصور. يقوم التطبيق بتحقق بسيط من المسار الذي يتم تمريره إليه، ويتحقق فقط مما إذا كان المسار يبدأ بـ "/images".

⚡️يمكن للمهاجم استخدام هذا التحقق الضعيف لتحميل صورة إلى المسار التالي:

/etc/passwd

📍يؤدي هذا إلى تحميل صورة تحتوي على بيانات حساسة، مثل كلمات مرور المستخدمين.

📌 يمكن للمهاجم استخدام Directory Traversal للأسباب التالية:

⚡️تسريب بيانات حساسة،

⚡️مثل كلمات المرور ومعلومات الدفع.

⚡️تنفيذ التعليمات البرمجية عن بُعد.

⚡️تغيير إعدادات التطبيق.

⚡️تعطيل التطبيق.

📌 يمكن للمهاجم استخدام Directory Traversal للأسباب التالية:

⚡️تسريب بيانات حساسة،

⚡️مثل كلمات المرور ومعلومات الدفع.

⚡️تنفيذ التعليمات البرمجية عن بُعد.

⚡️تغيير إعدادات التطبيق.

⚡️تعطيل التطبيق.

يمكن للمهاجم استخدام Directory Traversal لتحميل رمز ضار إلى الخادم. يمكن أن يؤدي هذا إلى تنفيذ التعليمات البرمجية عن بُعد، مما يسمح للمهاجم بالتحكم في الخادم.

او الوصول إلى ملفات حساسة، مثل ملفات تعريف المستخدمين أو قاعدة البيانات. يمكن أن يؤدي هذا إلى تسريب بيانات حساسة.

او الوصول إلى ملفات حساسة، مثل ملفات تعريف المستخدمين أو قاعدة البيانات. يمكن أن يؤدي هذا إلى تسريب بيانات حساسة.

❓️كيفية منع Directory Traversal

هناك عدة طرق لمنع Directory Traversal 👇🏻

⚡️استخدام تعبيرات منتظمة لتحقق من صحة المسارات.

⚡️استخدام أدوات تحليل الكود لتحديد نقاط الضعف المحتملة.

⚡️تحديث التطبيقات باستمرار مع أحدث التصحيحات الأمنية.

هناك عدة طرق لمنع Directory Traversal 👇🏻

⚡️استخدام تعبيرات منتظمة لتحقق من صحة المسارات.

⚡️استخدام أدوات تحليل الكود لتحديد نقاط الضعف المحتملة.

⚡️تحديث التطبيقات باستمرار مع أحدث التصحيحات الأمنية.

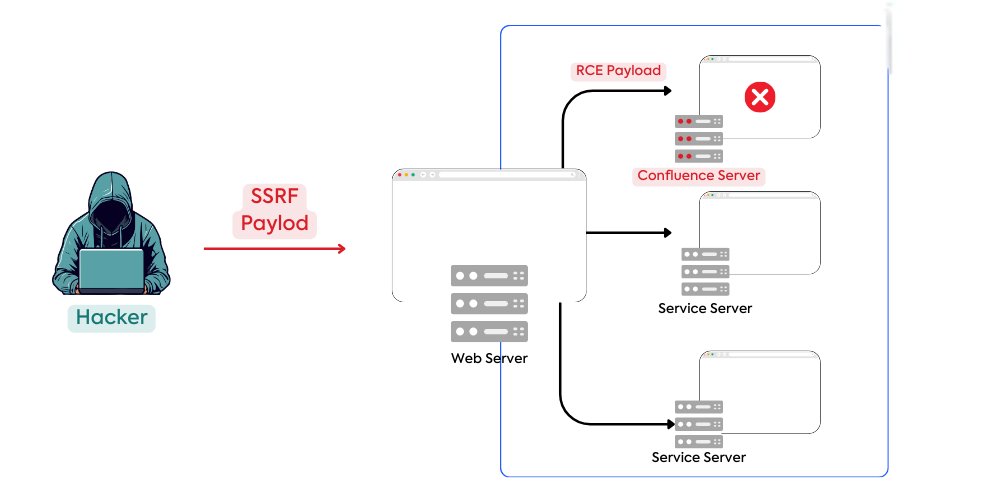

📌 تُعرف SSRF أيضًا باسم "Server-Side Request Forgery".

⚡️إنها ثغرة أمنية تسمح للمهاجم بجعل تطبيق الويب يقوم بإجراء طلب HTTP إلى عنوان URL محدد.

⚡️ تحدث هذه الثغرة عادةً عندما لا يقوم تطبيق الويب بتحقق صحيح من عنوان URL الذي يتم تمريره إليه.

⚡️إنها ثغرة أمنية تسمح للمهاجم بجعل تطبيق الويب يقوم بإجراء طلب HTTP إلى عنوان URL محدد.

⚡️ تحدث هذه الثغرة عادةً عندما لا يقوم تطبيق الويب بتحقق صحيح من عنوان URL الذي يتم تمريره إليه.

مثال عشان نفهمها أكثر 👇🏻

📍نفترض أن لدينا تطبيق ويب يسمح للمستخدمين بتقديم استطلاعات الرأي.

⚡️يقوم التطبيق بتحقق بسيط من عنوان URL الذي يتم تمريره إليه، ويتحقق فقط مما إذا كان عنوان URL يحتوي على "survey.php".

📍نفترض أن لدينا تطبيق ويب يسمح للمستخدمين بتقديم استطلاعات الرأي.

⚡️يقوم التطبيق بتحقق بسيط من عنوان URL الذي يتم تمريره إليه، ويتحقق فقط مما إذا كان عنوان URL يحتوي على "survey.php".

📍يمكن للمهاجم استخدام هذا التحقق الضعيف لجعل التطبيق يقوم بإجراء طلب HTTP إلى عنوان URL التالي:

🔸️http://localhost/database/dump.sql🔸️

⚡️سيؤدي هذا إلى قيام التطبيق بإجراء طلب HTTP إلى عنوان URL هذا، مما يؤدي إلى تحميل ملف dump.sql الذي يحتوي على بيانات حساسة.

🔸️http://localhost/database/dump.sql🔸️

⚡️سيؤدي هذا إلى قيام التطبيق بإجراء طلب HTTP إلى عنوان URL هذا، مما يؤدي إلى تحميل ملف dump.sql الذي يحتوي على بيانات حساسة.

يمكن للمهاجم استخدام SSRF لجعل التطبيق يقوم بإجراء طلب HTTP إلى عنوان URL خاص بنظام آخر. يمكن أن يؤدي هذا إلى الوصول إلى أنظمة أو بيانات غير مقصودة.

أو لجعل التطبيق يقوم بإجراء طلب HTTP إلى عنوان URL خاص بموقع ويب ضار. يمكن أن يؤدي هذا إلى نشر محتوى ضار على الموقع.

أو لجعل التطبيق يقوم بإجراء طلب HTTP إلى عنوان URL خاص بموقع ويب ضار. يمكن أن يؤدي هذا إلى نشر محتوى ضار على الموقع.

📍يمكن للمهاجم استخدام SSRF للأسباب التالية:

⚡️تسريب بيانات حساسة،

⚡️ مثل كلمات المرور ومعلومات الدفع.

⚡️تنفيذ التعليمات البرمجية عن بُعد.

⚡️الوصول إلى أنظمة أو بيانات أخرى غير مقصودة.

⚡️تسريب بيانات حساسة،

⚡️ مثل كلمات المرور ومعلومات الدفع.

⚡️تنفيذ التعليمات البرمجية عن بُعد.

⚡️الوصول إلى أنظمة أو بيانات أخرى غير مقصودة.

📍هناك عدة طرق لمنع SSRF، بما في ذلك.

⚡️استخدام تعبيرات منتظمة لتحقق من صحة عناوين URL.

⚡️استخدام أدوات تحليل الكود لتحديد نقاط الضعف المحتملة.

⚡️تحديث التطبيقات باستمرار مع أحدث التصحيحات الأمنية.

⚡️استخدام تعبيرات منتظمة لتحقق من صحة عناوين URL.

⚡️استخدام أدوات تحليل الكود لتحديد نقاط الضعف المحتملة.

⚡️تحديث التطبيقات باستمرار مع أحدث التصحيحات الأمنية.

📍الزبده من هذا الثريد

⚡️Directory Traversal

⚡️SSRF

📌 هما ثغرتان أمنيتان خطيرتان يمكن أن تؤدي إلى تسريب بيانات حساسة أو تنفيذ التعليمات البرمجية عن بُعد. من المهم أن تكون على دراية بهذه الثغرات الأمنية وأن تتخذ خطوات لمنع حدوثها في تطبيقاتك.

⚡️Directory Traversal

⚡️SSRF

📌 هما ثغرتان أمنيتان خطيرتان يمكن أن تؤدي إلى تسريب بيانات حساسة أو تنفيذ التعليمات البرمجية عن بُعد. من المهم أن تكون على دراية بهذه الثغرات الأمنية وأن تتخذ خطوات لمنع حدوثها في تطبيقاتك.

انتهى...

اذا افادكم هذا الثريد:

ارجو متابعة @CyberNet_KSA ليصلك كل جديد.

وفعل 🔔

علشان توصلك كل الثريدات التقنية المشوقة 🤩💻

ادعم هذا الثريد بريتويت 🔁

وشاركه ومع المهتمين علشان الكل يستفيد ❤️🔥

بالتوفيق لكم جميعآ بأذن الله ❤️

اذا افادكم هذا الثريد:

ارجو متابعة @CyberNet_KSA ليصلك كل جديد.

وفعل 🔔

علشان توصلك كل الثريدات التقنية المشوقة 🤩💻

ادعم هذا الثريد بريتويت 🔁

وشاركه ومع المهتمين علشان الكل يستفيد ❤️🔥

بالتوفيق لكم جميعآ بأذن الله ❤️

جاري تحميل الاقتراحات...