ثريد قصير بتكلم فيه عن طرق جمع المعلومات حول جهة معينة. الموضوع مخصص لمختبرين الإختراق ولايجب استخدامه في أي اغراض هجومية.

بسم الله نبدأ

اول شي كيف ممكن هذي المعلومات تكون مفيدة للمهاجم وأيش ممكن تستفيد الشركات منها في الحماية ؟

بسم الله نبدأ

اول شي كيف ممكن هذي المعلومات تكون مفيدة للمهاجم وأيش ممكن تستفيد الشركات منها في الحماية ؟

المهاجم دائماً يتبع سلسلة طويلة وأحياناً معقده من المعلومات المتسلسلة .. وفي الغالب نقطة البداية تكون من الانترنت، أذا عرفت معلوماتك الموجودة في الانترنت راح تعرف تقيم الخطر الي ممكن يجي منها.

مرجع التكنيك للمهتمين في مايتر هو TA0043، أخترت لكم أشهر الأساليب

مرجع التكنيك للمهتمين في مايتر هو TA0043، أخترت لكم أشهر الأساليب

قطة البداية للمهاجمية هي قوقل دوركس أو فلاتر بحث قوقل

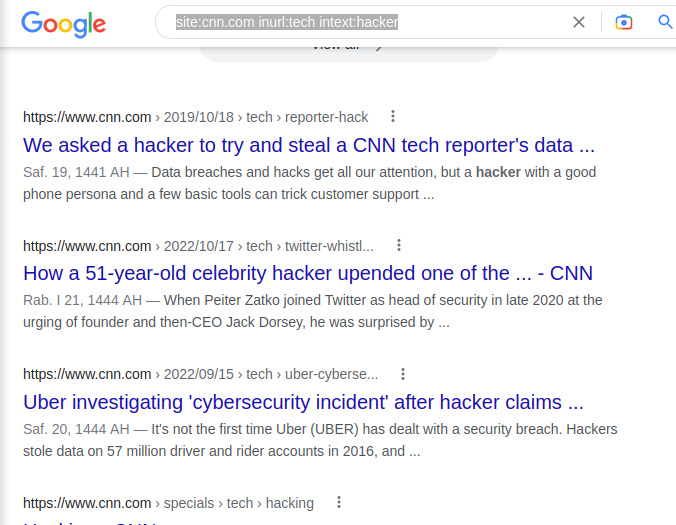

على سبيل المثالي site:domain.com راح يطلع نتايج البحث الخاصة في الدومين الهدف فقط بمعنى أنه راح تعرف كل شي سجله قوقل عن هذا الموقع

على سبيل المثالي site:domain.com راح يطلع نتايج البحث الخاصة في الدومين الهدف فقط بمعنى أنه راح تعرف كل شي سجله قوقل عن هذا الموقع

ايضا ممكن دمج فلاتر معينه مع بعض مثلا

site:cnn.com inurl:tech intext:hacker

وتعني أبحث عن هذا الدومين فقط مع وجود كلمة tech بأحد مجلداته أو روابطه الفرعية وأن تحتوي الصفحة على كلمة hacker

هنا الفلاتر الأوامر الأكثر شيوع

gist.github.com

site:cnn.com inurl:tech intext:hacker

وتعني أبحث عن هذا الدومين فقط مع وجود كلمة tech بأحد مجلداته أو روابطه الفرعية وأن تحتوي الصفحة على كلمة hacker

هنا الفلاتر الأوامر الأكثر شيوع

gist.github.com

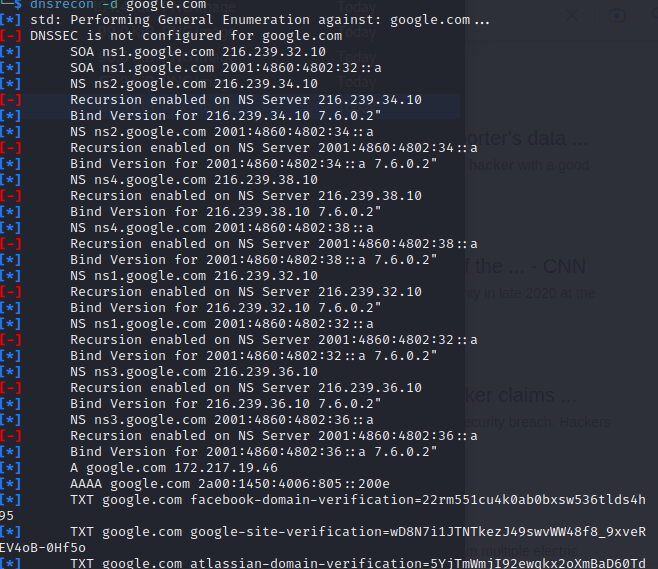

جمع معلومات حول الدومين نفسه, اذا كنت مستخدم لنظام كالي dnsrecon وحدة من الأدوات المثبته مسبقاً، مهم نعرف أن هذي كلها معلومات عامة مسجلة في نظام النطاقات العالمي.

لجمع كافة المعلومات دفعه واحدة الأمر:

dnsrecon -d google.com

أهم التسجيلات بتكون كالتالي:

A = تشير للايبي الرئيسي لهذا الدومين

AAAA = أسم السيرفر والايبي بصيغة الاصدار السدس

CNAME = الإسم البديل

MX = خدمة الايميل

NS = يوجه للسيرفر المخول بتزيدنا في الايبي

dnsrecon -d google.com

أهم التسجيلات بتكون كالتالي:

A = تشير للايبي الرئيسي لهذا الدومين

AAAA = أسم السيرفر والايبي بصيغة الاصدار السدس

CNAME = الإسم البديل

MX = خدمة الايميل

NS = يوجه للسيرفر المخول بتزيدنا في الايبي

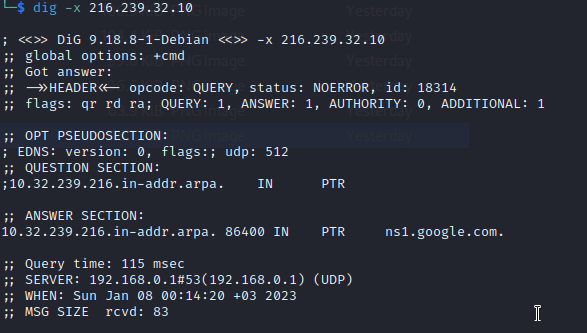

PTR = عند الاستعلام في ايبي ادرس فهذا التسجيل يشير للنطاق أي انه عكس أول تسجيل

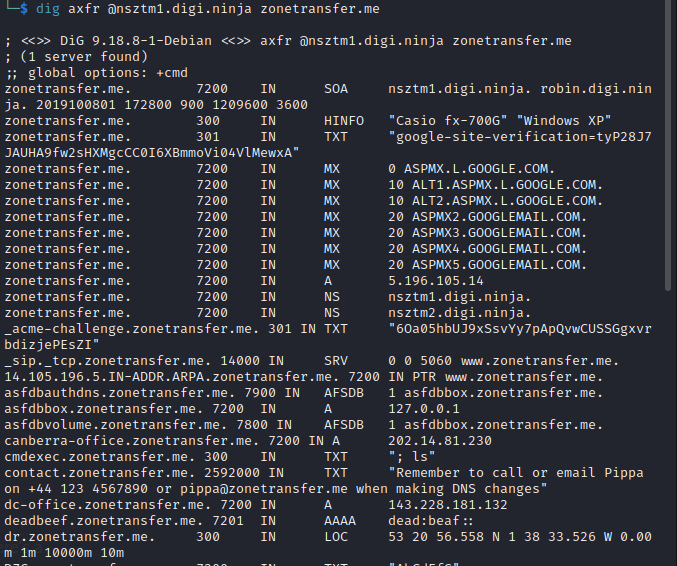

DNS zone transfer ثغرة العثور على كل الدومينات الفرعية المسجلة

تحدث هذي الثغرة عادة في حال وجود دومين سيرفر بديل ويتم مشاركة معلومات الأساسية الداخلية معه من الدومينالأساسي عن طريق بروتوكول tcp

DNS zone transfer ثغرة العثور على كل الدومينات الفرعية المسجلة

تحدث هذي الثغرة عادة في حال وجود دومين سيرفر بديل ويتم مشاركة معلومات الأساسية الداخلية معه من الدومينالأساسي عن طريق بروتوكول tcp

للتحقق من وجودها أول خطوة نستعلم عن NS record في أي اداة

dnsrecon -d zonetransfer.me

هنا على سبيل المثال NS record هو nsztm1.digi.ninja ناخذه في الصياغة التالية

dig axfr @nsztm1.digi.ninja zonetransfer.me

النتيجة قائمة في كل النطاقات الفرعية !

dnsrecon -d zonetransfer.me

هنا على سبيل المثال NS record هو nsztm1.digi.ninja ناخذه في الصياغة التالية

dig axfr @nsztm1.digi.ninja zonetransfer.me

النتيجة قائمة في كل النطاقات الفرعية !

طبعا استخدمنا اداه أخرى اسمها dig وهي افتراضية في كالي أيضاُ

من الأدوات اللطيفة في كال وتجمع معومات عن الدومين : dnsenum و fierce

من الأدوات اللطيفة في كال وتجمع معومات عن الدومين : dnsenum و fierce

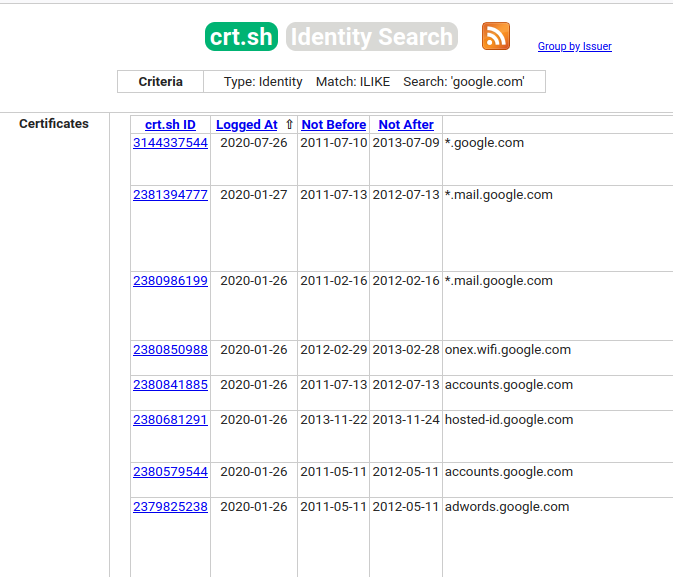

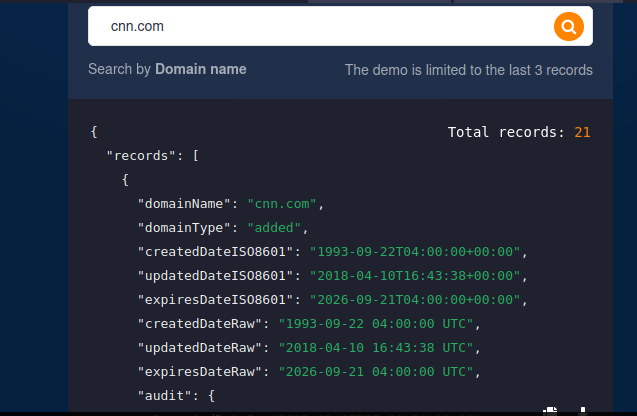

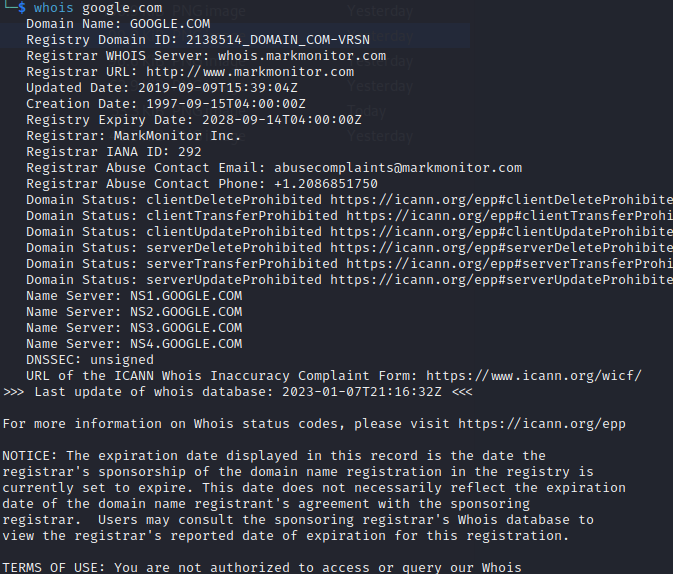

موقع whois.domaintools.com راح يمكنك من معرفة معلومات الدومين - مثل أسم المالك ورقم هاتفه .. الخ

أيضا أمر whois في كالي، وموقع whois-history.whoisxmlapi.com لجمع المعلومات التاريخه عن تسجيل النطاق وهي أحد الطرق المستخدمه في تخطي حماية معلومات التسجيل.

أيضا أمر whois في كالي، وموقع whois-history.whoisxmlapi.com لجمع المعلومات التاريخه عن تسجيل النطاق وهي أحد الطرق المستخدمه في تخطي حماية معلومات التسجيل.

جاري تحميل الاقتراحات...