ثريد عن كيف تنتقل البيانات عبر الشبكة و ايش الهجمات المحتملة في كل طبقة!!

طيب في البداية لازم نعرف انه البيانات و نقصد فيها هنا (مثلا التغريدة في تويتر او رسالة في واتس اب او بحثك في قوقل) لها طريقة في الانتقال عبر الشبكة لانه بالتأكيد ما تطير في الهواء. #الامن_السيبراني

طيب في البداية لازم نعرف انه البيانات و نقصد فيها هنا (مثلا التغريدة في تويتر او رسالة في واتس اب او بحثك في قوقل) لها طريقة في الانتقال عبر الشبكة لانه بالتأكيد ما تطير في الهواء. #الامن_السيبراني

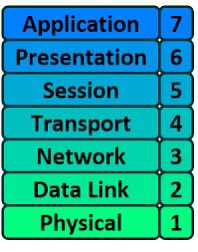

و عشان كذا تم تصميم نظام عام ١٩٨٤ اسمه Open System Interconnections (OSI) مكون من عدة طبقات و لكل طبقة بروتوكولات و شغلات لازم تسويها عشان الكمبيوترات تتواصل من خلال الشبكة. #شبكات

١/ بداية من أعلى طبقة layer 7 (Application): هذه الطبقة اللي كلنا نشوفها و هي عبارة عن تطبيقات تقدر توصل لخدمات الشبكة باستخدام بروتوكلات (HTTP)و نقدر نرسل/ نستقبل البيانات من خلالها مثل متصفحات الانترنت. الهجمات المحتملة زي HTTP flood و DNS attacks و DDOS

٢/ طبقة ٦ (Presentation): في هذه الطبقة تجي البيانات من الطبقة العليا (٧) و يتم معالجتها بطريقة يفهمها المستقبل من خلال تشفيرها و ضغطها و وضعها بصيغة مفهومة فمثلا ارسال ايميل يختلف عن طلب صفحة من المتصفح. Phishing واحد من الهجمات المحتملة في هذه الطبقة.

٣/ طبقة ٥ (Session): تنشأ قنوات الاتصال بين الطرفين و تفتح هذه القنوات خلال الاتصال و تغلق عند نهايته و كذلك تفتح البورتات الخاصة بكل بروتوكول مثلا HTTP port 80. سرقة الجلسة (Session Hijacking) يحصل في هذه الطبقة.

٤/ طبقة ٤ (Transport): تقسم البيانات إلى قطع Segments و تنتقل عبر بروتوكلات TCP/UDP و كذلك يتم إعادة تجميع هذه القطع في الطرف المستقبل حتى تكتمل البيانات. من أشهر الهجمات في هذه الطبقة packet sniffing و port scanning.

٥/ طبقة ٣ (Network): هنا يتم تقسيم القطع Segments إلى Packets و يتم إعادة تجميع packets في الطرف المستقبل و كذلك يتم توجيه الباكيت إلى المستلم مثلا سيرفرات قوقل عن طريق IP بروتوكول. و هنا يقدر المخترق انه ينفذ هجمة man in the middle.

٦/ طبقة ٢ (Data Link): في هذه الطبقة يتم تحويل البيانات من packets إلى Frame و تصير البيانات بلغة الباينري 0/1عشان تنقلها لاخر طبقة و يكون MAC address للمرسل و المستقبل موجود في الهيدر. MAC address spoofing يحدث في هذه الطبقة

٧/ طبقة ١ (physical ): مسؤولة عن نقل البيانات بعد ما تحولت إلى 0/1 بين جهازين من خلال الأسلاك أو الوايرلس. و هنا المخترق يمكن يسوي sniffing او التقاط لهذه البيانات.

و صلنا لنهاية الثريد و يارب أعجبكم و هذه المصادر: @e.ahmadi/attacks-on-various-osi-model-layers-bd2fac5ab985" target="_blank" rel="noopener" onclick="event.stopPropagation()">medium.com

imperva.com

imperva.com

جاري تحميل الاقتراحات...