El poder del #OSINT: En esta ocasión les contaré sobre una investigación que eh realizado a un compañero (de la Escuela), hasta lograr contactarme con él; Todo a través de la obtención de su #HuellaDigital. #Socmint #AnalistaOsint #Leaks #ToolsOsint #ManuelBot #CiberINT

🧵HILO🧵

🧵HILO🧵

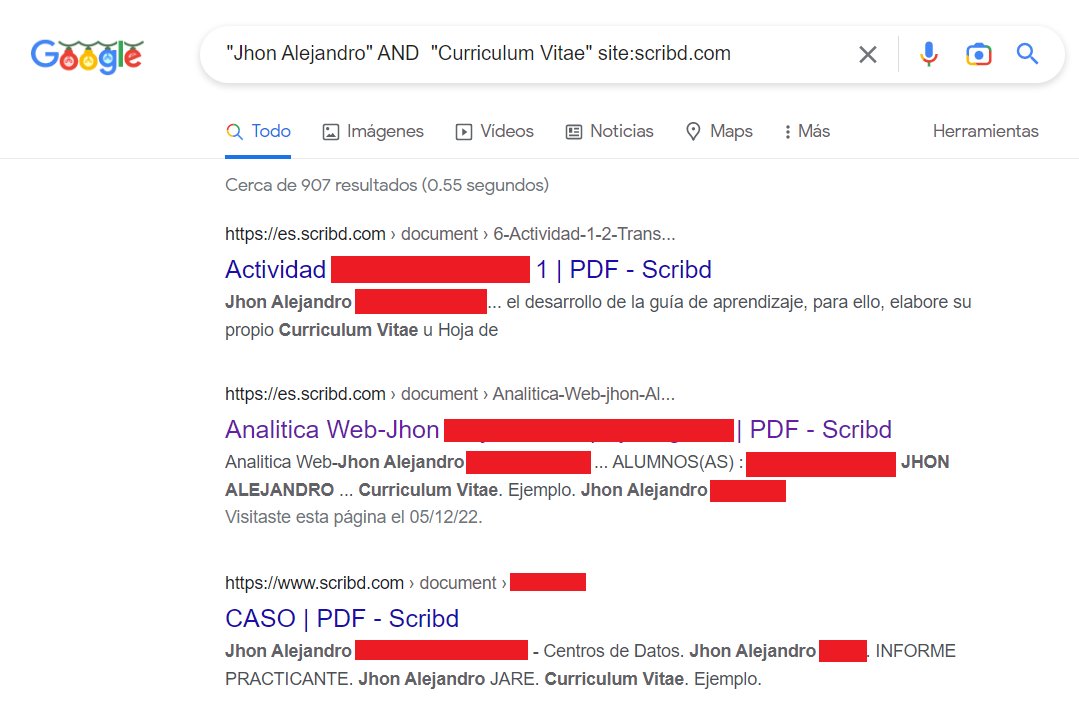

3⃣ Habiendo encontrado ya el documento que lo que realmente estaba buscando para iniciar la investigación, decidí descargarla, por lo que para esta ocasión use la herramienta llamada #DocumentsDownloadergistros.

✅ Enlace: chrome.google.com

⬇️

✅ Enlace: chrome.google.com

⬇️

4⃣ Ya teniendo los datos personales de "Jhon Alejandro", copié el número telefónico que se menciona en el doc, para luego cruzar información con la #BrechaDeFacebook, obteniendo así, 03 cuentas de usuario vinculados a ese mismo número telefónico.

⬇️

⬇️

5⃣ Pues solo me tocaba verificar, que las 03 cuentas de usuario de Facebook (vinculados al Número telefónico), le correspondería a "Jhon Alejandro", por lo que decidí usar la técnica conocida #IngenieríaSocial, manteniendo así una conversación virtual a través de #WhatsApp

⬇️

⬇️

6⃣ Continuando con mi investigación, quise obtener alguna información adicional del correo electrónico de "Jhon Alejandro", usando la herramienta #Epieos, pudiendo obtener así una posible vinculación al servicio Skype.

✅Recurso: epieos.com

✅Recurso: epieos.com

7️⃣ Del mismo modo, quise saber si alguna vez ese correo electrónico había sido víctima de alguna filtración de sus datos a través de #HaveiBeenPwned, llevándome la sorpresa que, ese correo estaba comprometido en 14 Brechas de seguridad😳.

✅Recurso: haveibeenpwned.com

⬇️

✅Recurso: haveibeenpwned.com

⬇️

9️⃣ Y ahora ¿Cómo desencripto esa contraseña?, pues a lo largo de la era digital y las nuevas soluciones que nos brinda el internet, ya es posible desencriptar hashes, en esta ocasión usaré el siguiente recurso:

✅ hashes.com

⬇️

✅ hashes.com

⬇️

🔟 Y para obtener mayores resultados del nombre de usuario encontrado en la investigación realizada a "Jhon Alejandro", usaré este siguiente recurso:

#Blackbird en su versión web.

✅ Recurso: blackbird-osint.herokuapp.com

⬇️

#Blackbird en su versión web.

✅ Recurso: blackbird-osint.herokuapp.com

⬇️

1⃣ 2⃣ Y ya para terminar, quise ver en que otros servicios estaba vinculado ese correo electrónico de mi querido compañero "Jhon Alejandro", usé la ya conocida herramienta #Holele a través de #GoogleCloudShell.

✅ Recurso: github.com

✅ Creator: @palenath

⬇️

✅ Recurso: github.com

✅ Creator: @palenath

⬇️

1⃣ 3⃣ Con esta investigación realizad con fines de sensibilización, les hago la pregunta. ¿Somos conscientes de la información que vamos compartiendo a diario de forma activa/pasiva? ¿Qué haces al respecto para proteger tu #HuellaDigital?.

✅ Solo TÚ tienes la respuesta.

(FIN)

✅ Solo TÚ tienes la respuesta.

(FIN)

@threader compile

@threadreaderapp unroll

@threadrip unroll

@PingThread unroll

@threadreaders unroll

@TurnipSocial save

@readwiseio save thread

@tresselapp save thread

@rattibha unroll

@getnaked_bot unroll

@threadreaderapp unroll

@threadrip unroll

@PingThread unroll

@threadreaders unroll

@TurnipSocial save

@readwiseio save thread

@tresselapp save thread

@rattibha unroll

@getnaked_bot unroll

جاري تحميل الاقتراحات...