#جمعة_مباركة

كيف استطاعت الصين باستخدام

malicious super micro chip

بالتسلل الى كبرى الشركات والجهات الحكومية الأمريكية؟!

#The_Big_Hack

#TheBigHack

اذا كنت تعتقد ان مخاوف الدول من #الامن_السيبراني متعلقه فقط بفضاء الانترنت فهذا الثريد راح يغير هالصورة النمطية لديك.

/1

كيف استطاعت الصين باستخدام

malicious super micro chip

بالتسلل الى كبرى الشركات والجهات الحكومية الأمريكية؟!

#The_Big_Hack

#TheBigHack

اذا كنت تعتقد ان مخاوف الدول من #الامن_السيبراني متعلقه فقط بفضاء الانترنت فهذا الثريد راح يغير هالصورة النمطية لديك.

/1

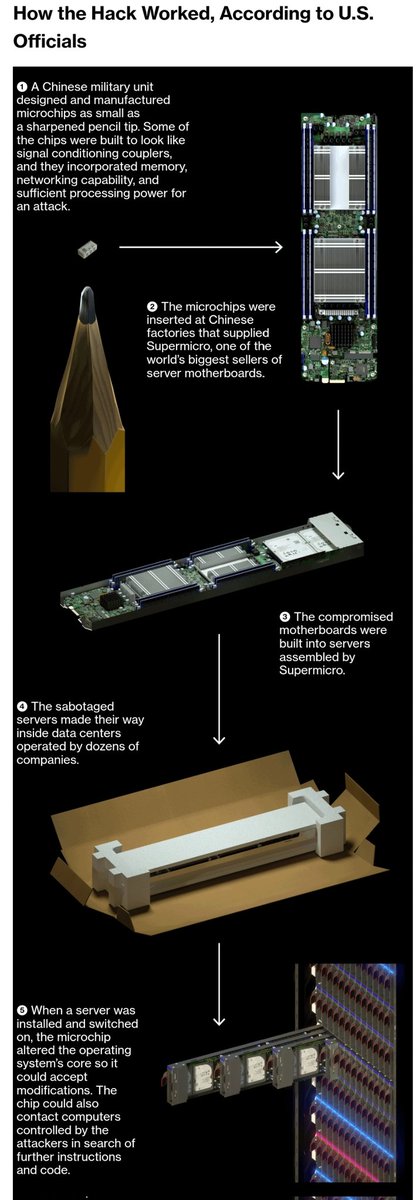

موضوعنا اليوم عن اكبر واعقد عملية تجسس واختراق نفذتها الصين ضد اكثر من 30 شركة وجهات ومؤسسات حكومية امريكية.

#thebighack

وصلت قوة وخطورة هذا الهجوم الى اكبر شركتين امريكية وبالعالم أجمع امازون وأبل و طالت CIA والكونجرس الامريكي ووكالة ناسا.

/2

#thebighack

وصلت قوة وخطورة هذا الهجوم الى اكبر شركتين امريكية وبالعالم أجمع امازون وأبل و طالت CIA والكونجرس الامريكي ووكالة ناسا.

/2

في عام 2015، بدأت Amazon بتقييم شركة ناشئة تسمى Elemental Technologies للاستحواذ المحتمل عليها للتوسع في عمليات خدمة بث الفديو، حيث ان شركة Elemental معروفه بصنعها برنامجا لضغط ملفات الفديو الضخمة وتنسيقها لملائمة الاجهزة المختلفة الأخرى.

/3

/3

ساعدت تقنية شركة Elemental في بث الألعاب الأولمبية عبر الإنترنت، والتواصل مع محطة الفضاء الدولية، وتحويل لقطات الطائرات بدون طيار إلى وكالة الاستخبارات المركزية الأمريكية. استعانت امازون بذلك الوقت بشركة خارجية لفحص أمان تقنيات شركة Elemental.

/4

/4

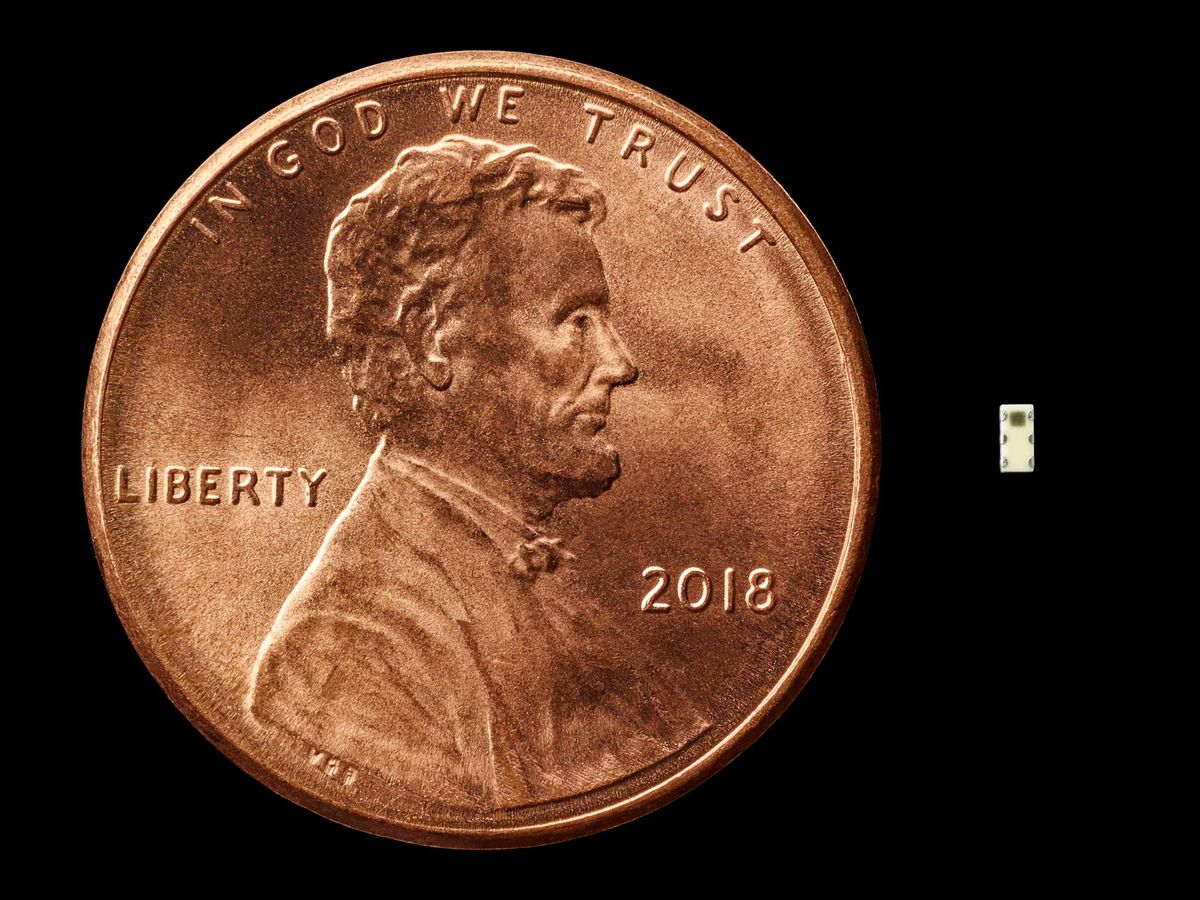

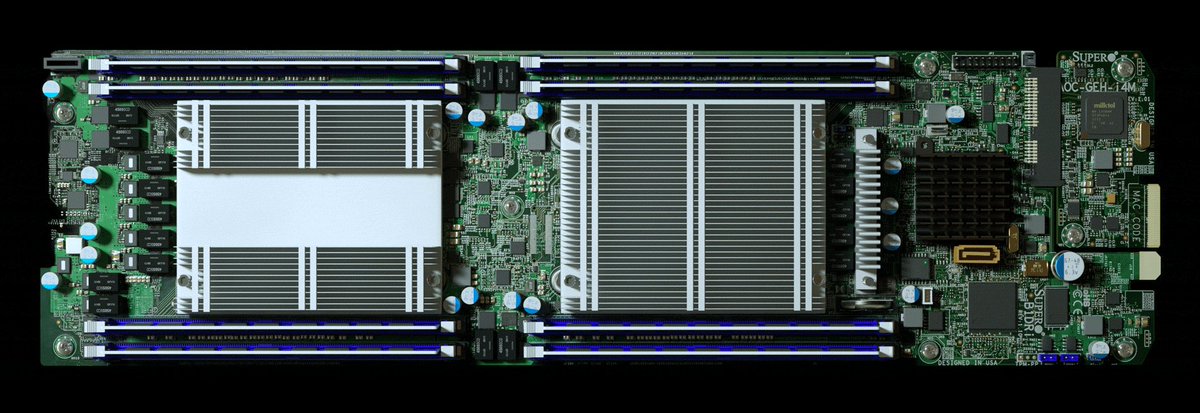

كشف التقرير الأول عن مشكلات مقلقة، مما دفع امازون لالقاء نظرة على المنتج الرئيسي لشركة Elemental فعملية تجميع الخوادم لصالح Elemental تتم بواسطة شركة Super Micro Computer Inc وهي أيضًا واحدة من أكبر موردي اللوحات الأم للخوادم في العالم. ففي أواخر ربيع عام 2015.

/5

/5

أبلغت أمازون السلطات الأمريكية عن هذا الاكتشاف، فخوادم Elemental موجودة في مراكز بيانات وزارة الدفاع، وعمليات الطائرات بدون طيار التابعة لوكالة المخابرات المركزية، والشبكات الموجودة على متن السفن الحربية التابعة للبحرية. وكانت Elemental مجرد واحده من مئات عملاء Supermicro.

/7

/7

خلصت التحقيقات ان الاستخبارات الصينية استطاعت زرع عملاء لها في شركة supermicro قامو بدروهم بزرع هذه الرقائق بلوحات الأم ومن ثم توريدها لاكثر من 30 شركة وجهة حكومية امريكية، والهدف من ذلك إمكانية وصول طويل الأمد لاسرار التكنلوجيا الأمريكية.

لقراءة المقال

bloomberg.com

لقراءة المقال

bloomberg.com

كل هذا قبل 9 سنوات!!والمؤشرات تدل ان العملية اقدم من ذلك فلك ان تتخيل ان كانت مثل هذه التقنيات استخدمت قبل 9 سنوات! فما هي التقنيات المستخدمة اليوم من تلك الدول للتجسس؟

الحل الوحيد من وجهة نظري لرصد مثل هذه التقنيات متابعة ترافيك الاجهزة والخوادم المستوردة خاصة لدى الجهات الحساسة

الحل الوحيد من وجهة نظري لرصد مثل هذه التقنيات متابعة ترافيك الاجهزة والخوادم المستوردة خاصة لدى الجهات الحساسة

جاري تحميل الاقتراحات...