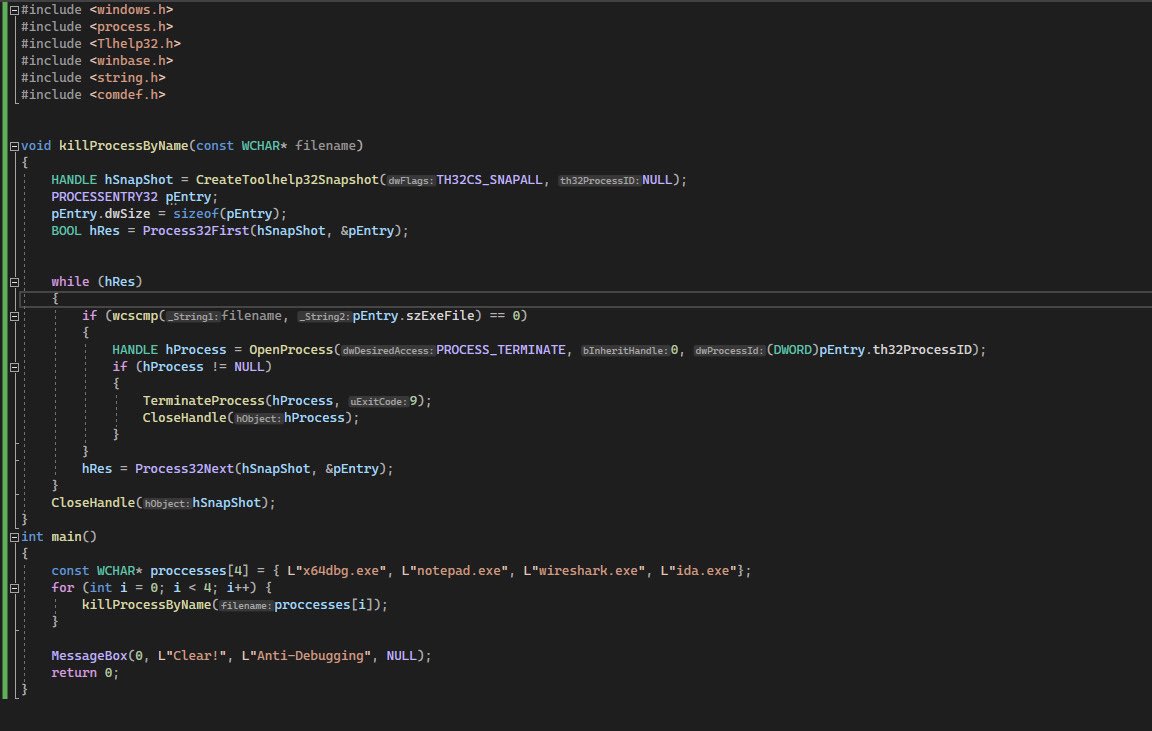

بمعنى اخر فيه برامج يستخدمها المحلل عشان يحلل المالوير الكود يبحث عن بعضها "فور ذا سيك اوف ديمو" وينهيها واذا خلص من الانهاءات يعرض message box مكتوب فيه Clear

وش تسوي يالمحلل بهالامر الخطير ؟

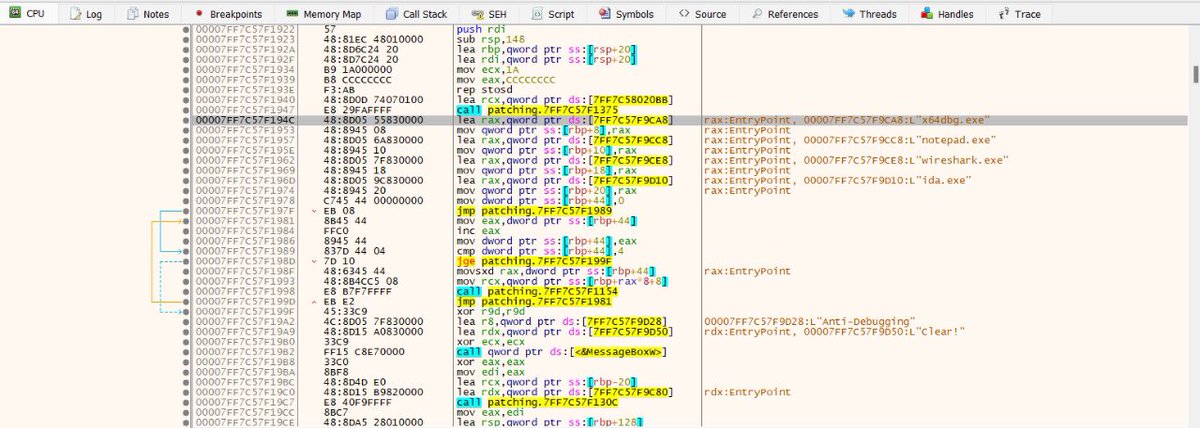

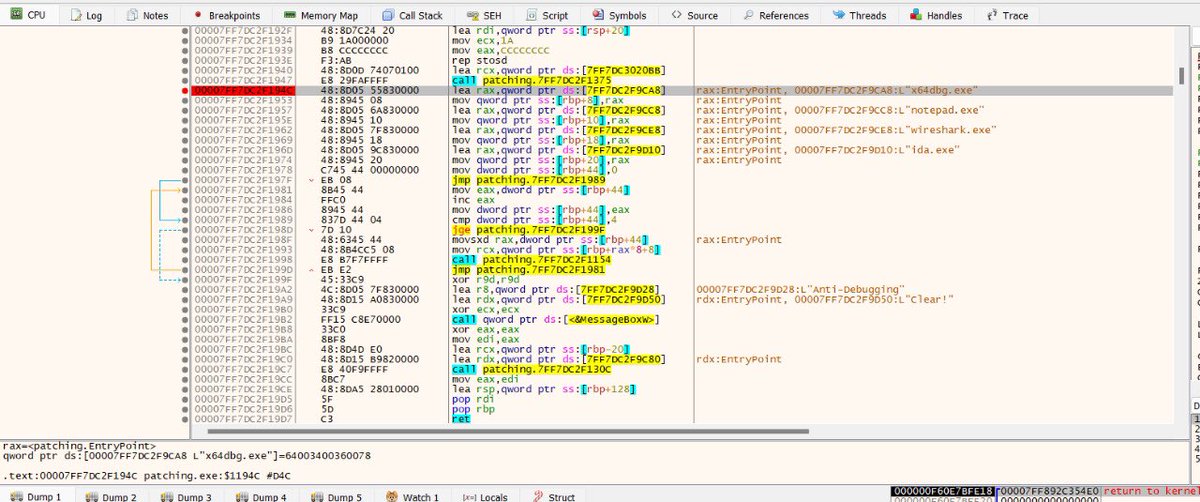

الامور معقده والبروسيس ضاربه

الامور معقده والبروسيس ضاربه

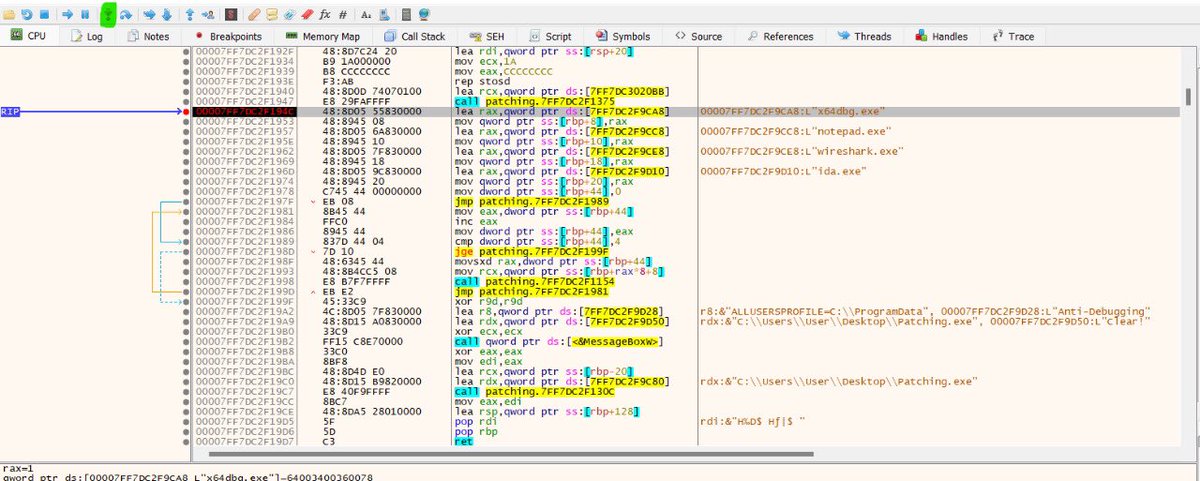

عشان نحل هذي المشكله لازم نتعرف على مفهوم جديد الا وهو الـ Patching وهو التعديل على الـ executable تعديل لا يضر باللوجيك تبع الـ executable وبنفس الوقت يخلنا نتفادى انهاء بروسس الديبقر من ما يسمح لنا بتحليل الـ executable بدون معيقات

فالحل اننا نغير السترينق بحيث اننا نوافي شرطين من شروط الـ Patching :

1- يكون التعديل يحافظ على عدد البايتات يعني بتعدل على خمس بايتات لازم بعد التعديل يكونون خمس بايتات غير ذلك فالغالب ينعطب الـ executable

1- يكون التعديل يحافظ على عدد البايتات يعني بتعدل على خمس بايتات لازم بعد التعديل يكونون خمس بايتات غير ذلك فالغالب ينعطب الـ executable

لان لو تفكر فيها اذا حددت على خمس بايتات وقلت بتعدل عليهم انت ما تقدر تتجاوز الخمس بايتات وبنفس الوقت اذا بتنقص عن الخمسه بيصير الباقي NULL Bytes

2- ما تكسر لوجيك الـ executable عشان ما ينعطب

مثال على ذلك لو فنقشن ترجع integer وجيت وعدلت على الـ return وعطيته حرف مثلاً، كذا بينفقع الـ executable وهذا من حقه

مثال على ذلك لو فنقشن ترجع integer وجيت وعدلت على الـ return وعطيته حرف مثلاً، كذا بينفقع الـ executable وهذا من حقه

جاري تحميل الاقتراحات...