السلام عليكم ورحمة الله وبركاته

حبيت اشارك معكم معلومات حصلت عليها في بداية مساري في SOC. بشارك معكم مصادر إللي حصلت منها معلومات.

منقوله 👍🏻👍🏻

حبيت اشارك معكم معلومات حصلت عليها في بداية مساري في SOC. بشارك معكم مصادر إللي حصلت منها معلومات.

منقوله 👍🏻👍🏻

أهم النقاط الواجب توافرها في مركز العمليات الأمنية؟ تنقسم هذه الإجراءات إلى المهام المحددة التالية:

* معرفة تامة بالأصول والممتلكات (Assets): من بداية عملياتها ، تحتاج مراكز العمليات الأمنية إلى أن تكون على دراية جيدة بالأدوات والتقنيات الموجودة تحت تصرفهم.

* معرفة تامة بالأصول والممتلكات (Assets): من بداية عملياتها ، تحتاج مراكز العمليات الأمنية إلى أن تكون على دراية جيدة بالأدوات والتقنيات الموجودة تحت تصرفهم.

وكذلك الأجهزة والبرامج التي تعمل على الشبكة.يمكن أن يساعد الوعي العالي في زيادة فرص اكتشاف التهديدات الناشئة في وقت مبكر.

* المراقبة الاستباقية (Proactive monitoring): بدلاً من التركيز على التدابير التفاعلية، تتخذ SOCs خطوات متعمدة للكشف عن الأنشطة الضارة قبل أن تؤدي إلى ضرر كبير

* إدارة سجلات الأحداث والاستجابات (Managing logs): في حالة الإختراق أو تسريب المعلومات ، من الضروري أن تكون قادرًا على استعادة خطواتك للعثور على مكان حدوث أو بداية الإختراق. يمكن أن يوفر التسجيل الشامل للنشاط والاتصالات عبر الشبكات للسلطات المختصة إذا تم إجراء تحقيق جنائي رقمي

* تفعيل التنبيهات ( Alerts): عندما تظهر المخالفات ، فإن إحدى المهام التي ستقوم بها مراكز العمليات الأمنية هي تصنيف شدة الحوادث. كلما كان الإختراق قوياً أو ذو تأثير كبير أو كان مرتبطا بثغرات معروفة للشركة في شبكاتها، كلما اتخذت SOC إجراءات عاجلة للقضاء على التهديد.

* إدارة الثغرات الأمنية (Vulnerability management): تعد معالجة نقاط الضعف - إدارة الثغرات الأمنية - وزيادة الوعي بالتهديدات جزءًا أساسيًا في منع الانتهاكات الأمنية. يتضمن ذلك المراقبة المستمرة للمحيط والعمليات الداخلية. كما تحدث أحيانًا انتهاكات من داخل المنظمة نفسها.

* التحقق من الامتثال (Checking compliance): في عصر تكنولوجيا البيانات هذا ، هناك القليل من الأمور ذات الصلة بأمن المعلومات أكثر من الحفاظ على لوائح الامتثال الأساسية. تستخدم SOC جهودها اليومية لمواكبة أي تدابير وقائية إلزامية بينما تخطو خطوة أخرى للحفاظ على الشركة من

الأذى.

الأذى.

ماهو SIEM وماهي إستخداماته في أمن المعلومات

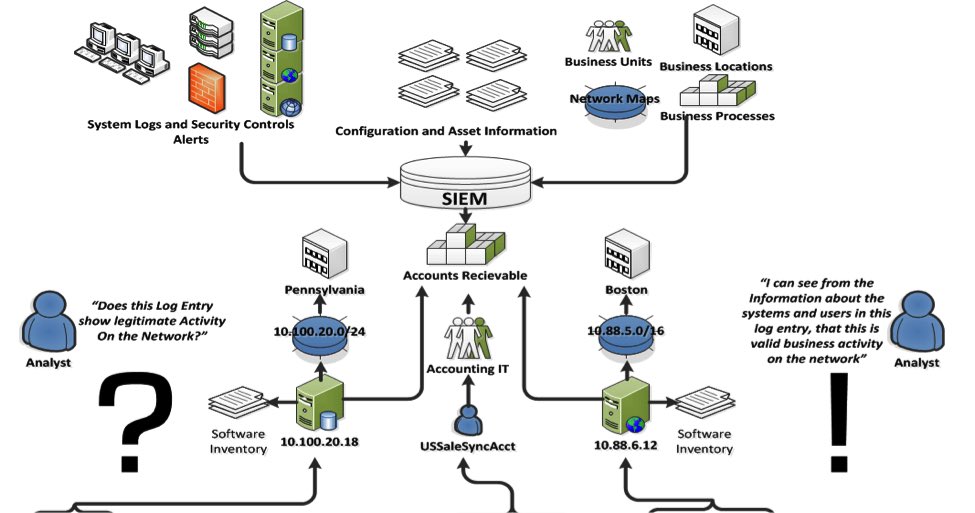

هي عبارة عن نظام يقوم بتجميع السجلات والاحداث وعرضها لك من أكثر من مصدر بحيث تقوم بعمل تحليل لها وإتخاذ الإجراء المناسب .

هي عبارة عن نظام يقوم بتجميع السجلات والاحداث وعرضها لك من أكثر من مصدر بحيث تقوم بعمل تحليل لها وإتخاذ الإجراء المناسب .

في أكثر الشركات والمؤسسات يوجد عدة أنظمة تعمل مع بعضها البعض على سبيل المثال يوجد في الشركة جدار حماية Firewall وأيضاً أنظمة كشف ومنع التسلل IPS & IDS أيضاً أجهزة شبكات مثل الراوترات والسويتشات Routers and Switches سيرفرات بمختلف أنواعها مثل سيرفر الإيميلات Exchange

server وأيضاً الأكتف دايركتوري Active directory وأنظمة تخزين سواء SAN او NAS وأيضاً Endpoint security

نلاحظ انه يوجد العديد من الأجهزة والأنظمة مع كثرة الأنظمة يصبح من الصعب مراقبتها ومتابعتها لذالك تم إنشاء نظام مركزي يسمى SIEM يقوم بجمع الأحداث Events

نلاحظ انه يوجد العديد من الأجهزة والأنظمة مع كثرة الأنظمة يصبح من الصعب مراقبتها ومتابعتها لذالك تم إنشاء نظام مركزي يسمى SIEM يقوم بجمع الأحداث Events

وأيضاً التنبيهات الأمنية Security Alerts من الأنظمة المختلفة الموجودة في البنية التحتية للشركة بحيث يصبح مركزي ومن السهل مراقبة ومتابعة الأحداث الأمنية في مكان واحد .

مراحل عمل الـ SIEM

1-يقوم الـ SIEM بجمع السجلات والأحداث Event & Log Collection من مختلف الأنظمة الموجودة .

2-يقوم النظام هنا تصنيف وتنظيم الأحداث التي حصل عليها سابقاً.

3- بقوم هنا بتحليل الأحداث وذلك بحسب القواعد التي تم إعداده عليها مسبقاً.

4- يقوم بالتحليل والإستنتاج للأحداث.

1-يقوم الـ SIEM بجمع السجلات والأحداث Event & Log Collection من مختلف الأنظمة الموجودة .

2-يقوم النظام هنا تصنيف وتنظيم الأحداث التي حصل عليها سابقاً.

3- بقوم هنا بتحليل الأحداث وذلك بحسب القواعد التي تم إعداده عليها مسبقاً.

4- يقوم بالتحليل والإستنتاج للأحداث.

5- يتم إصدار تقارير بالأحداث السابقه والتوصيات لحل الإشكالات الموجودة .

أمثلة لأشهر أنظمة SIEM الموجودة

1- IBM Security QRadar

2- Splunk

3- LogRhythm

4-Arcsight

أمثلة لأشهر أنظمة SIEM الموجودة

1- IBM Security QRadar

2- Splunk

3- LogRhythm

4-Arcsight

مراجع ومصادر إضافية :

ما هو الـ SIEM : en.wikipedia.org

فيديو للمهندس تامر زين : youtube.com

نظرة على أنظمة إدارة المعلومات الأمنية SIEM technawi.netأنظمة-إدارة-المعلومات-الأمنية-siem/

ما هو الـ SIEM : en.wikipedia.org

فيديو للمهندس تامر زين : youtube.com

نظرة على أنظمة إدارة المعلومات الأمنية SIEM technawi.netأنظمة-إدارة-المعلومات-الأمنية-siem/

لذا, دعونا نتحدث بشكل مبسط عن المنهجية التي يعمل بها ها النظام, حيث يمكن تقسيم المنهجية التي يعمل بها الى خمسة مراحل وهي كالآتي :

المرحلة الأولى : مرحلة تجميع السجلات والأحداث (Event & Log Collection)

وهي عبارة عن المرحلة التي يتم فيها تجميع جميع الأحداث والتنبيهات الأمنية من جميع الأجهزة والأنظمة والتقنيات والخدمات المتوفرة والمتواجدة في البنية التحتية للجهة بشكل أوتوماتيكي.

وهي عبارة عن المرحلة التي يتم فيها تجميع جميع الأحداث والتنبيهات الأمنية من جميع الأجهزة والأنظمة والتقنيات والخدمات المتوفرة والمتواجدة في البنية التحتية للجهة بشكل أوتوماتيكي.

ويتم ذلك عن طريق تثبيت بعض المحركات الخاصة التي تعمل على تجميع هذه الأمور وارسالها للـ SIEM ليتم تخزينها في قاعدة بياناته الخاصة.

المرحلة الثانية : مرحلة التصنيف السجلات والأحداث (Normalization)

وهي عبارة عن المرحلة التي يتم فيها تصنيف الأحداث والتنبيهات الأمنية وتحديد مصدر هذه الأحداث سواء من قاعدة البيانات أم من خوادم الويب أو غيرها من خدمات وتقنيات وأنظمة داخل البنية التحتية.

وهي عبارة عن المرحلة التي يتم فيها تصنيف الأحداث والتنبيهات الأمنية وتحديد مصدر هذه الأحداث سواء من قاعدة البيانات أم من خوادم الويب أو غيرها من خدمات وتقنيات وأنظمة داخل البنية التحتية.

المرحلة الثالثة : مرحلة تحليل السجلات والأحداث (Analysis)

وهي عبارة عن المرحلة التي يقوم فيها الشخص أو الفريق الأمني المسؤول في الجهة بوضع قواعد خاصة يتم تنفيذها عند حدوث حدث أو تنبيه أمني محدد. فمثلا لو كان هنالك حدث أمني معين لتجاوز محاولات الدخول الخاطئة على جهاز أو خدمة معينة

وهي عبارة عن المرحلة التي يقوم فيها الشخص أو الفريق الأمني المسؤول في الجهة بوضع قواعد خاصة يتم تنفيذها عند حدوث حدث أو تنبيه أمني محدد. فمثلا لو كان هنالك حدث أمني معين لتجاوز محاولات الدخول الخاطئة على جهاز أو خدمة معينة

داخل الشبكة لعدد المرات المسموح بها, سيقوم الفريق الأمني بتحديد إجراء معين سيتم إتخاذه مثل إرسال بريد إلكتروني يصف الأمر بشكل مفصل.

المرحلة الرابعة : مرحلة الترابط والإستنتاج (Correlation)

وهي المرحلة التي يقوم بها الـ SIEM بربط الأحداث الأمنية التي تم تجميعها من مختلف الأمور داخل البنية التحتية مع بعضها البعض وتحديد العلاقات فيما بينها وذلك لتحديد الآلية التي تمت بها الهجمة أو محاولة الإختراق

وهي المرحلة التي يقوم بها الـ SIEM بربط الأحداث الأمنية التي تم تجميعها من مختلف الأمور داخل البنية التحتية مع بعضها البعض وتحديد العلاقات فيما بينها وذلك لتحديد الآلية التي تمت بها الهجمة أو محاولة الإختراق

أو عملية الإختراق إن حصلت لتوفير الوقت على الفريق الأمني لدى الجهة.

المرحلة الخامسة : مرحلة إصدار التقارير (Reporting)

وهي المرحلة التي يتم فيها تزويد الفريق الأمني في الشركة أو الجهة بتقرير وافي حول جميع الأحداث الامنية التي حصلت داخل الشبكة والبنية التحتية,

المرحلة الخامسة : مرحلة إصدار التقارير (Reporting)

وهي المرحلة التي يتم فيها تزويد الفريق الأمني في الشركة أو الجهة بتقرير وافي حول جميع الأحداث الامنية التي حصلت داخل الشبكة والبنية التحتية,

مع تزويدهم بتوصيات وإجراءات مقترحة لتنفيذها بالإضافة للعديد من الأمور والتفاصيل الأخرى.

يظهر لنا بأن أنظمة الـ SIEMتتمتع بالقدرات التاليةتجميع البيانات أو Data aggregation:وهي القدرة على إدارة البيانات المجمعة من الأجهزة والخوادم وقواعد البياناتوالتطبيقات والأنظمة المختلفة وتوحيد هذه البيانات لمساعدة الفريق الأمني المختص في الشركة على تجنب فقدان الأحداث غير المألوفة

الارتباط أو Correlation : وهي القدرة على ربط الأحداث المجمعة والبحث عن السمات المشتركة فيما بينها وتحويلها الى معلومات مفيدة لتسهل فهم الأمور التي حصلت في الشبكة من قبل الفريق الامني لدى الجهة أو الشركة.

التنبيه أو Alerting : وهي قدرتها على إرسال التنبيهات المختلفة بعد تحليل الاحداث الأمنية لإعلام الفريق الامني بالنتائج, حيث يمكن إستعراضها من لوحة القيادة أو إرسالها عبر البريد الإلكتروني أو عبر الرسائل القصيرة SMS.

لوحة القيادة أو

لوحة القيادة أو

Dashboards : وهي القدرة على تحويل البيانات التي تم تجميعها وتحليلها لمخططات مرئية لتعطي الفريق الامني القدرة على رؤية الأحداث والأنماط وتحديد الأحداث المشبوهة بشكل سريع.

الامتثال أو Compliance : وهي القدرة على تجميع البيانات وإنتاج التقارير بشكل أوتوماتيكي ليتم استخدامها كمراجع الامتثال للتأكد من أن الجهة تطبق سياسات الحوكمة والامتثال الأمنية.

الاحتفاظ أو Retention : وهي القدرة على تخزين بعض البيانات على مدى طويل وتسهيل الارتباط بالأحداث الأمنية مع مرور الوقت.

التحليل أو Forensic Analysis : وهي قدرتها على البحث في السجلات من أجهزة مختلفة, الأمر الذي يقلل الحاجة إلى البحث وتجميع آلاف السجلات.

التحليل أو Forensic Analysis : وهي قدرتها على البحث في السجلات من أجهزة مختلفة, الأمر الذي يقلل الحاجة إلى البحث وتجميع آلاف السجلات.

ماهو الفرق بين NDR و EDR و MDR و XDR في مجال الأمن السيبراني؟ كمختص أو طالب أو باحث عن عمل في مجال #الامن_السيبراني يجب عليك الإلمام بهذه المصطلحات وماذا تعني. لاتكاد تخلو جهة من وجود أحد هذه التقنيات لديها. سأتناولها باختصار.

منقوله 👍🏻👍🏻

منقوله 👍🏻👍🏻

1- EDR اختصار Endpoint Detection & Response يمكن الجهات من الرؤية الشاملة Visibility والحماية الاستباقية للأجهزة الطرفية(حواسيب- خوادم) من التهديدات المتكررة مع سرعة في الاستجابة ويشمل كشف البرامج الضارة وتكون الاستجابة بنفس اللحظة وفق قواعد أمنية معينة ومؤتمتة.

2- NDR اختصار Network Detectio & Response أحد الحلول الأمنية تساعد في كشف التهديدات في الشبكة والأنشطة الضارة وتسريب البيانات الحساسة وغيرها ومن ثم الاستجابة لها أو تخفيفها، مفيدة أيضاً في التحقيق الجنائي الرقمي وتتبع آثار الهجمات وكذلك تتيح Visibility أكثر للجهات.

4-MDR اختصار Managed Detection & Response وهي الاعتماد على مصدر خارج الجهة لتقديم خدمات الكشف عن التهديدات والاستجابة وتسمى بـ "الحلول المدارة" لكونها تقدم كخدمة للجهة وتشمل اكتشاف واصطياد والاستجابة للتهديدات وتتضمن عادة مجموعة من الأدوات الأمنية والعنصر البشري.

3-XDR اختصار لـ Extended Detention & Response وهو نهج محسن لاكتشاف التهديدات والاستجابة، ومتكامل مع EDR و NDR والبيانات السحابية وغيرها من العناصر الأمنية بهدف جمع وربط معلومات التهديدات (correlate) للتكامل ورؤية أكبر ونتائج أدق في أتمتة كشف التهديدات ومنعها أو تقليلها.

👌👌👌👌

t.me/elearnCIR

eCIR

Blue team eCDFP channel: https://t.me/eCDFP eCTHPv2: https://t.me/eCTHPv2 General: https://t.me/Purp...

t.me/eCTHPv2

eCTHPv2

You can view and join @eCTHPv2 right away.

t.me/eCDFP

eCDFP

Blue team eCIR: https://t.me/elearnCIR eCTHPv2: https://t.me/eCTHPv2 General: https://t.me/Purp1eTea...

جاري تحميل الاقتراحات...