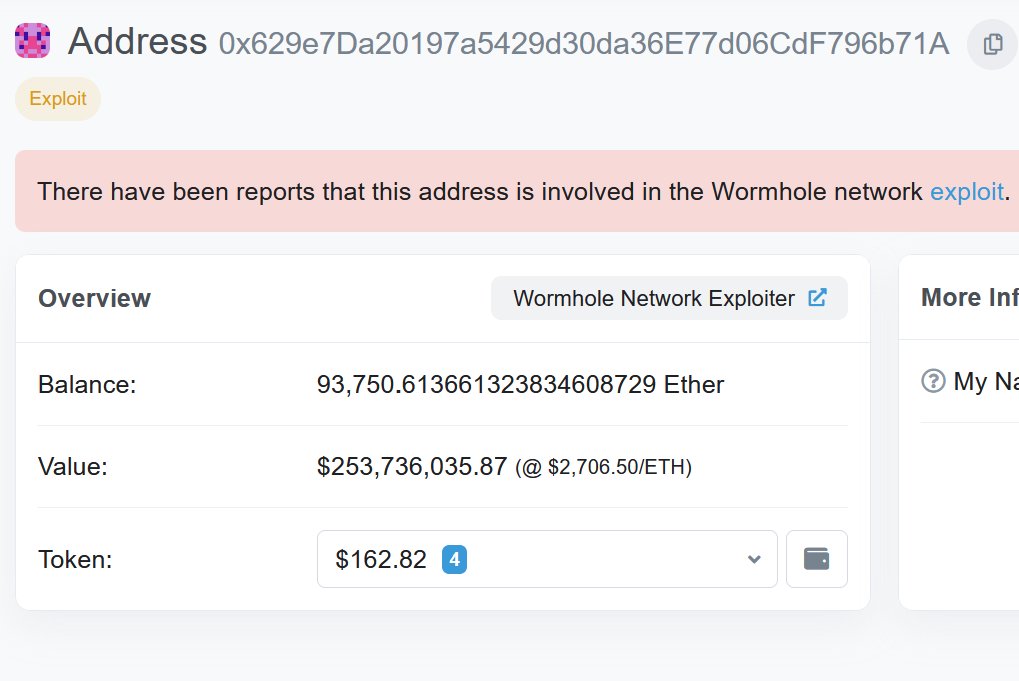

ثريد : استعراض لثغرة بروتوكول Wormhole

كيف تم سرقة 323$ مليون دولار

من العملات المشفرة

ما يعادل تقريبا مليار سعودي

بثغرة logic بالتحديد خطأ في تطبيق

if condition

#امن_المعلومات

theblockcrypto.com

كيف تم سرقة 323$ مليون دولار

من العملات المشفرة

ما يعادل تقريبا مليار سعودي

بثغرة logic بالتحديد خطأ في تطبيق

if condition

#امن_المعلومات

theblockcrypto.com

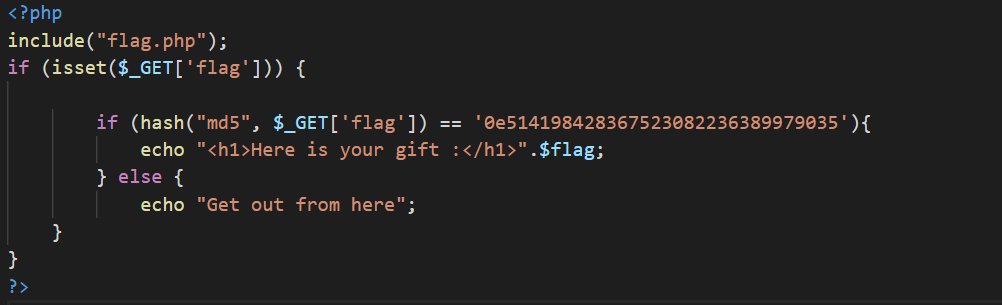

بحاول اشرح فكرة الثغرة بمثال اسهل

لإيصال الفكرة لأكبر عدد من الأشخاص

قبل البدء يفضل يكون عندك معرفة بطرق

برمجة العقود

عند برمجة صفحة تسجيل دخول

او لوضع بعض الشروط المعينة نحتاج إلى

استخدام if بحيث أنه أمر شرطي

في حالة أن الباسورد واسم المستخدم صحيح

يتم تسجيل الدخول

لإيصال الفكرة لأكبر عدد من الأشخاص

قبل البدء يفضل يكون عندك معرفة بطرق

برمجة العقود

عند برمجة صفحة تسجيل دخول

او لوضع بعض الشروط المعينة نحتاج إلى

استخدام if بحيث أنه أمر شرطي

في حالة أن الباسورد واسم المستخدم صحيح

يتم تسجيل الدخول

واذا لم يتم تنفيذ الشرط أن الاسم خطأ

او الباسورد غير متوافق مع اسم المستخدم

يتم إرجاع القيمة false

ولايمكن السماح لهذا الشخص بتسجيل الدخول

لانه ما يستوفي الشرط بصحة اسم المستخدم

والباسورد معا لذلك يتم رفض الدخول

او الباسورد غير متوافق مع اسم المستخدم

يتم إرجاع القيمة false

ولايمكن السماح لهذا الشخص بتسجيل الدخول

لانه ما يستوفي الشرط بصحة اسم المستخدم

والباسورد معا لذلك يتم رفض الدخول

لنفرض أن المبرمج عند تسجيل الدخول

كتب if تتأكد من صحة اسم المستخدم

ولا تتأكد من صحة الباسورد هنا تعتبر ثغرة

خطرة حيث يمكنني تسجيل الدخول باسم

اي مستخدم بكتابة اي باسورد خاطئ

لان المبرمج تحقق فقط من اسم المستخدم

هل هو موجود ام لا ولم يتم التحقق من الباسورد

كتب if تتأكد من صحة اسم المستخدم

ولا تتأكد من صحة الباسورد هنا تعتبر ثغرة

خطرة حيث يمكنني تسجيل الدخول باسم

اي مستخدم بكتابة اي باسورد خاطئ

لان المبرمج تحقق فقط من اسم المستخدم

هل هو موجود ام لا ولم يتم التحقق من الباسورد

بالطبع لايوجد مبرمج لايتحقق من الباسورد

لانه بشكل بديهي يعتبر خطر للمستخدمين

توجد بعض الحالات الأخرى في if

مثل ثغرة Juggling

github.com

وبعض الحالات

الاخرى مثل jwt عند عدم التحقق من التوقيع

مشكلة هذا النوع من الثغرات باسمكم اكتشافه

بسهولة

لانه بشكل بديهي يعتبر خطر للمستخدمين

توجد بعض الحالات الأخرى في if

مثل ثغرة Juggling

github.com

وبعض الحالات

الاخرى مثل jwt عند عدم التحقق من التوقيع

مشكلة هذا النوع من الثغرات باسمكم اكتشافه

بسهولة

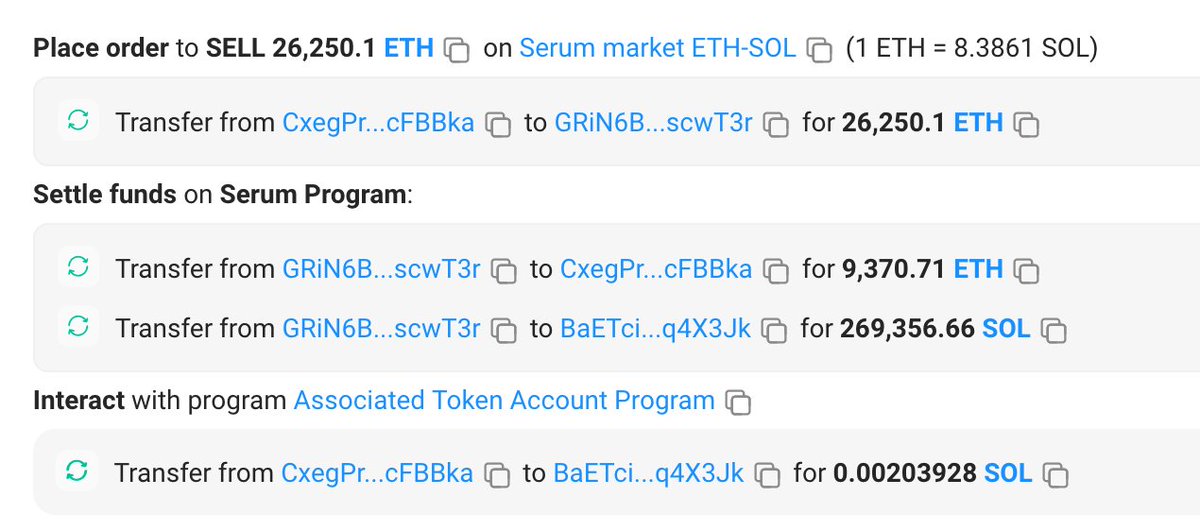

الثغرة كانت في التحقق من التوقيع

حيث تمكن المهاجم من ارجاع القيمة true

عند محاولة التحقق بطريقة غير صحيحة

الثغرة كانت بسيطة لكن التكلفة كانت جدا باهظة

#L51-L53" target="_blank" rel="noopener" onclick="event.stopPropagation()">github.com

حيث تمكن المهاجم من ارجاع القيمة true

عند محاولة التحقق بطريقة غير صحيحة

الثغرة كانت بسيطة لكن التكلفة كانت جدا باهظة

#L51-L53" target="_blank" rel="noopener" onclick="event.stopPropagation()">github.com

جاري تحميل الاقتراحات...