Post Exploitation (ما بعد الاستغلال)

📍وصلت بعض الإجابات : لكن الأهم أنك تفهم لا تحفظ.

▪️ لنفترض السيناريو التالي:

🗝️تم التعاقد معك لعمل اختبار اختراق لأحد المواقع الالكترونية وعندك الأذن للوصول إلى أعلى الصلاحيات ونجحت بالوصول إلى ثغرة في الموقع واستغلالها بشكل كامل.

📍وصلت بعض الإجابات : لكن الأهم أنك تفهم لا تحفظ.

▪️ لنفترض السيناريو التالي:

🗝️تم التعاقد معك لعمل اختبار اختراق لأحد المواقع الالكترونية وعندك الأذن للوصول إلى أعلى الصلاحيات ونجحت بالوصول إلى ثغرة في الموقع واستغلالها بشكل كامل.

📌 الآن يبدا الشغل ، وتعتبر آخر مرحلة من مراحل اختبار الاختراق وهي 4 خطوات:-

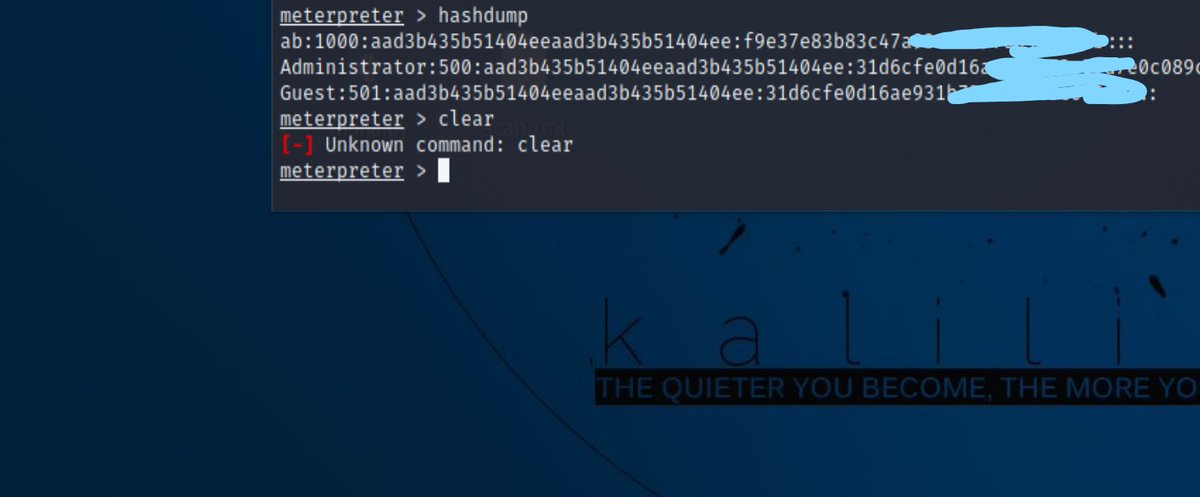

1- privilege escalation

تصعيد الصلاحيات من (user) إلى (root,Administrator) لينكس ، ويندوز

2- maintaining access

المحافظة على وصولك للهدف

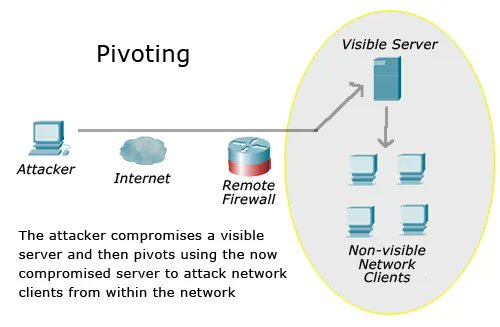

3- Pivoting

التنقل داخل الشبكة

4- data harvesting

جمع البيانات

⬇️

1- privilege escalation

تصعيد الصلاحيات من (user) إلى (root,Administrator) لينكس ، ويندوز

2- maintaining access

المحافظة على وصولك للهدف

3- Pivoting

التنقل داخل الشبكة

4- data harvesting

جمع البيانات

⬇️

📍 أخيراً :

كلما ذكرته بالأعلى هو رؤوس أقلام وخارطة طريق لما بعد الحصول على الثغرة وإلا فالطرق كثيرة وتقدر تبتكر طريقتك الخاصة بعد القراءة والبحث.

ومثل ما ذكرت فوق ، الشغل كله هو post exploitation

في أمان الله.

كلما ذكرته بالأعلى هو رؤوس أقلام وخارطة طريق لما بعد الحصول على الثغرة وإلا فالطرق كثيرة وتقدر تبتكر طريقتك الخاصة بعد القراءة والبحث.

ومثل ما ذكرت فوق ، الشغل كله هو post exploitation

في أمان الله.

جاري تحميل الاقتراحات...