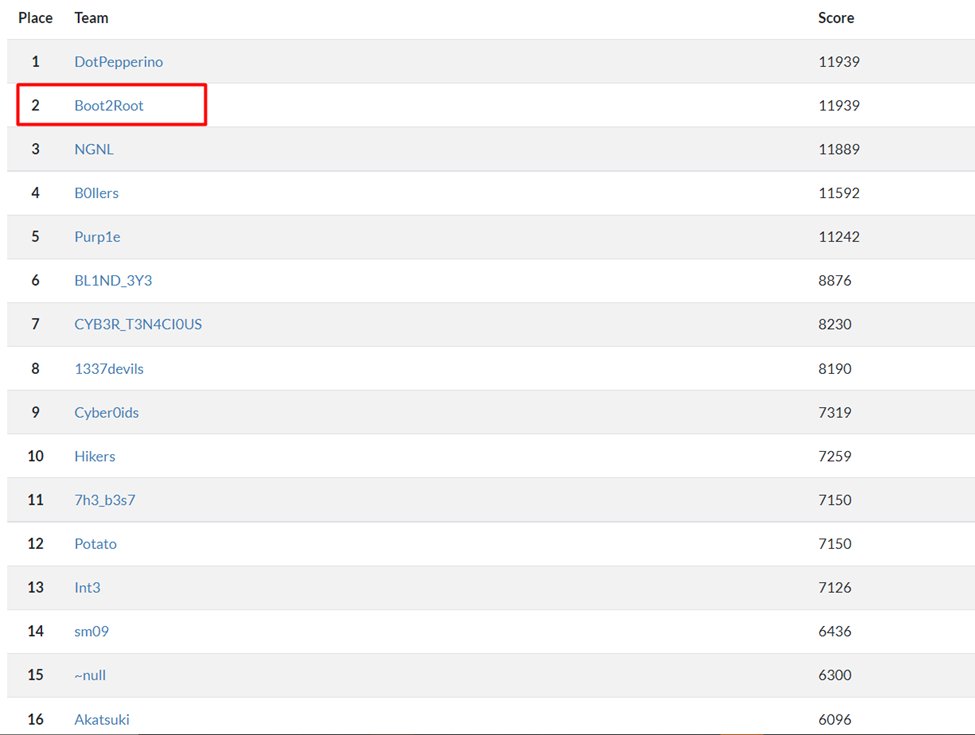

وبعد نزال ملحمي استمر 33 ساعة بلا نوم 🥴

ولله الحمد انتهت مسابقة التقط العلم @csc_iau

وبعد تعادل غير زمني في النقاط على المركز الاول

ولله الحمد حصلنا على المركز الثاني على مستوى المملكة🔥

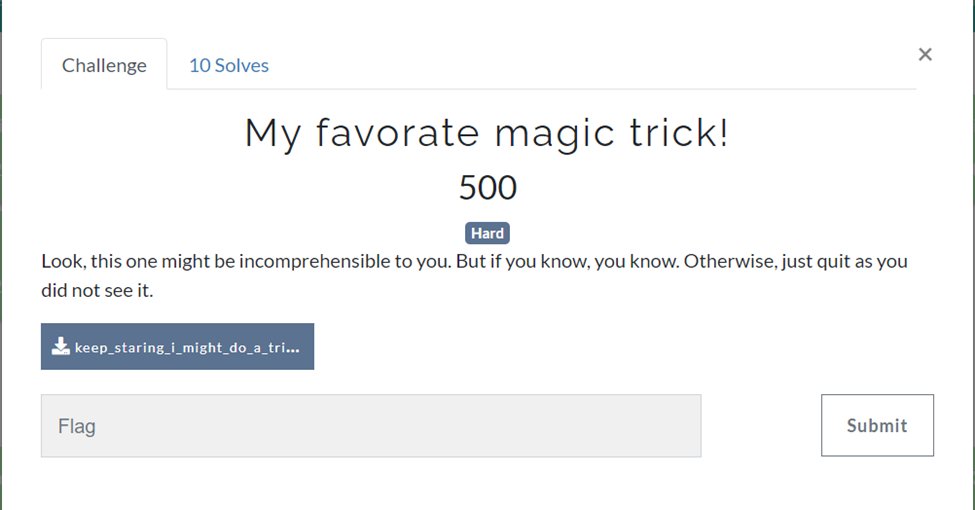

وبلا تأخير اقدم لكم احد التحديات المميزة 👇

#CTF , #CyberSecurity, #التقط_العلم

ولله الحمد انتهت مسابقة التقط العلم @csc_iau

وبعد تعادل غير زمني في النقاط على المركز الاول

ولله الحمد حصلنا على المركز الثاني على مستوى المملكة🔥

وبلا تأخير اقدم لكم احد التحديات المميزة 👇

#CTF , #CyberSecurity, #التقط_العلم

6⃣

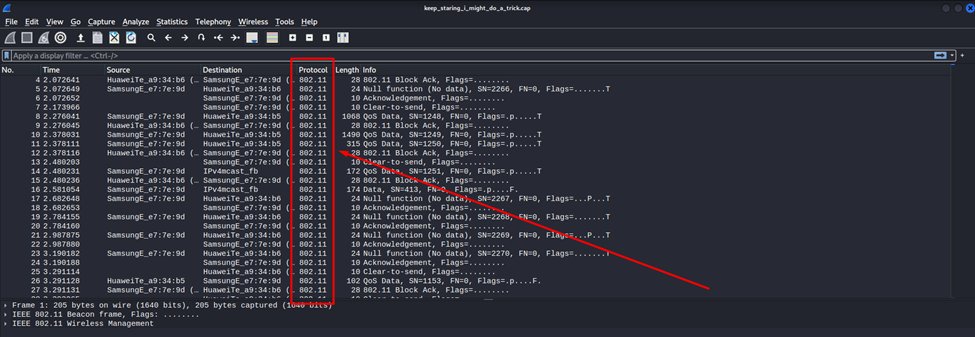

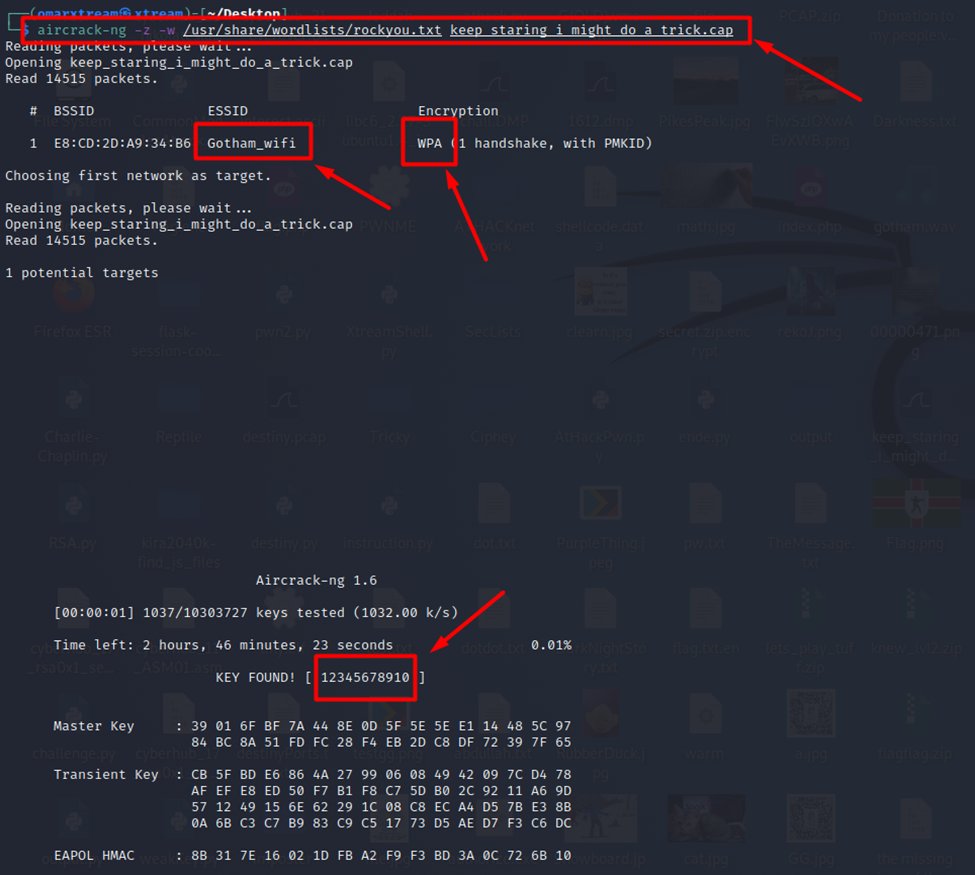

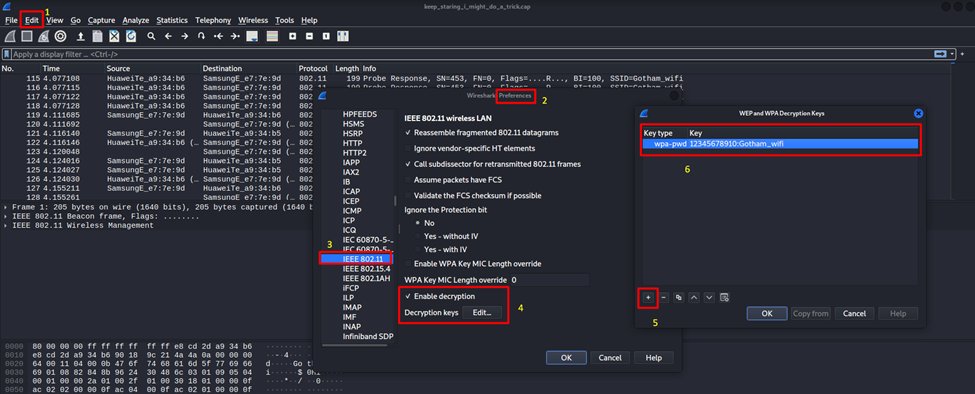

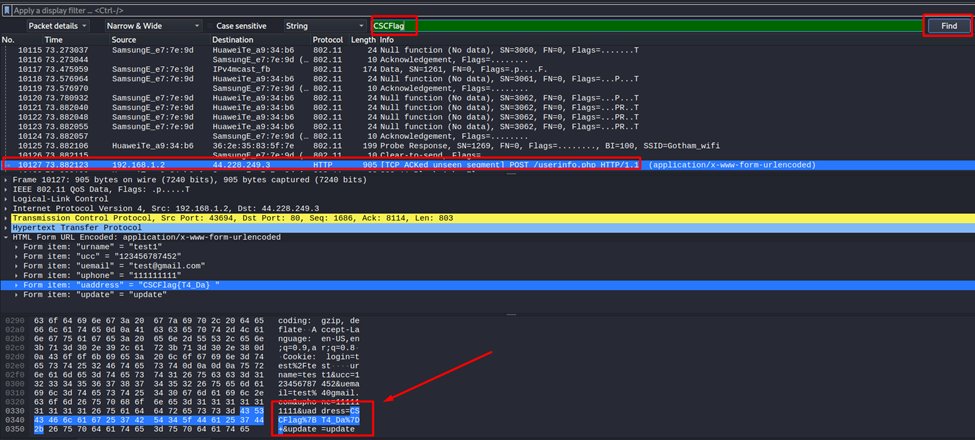

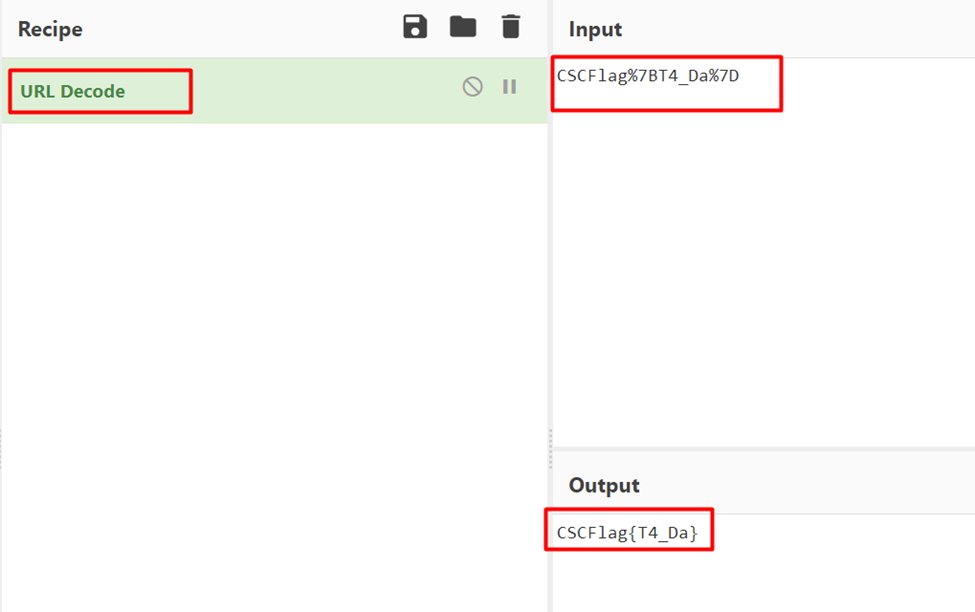

نسترجع اساسيات اختراق الشبكات

ونتذكر ان دائماً أي شبكة محميه ب هذا البروتوكول

تحتاج انك تجيب كلمة مرور الشبكة

عشان تقرا محتوى إشاراتها

وفي هذا البروتوكول خوارزميات تشفير متعددة مثل

WPA , WPA2 , WEP

وأكيد كلمة المرور مشفره ب وحده منها

ومابنقدر نكسرها الا بتخمين ..

نسترجع اساسيات اختراق الشبكات

ونتذكر ان دائماً أي شبكة محميه ب هذا البروتوكول

تحتاج انك تجيب كلمة مرور الشبكة

عشان تقرا محتوى إشاراتها

وفي هذا البروتوكول خوارزميات تشفير متعددة مثل

WPA , WPA2 , WEP

وأكيد كلمة المرور مشفره ب وحده منها

ومابنقدر نكسرها الا بتخمين ..

بالختام ؛ حاب اقدم رسالة شكر لفريقي المتوحش B00T2R00T

@7rbae

@hattan_515

@__H4ck3r

@reexp3rt

اشكركم على القراءة وآمل اني وفقت بالشرح وان أصبت فهو توفيق من الله وإن أخطأت فهو من الشيطان وشكراً لكم

@7rbae

@hattan_515

@__H4ck3r

@reexp3rt

اشكركم على القراءة وآمل اني وفقت بالشرح وان أصبت فهو توفيق من الله وإن أخطأت فهو من الشيطان وشكراً لكم

جاري تحميل الاقتراحات...