ثغرة الجافا الأخيرة، لنتكلم عنها.

ثغرة خطيرة جدا تعطي للهاكرز القدرة على تشغيل أوامر للتحكم بالسيرفر المصاب RCE.

الثغرة بمكون شهير جدا جدا في الجافا وهو مصدر Log4j وهي أشهر المكونات المستخدمة غالبا في برامج الجافا.

يستخدم بتطبيقات شهيرة و مهمة، ربما اصلا اغلب التطبيقات الكبيرة

ثغرة خطيرة جدا تعطي للهاكرز القدرة على تشغيل أوامر للتحكم بالسيرفر المصاب RCE.

الثغرة بمكون شهير جدا جدا في الجافا وهو مصدر Log4j وهي أشهر المكونات المستخدمة غالبا في برامج الجافا.

يستخدم بتطبيقات شهيرة و مهمة، ربما اصلا اغلب التطبيقات الكبيرة

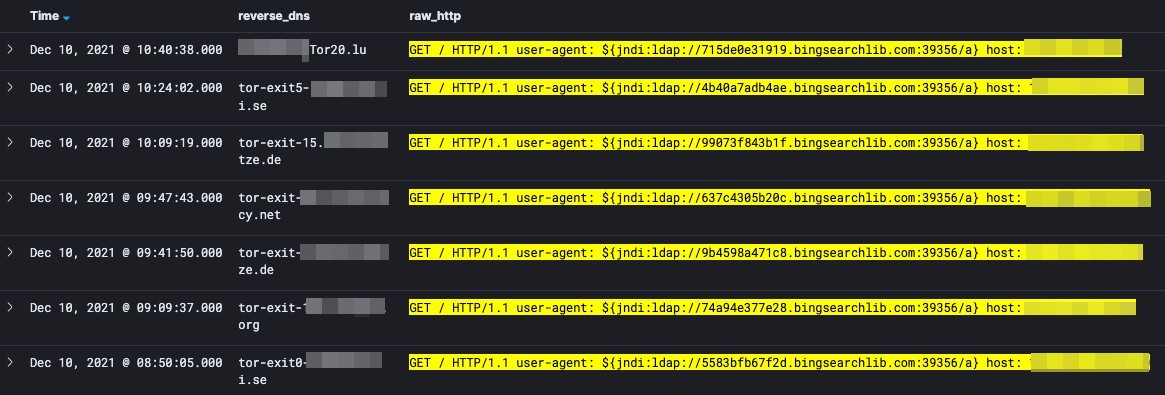

المشكلة ان Log4j يستخدم بعملية logging او كتابة السجلات وأهمها الاتصالات القادمة من المستخدمين User requests ولذلك فإنه من الطبيعي استخدامها بالشكل المعرض للثغرة، وهي عن طريق انشاء اتصال عكسي لسيرفر يتحكم به الهاكر عن طريق بروتوكول ldap و jndi لاستغلال ثغرة من نوع deserialization

افضل حل هو تحديث نسخة مصدر Log4j لديك إلى آخر نسخة 2.15.0 او تشغيل الjava بخاصية log4j2.formatMsgNoLookups تساوي True.

إعدادت Log4j:

logging.apache.org

إعدادت Log4j:

logging.apache.org

طيب كيف افحص اذا كنت مصاب او حاول أحدهم الثغرة على انظمتي؟

ابحث بالسجلات عن jndi و ldap،

ويمكنك الاستعانة ببعض الأوامر وملفات yara التي تسهل البحث عن محاولات الهجوم بانظمتك وسجلاتك:

gist.github.com

تنويه: الثغرة خطيرة ويجب التحقق من كل برامج الجافا لديكم خصوصا المواقع

ابحث بالسجلات عن jndi و ldap،

ويمكنك الاستعانة ببعض الأوامر وملفات yara التي تسهل البحث عن محاولات الهجوم بانظمتك وسجلاتك:

gist.github.com

تنويه: الثغرة خطيرة ويجب التحقق من كل برامج الجافا لديكم خصوصا المواقع

لمعرفة الحجم المهول لخطورة الثغرة هذه:

أحدهم جربها على أنظمة Apple و Twitter و Cloudflare Amazon و Steam و Baidu و Tesla وغيرها و تبين انهم "وقتها" معرضين للثغرة.

هذا قد يعني ان كل تلك الشركات قد تكون تعرضت للاختراقات

github.com

أحدهم جربها على أنظمة Apple و Twitter و Cloudflare Amazon و Steam و Baidu و Tesla وغيرها و تبين انهم "وقتها" معرضين للثغرة.

هذا قد يعني ان كل تلك الشركات قد تكون تعرضت للاختراقات

github.com

جاري تحميل الاقتراحات...