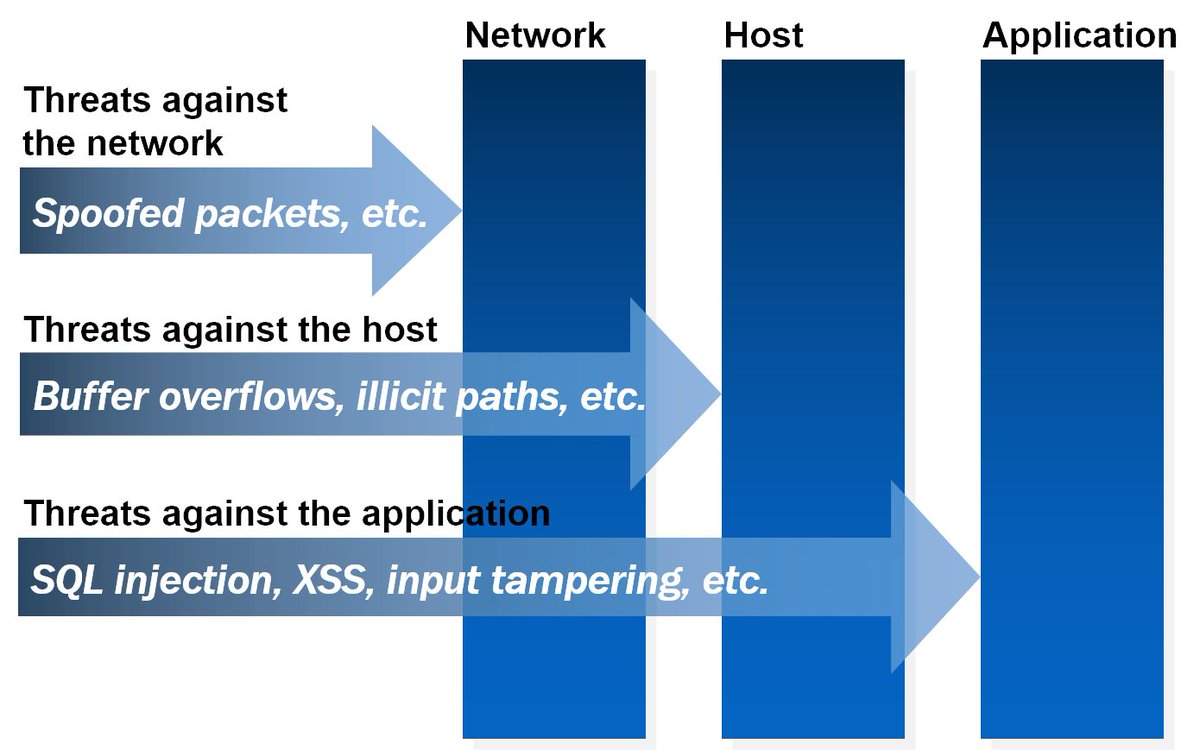

#ثريد مهم للمبرمجين في كيفية #بناء_البرمجيات_الامنة #SSD كيفية فهم اماكن الخطر وتقييمه, لان بناء الصحيح يغني عن الترقيع بعد نشر البرنامج او التطبيق حيث ان الاخطار ممكن ان تهدد الشبكة او المستضيف او التطبيق او البرنامج. #الامن_السيبراني #CyberSecurity

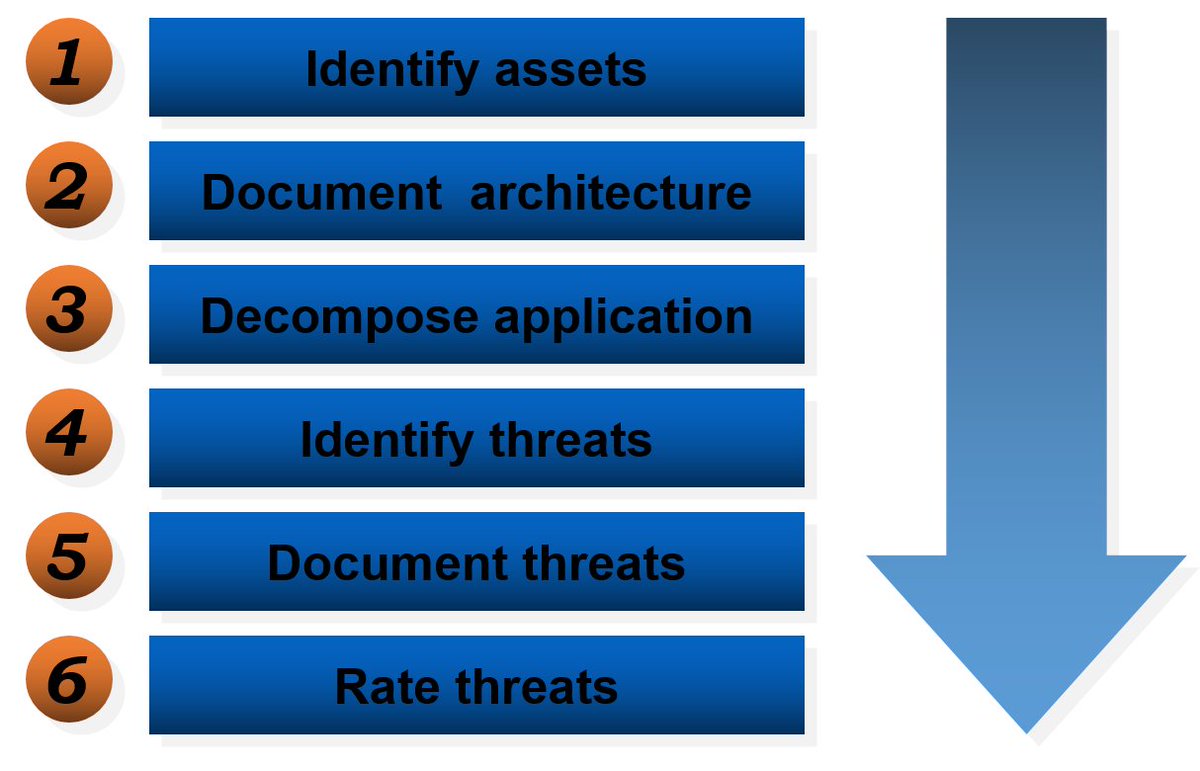

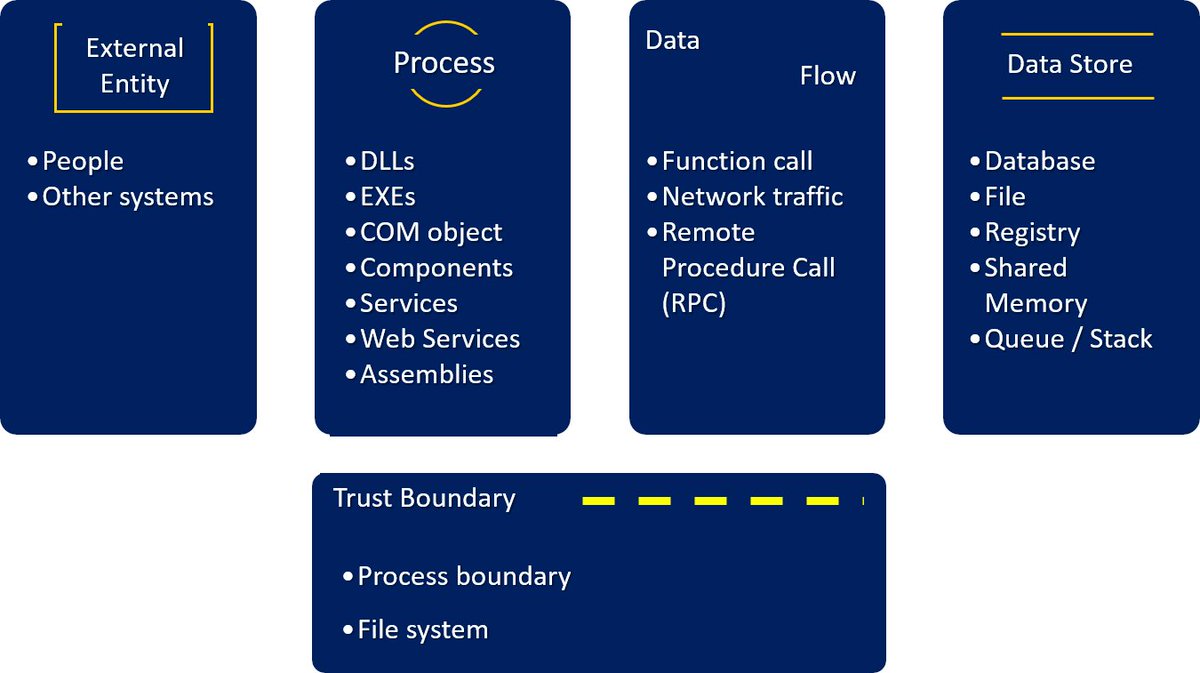

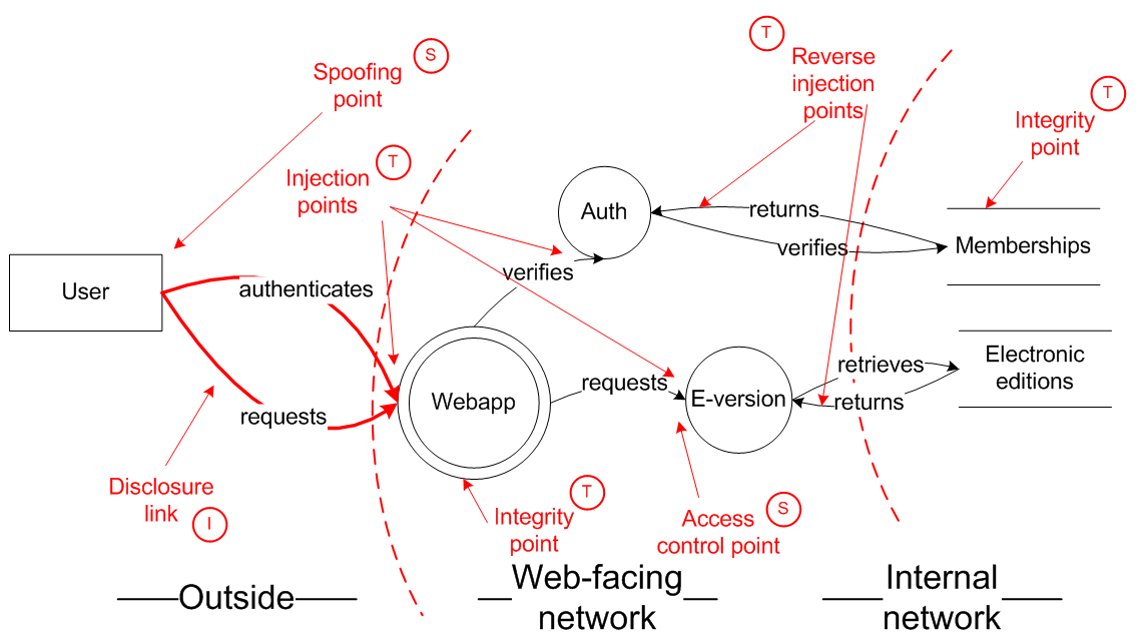

عند بناء التطبيق او البرنامج يجب فهم البيئة البرمجية والبيئه المحيطة به من خلال انشاء وعمل #Threat_modeling and Tree حيث انه نهج منظم لتحديد وقياس ومعالجة التهديدات تسمح للمؤسسات بتحديد الضوابط الصحيحة وإنتاج تدابير مضادة فعالة في حدود الميزانية.

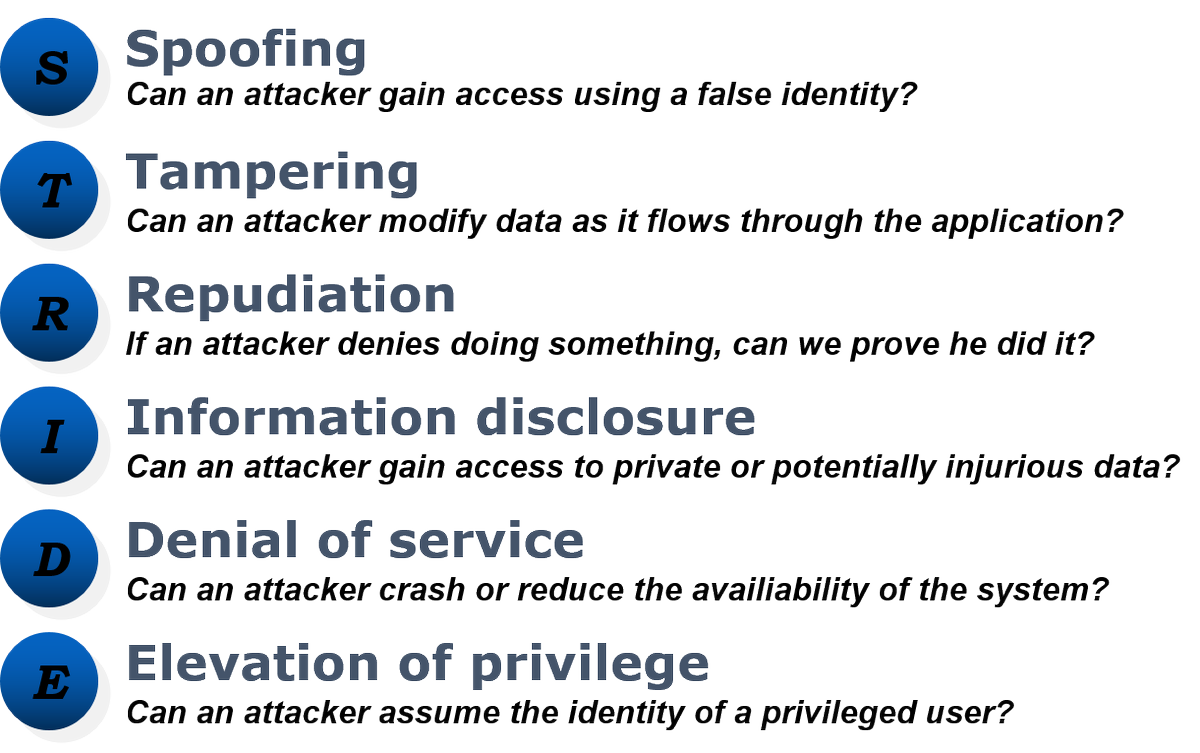

ايضا يتم الاستعانه ب #STRIDE موديل لجمع التهديدات بمسميات واضحه ومعرفه اشكالها و الانظمة التي ممكن ان تؤثر عليها ويتم تقييم التهديد من الاعلى خطر و حتى الاقل و التعامل معها اثناء بناء النظام لتقليل المشاكل والثغرات والتي يمكن ان تؤدي وتسهل عمليات الاختراق

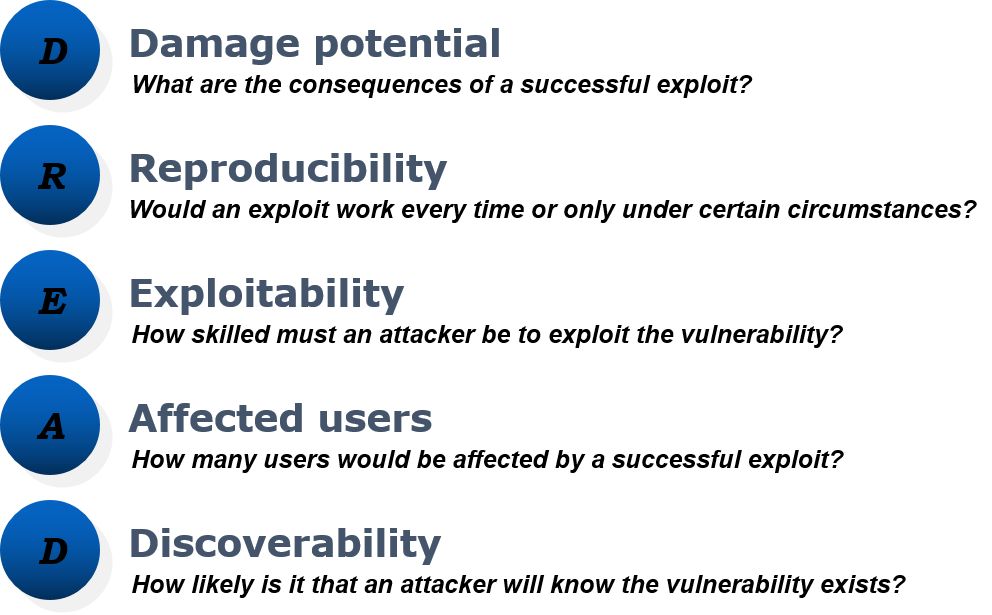

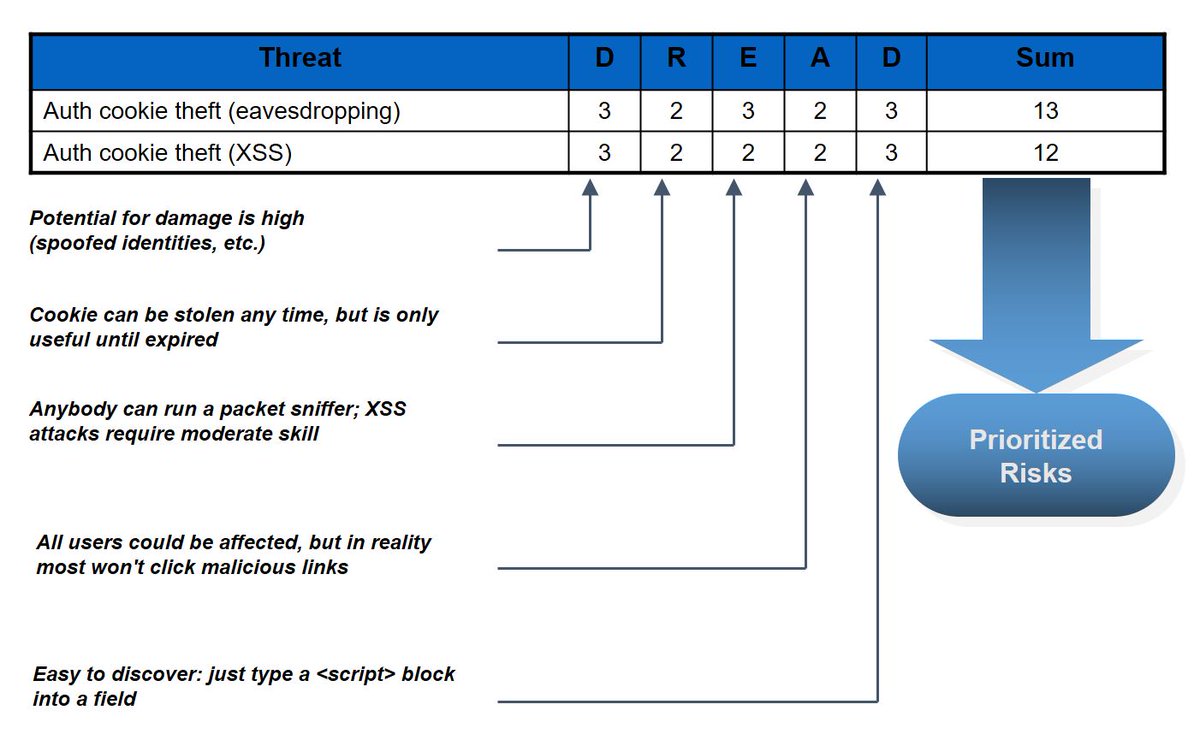

وايضا يتم الاستعانه بعد تقييم الاخطار ب #DREAD ,هو جزء من نظام لتقييم مخاطر تهديدات أمان الانظمة المستخدمة من Microsoft وهو يوفر تصنيف المخاطر باستخدام خمس فئات وباستخدام نقاط لمعالجة هذه الاخطار

تعتبر هذه الممارسات من افضل الممارسات لتققيم المخاطر

(Best practices) ولا تعني نهاية التهديدات السيبرانية لان التهديدات تتطور و لا تكون بعض اجراءات الحماية فعاله و خاصه من ثغرات من نوع Zero-day ولكن ينصح بممارسة هذه الاشكال من التقييمات لتقليل التهديد

(Best practices) ولا تعني نهاية التهديدات السيبرانية لان التهديدات تتطور و لا تكون بعض اجراءات الحماية فعاله و خاصه من ثغرات من نوع Zero-day ولكن ينصح بممارسة هذه الاشكال من التقييمات لتقليل التهديد

جاري تحميل الاقتراحات...