أكثر شي يحمسني في الذكاء الاصطناعي عندما يتم إعادة استخدام فكرة او نموذج معروف في تطبيق جديد

اشارككم مثالين رائعين

١) استخدمت LinkedIn نماذج تعلم اللغة الطبيعية لرصد سلوكيات مخالفي قوانين المنصة

٢) فريق بحثي استخدم رؤية الحاسب لمراقبة البرمجيات الخبيثة

لكم الشرح 👇

اشارككم مثالين رائعين

١) استخدمت LinkedIn نماذج تعلم اللغة الطبيعية لرصد سلوكيات مخالفي قوانين المنصة

٢) فريق بحثي استخدم رؤية الحاسب لمراقبة البرمجيات الخبيثة

لكم الشرح 👇

المثال الأول)

تواجه LinkedIn مشكلة جرف بيانات المستخدمين (data scraping) بشكل آلي وغير مصرّح من خلال حسابات مزيّفة

تعتمد الطريقة التقليدية لمكافحة هذا التصرف على تحديد خصائص منتقاة بشكل يدوي يتم بناء نموذج تعلم الآلة عليها مثل وقت تسجيل الدخول او الوقت المستغرق في التصفح

تواجه LinkedIn مشكلة جرف بيانات المستخدمين (data scraping) بشكل آلي وغير مصرّح من خلال حسابات مزيّفة

تعتمد الطريقة التقليدية لمكافحة هذا التصرف على تحديد خصائص منتقاة بشكل يدوي يتم بناء نموذج تعلم الآلة عليها مثل وقت تسجيل الدخول او الوقت المستغرق في التصفح

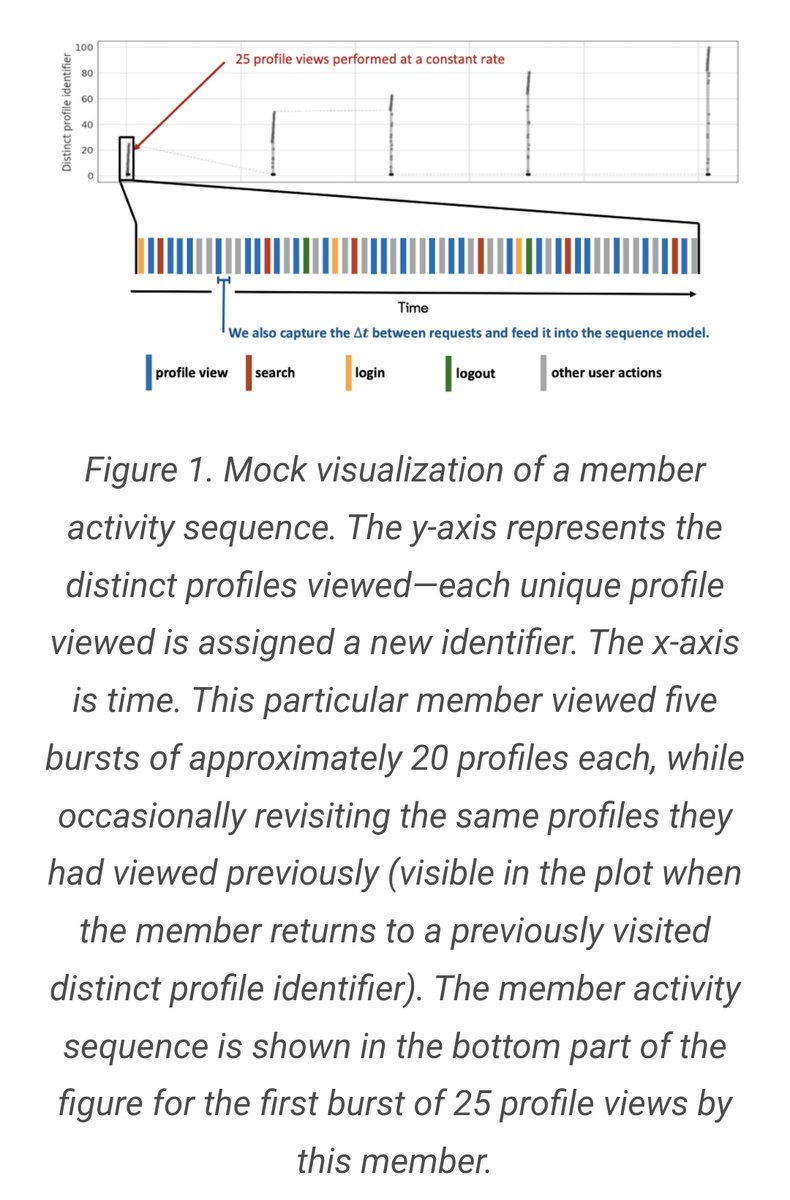

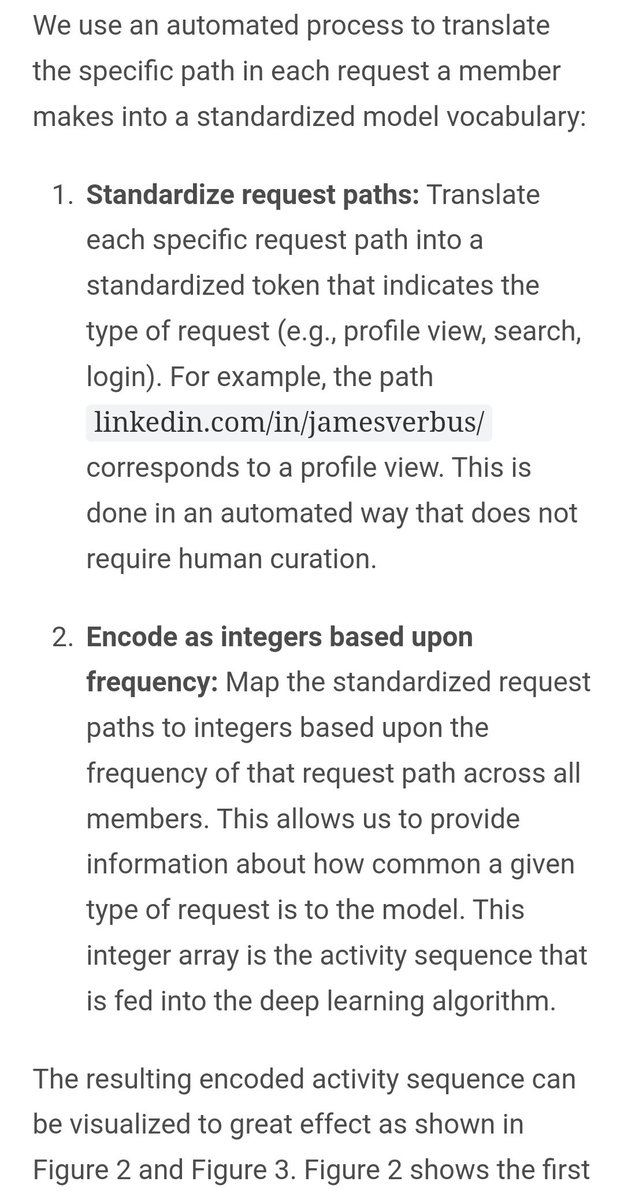

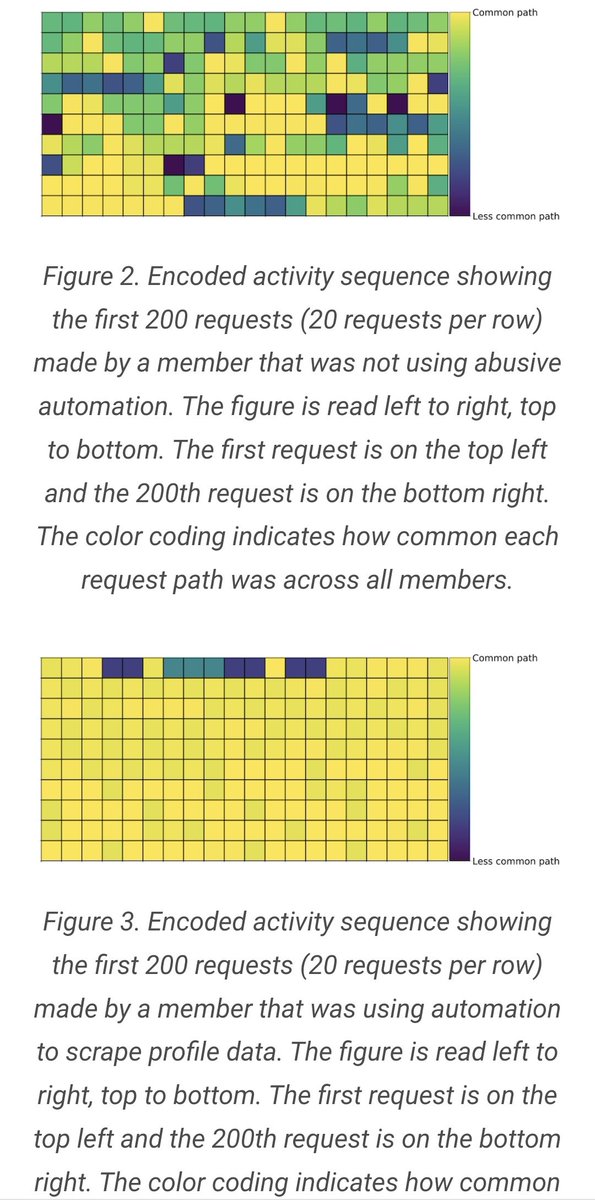

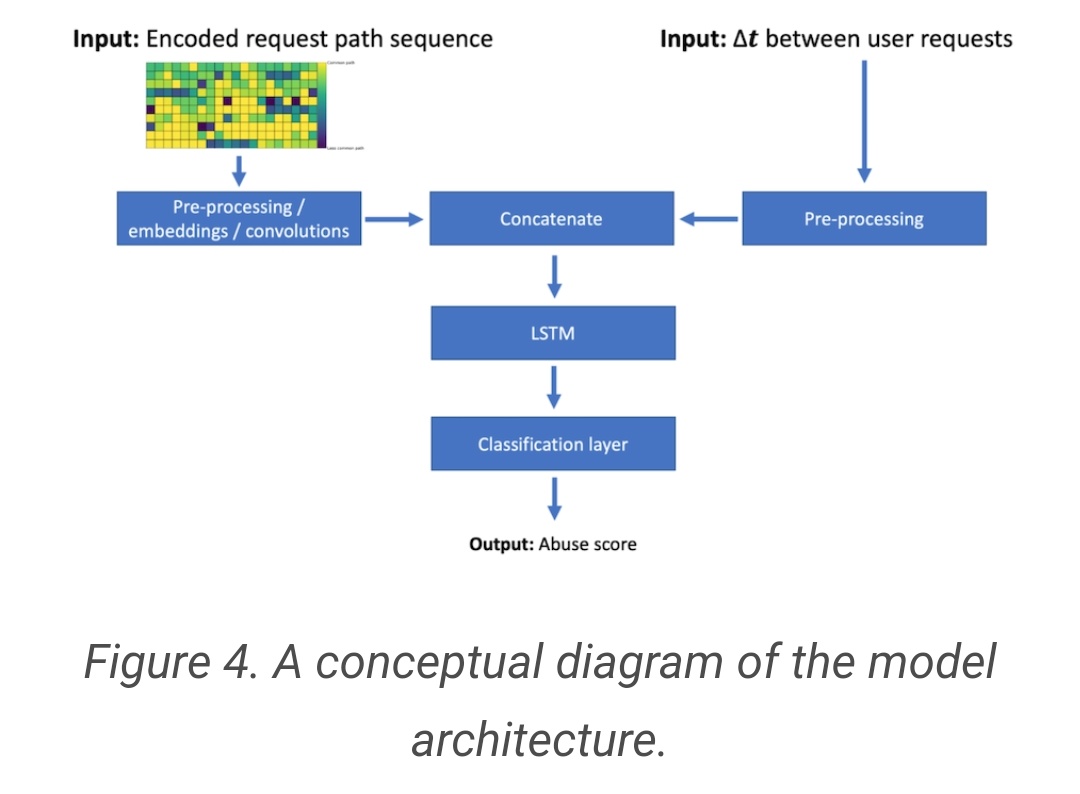

النموذج مبني باستخدام معمارية الLSTM والمستخدمة في معالجة اللغة الطبيعية

بالعادة الLSTM تحلل تسلسل الكلمات في الجملة للقيام بمهام مختلفة مثل التنبؤ اذا كانت الجملة تحمل مشاعر إيجابية ام سلبية

وبنفس الفكرة يمكن مراقبة تسلسل أفعال المستخدمين وتحديد ان كان احدهم مخالف أم لا

بالعادة الLSTM تحلل تسلسل الكلمات في الجملة للقيام بمهام مختلفة مثل التنبؤ اذا كانت الجملة تحمل مشاعر إيجابية ام سلبية

وبنفس الفكرة يمكن مراقبة تسلسل أفعال المستخدمين وتحديد ان كان احدهم مخالف أم لا

مصدر المقال كاملاً

engineering.linkedin.com

engineering.linkedin.com

المثال الثاني)

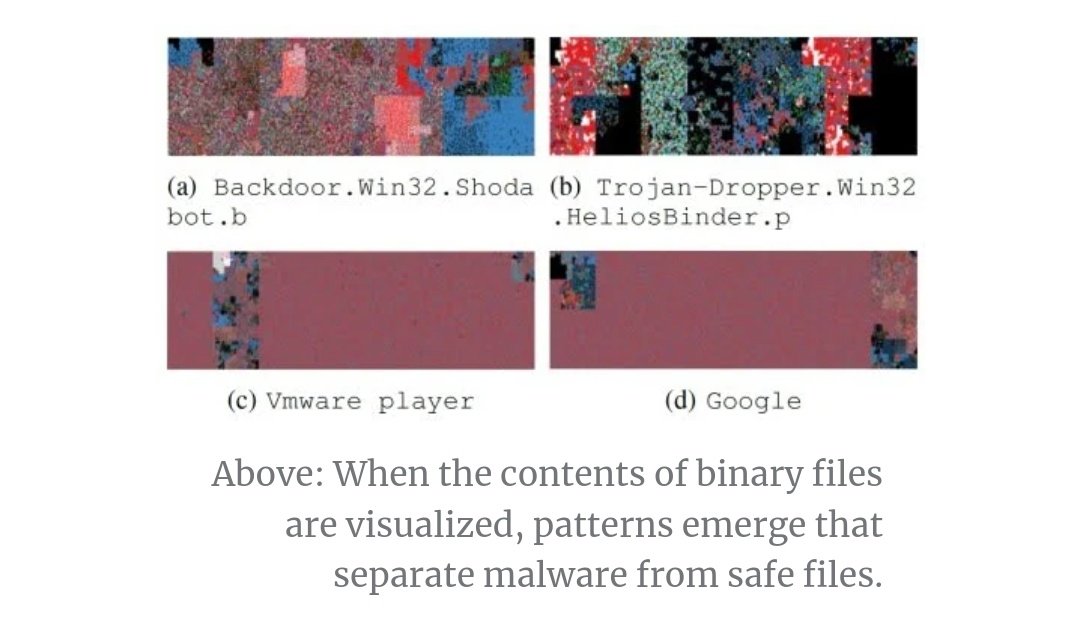

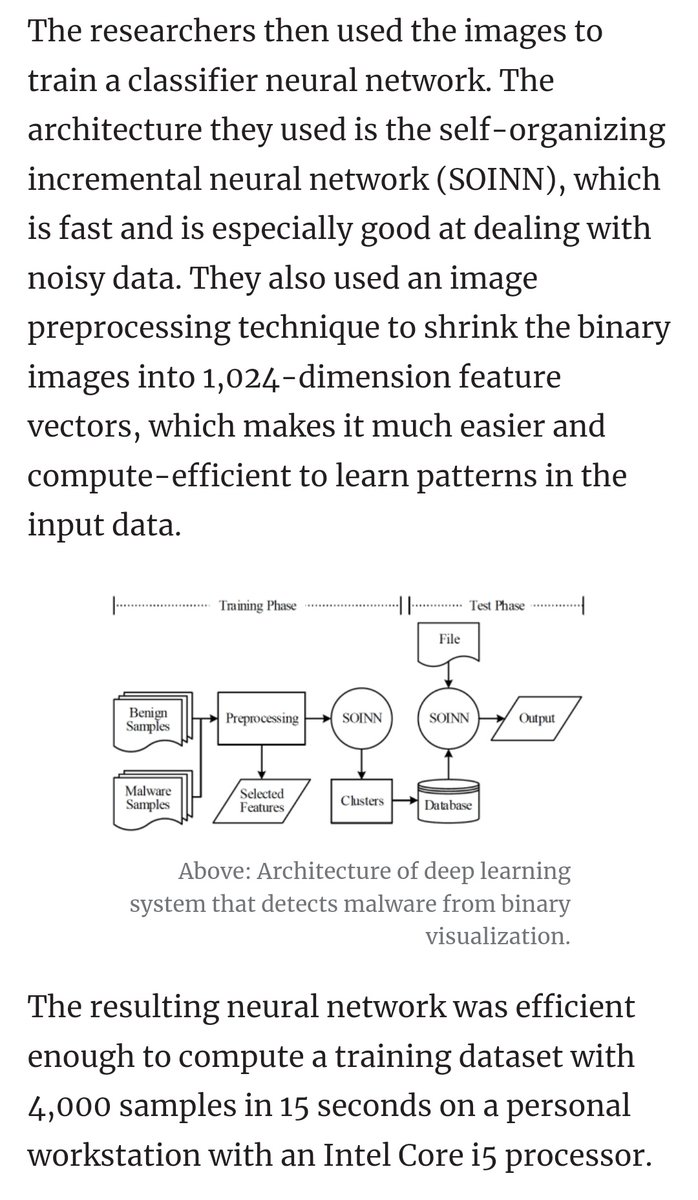

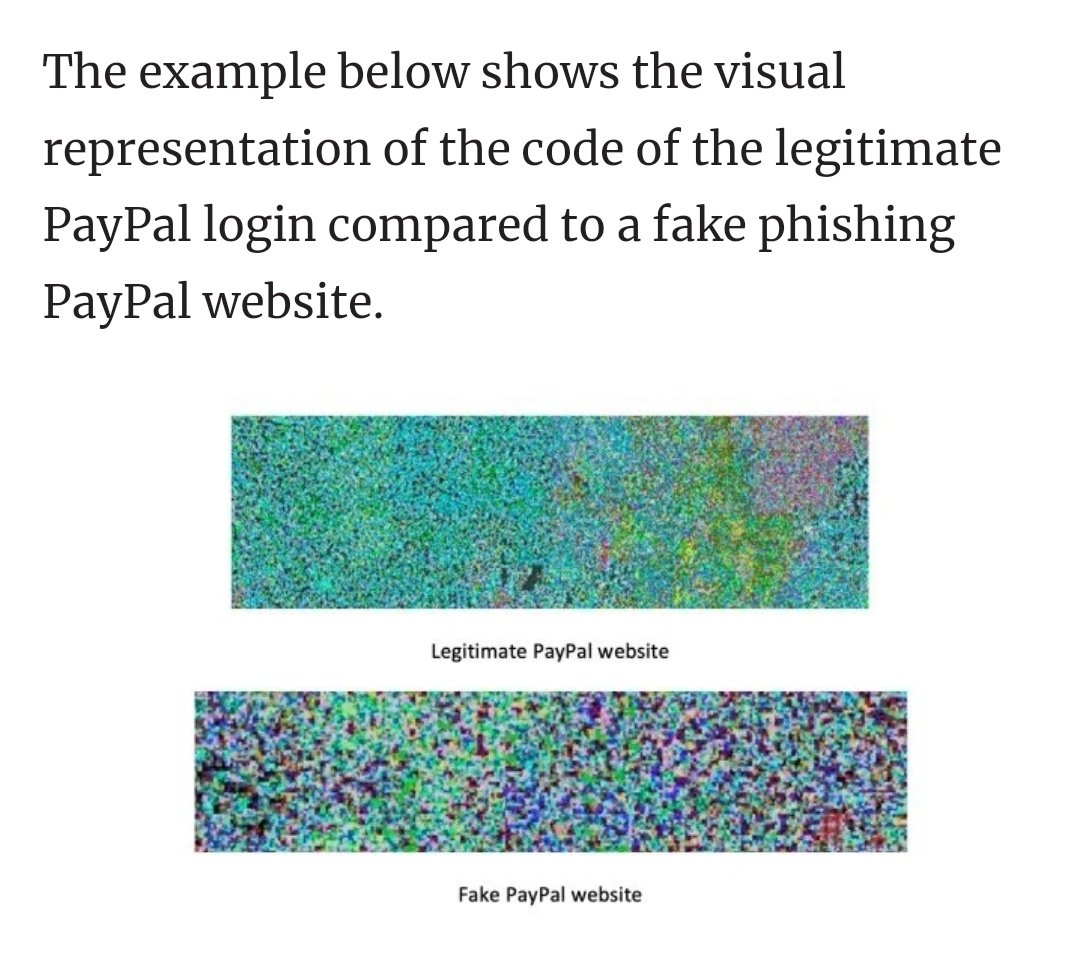

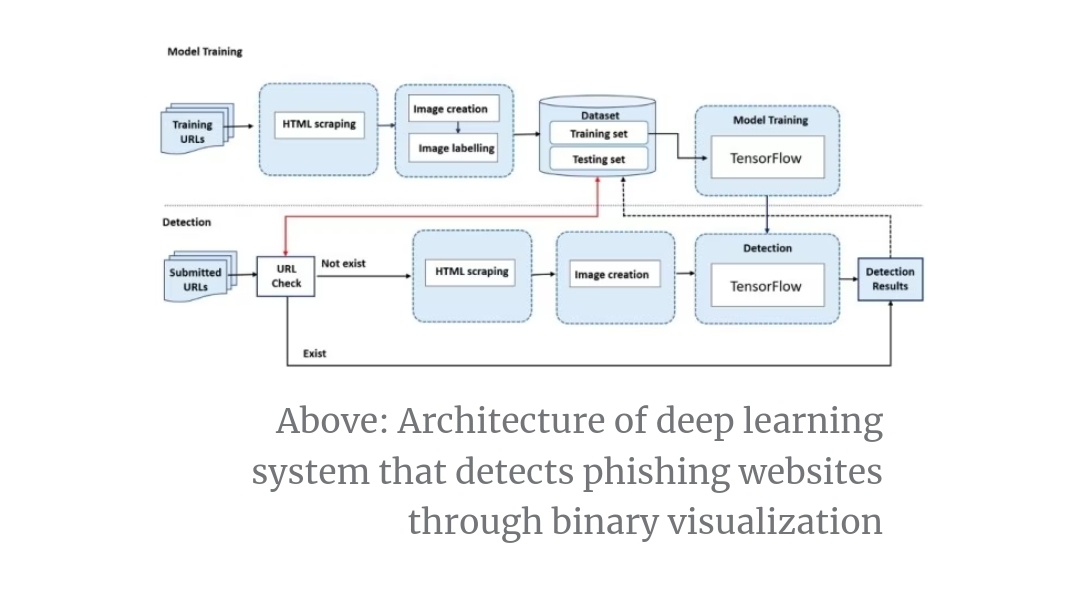

عمل فريق بحثي على تحويل عملية مراقبة البرمجيات الخبيثة ومواقع التصيّد المزيفة باستخدام رؤية الحاسب

وعمل الفريق على تطوير فكرة لتصوير محتويات الملفات والمواقع بطريقة يمكن تحليلها من خلال نموذج رؤية حاسب لتصنيف ان كانت ضارة او سليمة

عمل فريق بحثي على تحويل عملية مراقبة البرمجيات الخبيثة ومواقع التصيّد المزيفة باستخدام رؤية الحاسب

وعمل الفريق على تطوير فكرة لتصوير محتويات الملفات والمواقع بطريقة يمكن تحليلها من خلال نموذج رؤية حاسب لتصنيف ان كانت ضارة او سليمة

مصدر المثال الثاني:

#aoh=16317890178191&csi=0&referrer=https%3A%2F%2Fwww.google.com&_tf=From%20%251%24s&share=https%3A%2F%2Fventurebeat.com%2F2021%2F09%2F11%2Fcomputer-vision-and-deep-learning-provide-new-ways-to-detect-cyber-threats%2F" target="_blank" rel="noopener" onclick="event.stopPropagation()">venturebeat-com.cdn.ampproject.org

#aoh=16317890178191&csi=0&referrer=https%3A%2F%2Fwww.google.com&_tf=From%20%251%24s&share=https%3A%2F%2Fventurebeat.com%2F2021%2F09%2F11%2Fcomputer-vision-and-deep-learning-provide-new-ways-to-detect-cyber-threats%2F" target="_blank" rel="noopener" onclick="event.stopPropagation()">venturebeat-com.cdn.ampproject.org

أن استفدتم من هذه التغريدات او اعجبكم المحتوى، فآمل منكم الدعم من خلال إعادة نشر التغريدة الأولى في هذه السلسلة

جاري تحميل الاقتراحات...