#أمن_المعلومات

Hunting for 0day

ثريد : اصطياد الثغرات من المخترقين 0day

تحدث سابقا عن كيفية اصطياد ثغرات من

المبرمجين عن طريق GitHub

الا بيتم شرحه بهذا الثريد طرق تستخدمها

عدة شركات وفرق مثل :

Project Zero (Google)

MSRC (Microsoft)

أو من قبل أشخاص تحت مسمى

Security Researcher

Hunting for 0day

ثريد : اصطياد الثغرات من المخترقين 0day

تحدث سابقا عن كيفية اصطياد ثغرات من

المبرمجين عن طريق GitHub

الا بيتم شرحه بهذا الثريد طرق تستخدمها

عدة شركات وفرق مثل :

Project Zero (Google)

MSRC (Microsoft)

أو من قبل أشخاص تحت مسمى

Security Researcher

بعض الأشخاص وظيفتهم فقط

اصطياد الثغرات ومن ثم مراسلة الجهة

للحصول على CVE ومكافأة

الاصطياد يتم بعدة طرق أبرزها :

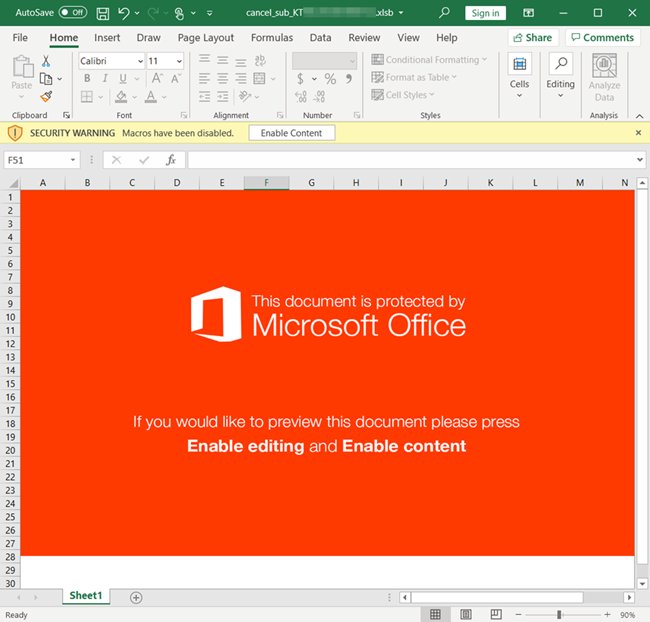

١- اصطياد ثغرات المتصفح والوثائق

pdf,doc,xlsx ..etc

٢- اصطياد ثغرات الانظمة والبرامج والسكربتات

بتشغيل خدمات مصابة أو يظن انها مصابة

بثغرة منتشرة

اصطياد الثغرات ومن ثم مراسلة الجهة

للحصول على CVE ومكافأة

الاصطياد يتم بعدة طرق أبرزها :

١- اصطياد ثغرات المتصفح والوثائق

pdf,doc,xlsx ..etc

٢- اصطياد ثغرات الانظمة والبرامج والسكربتات

بتشغيل خدمات مصابة أو يظن انها مصابة

بثغرة منتشرة

اصطياد ثغرات المتصفح يتم بعدة طرق

أبرزها :

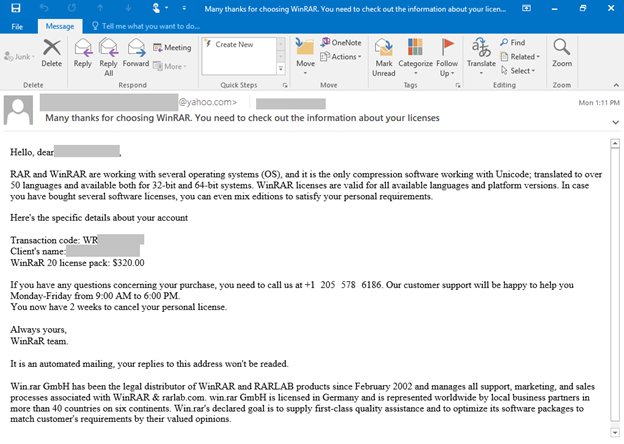

نشر ايميلك بعدة طرق

وفي مواقع متعددة كمثال :

انك CEO لاحد الشركات

أو انك HR تبحث عن موظفين

وعند استقبال ايميلات أو ملفات

تقوم بتحليلها كباحث امني

وإمكانية الحصول على CVE

مثال من البلو تيم الخاص لمايكروسوفت

microsoft.com

أبرزها :

نشر ايميلك بعدة طرق

وفي مواقع متعددة كمثال :

انك CEO لاحد الشركات

أو انك HR تبحث عن موظفين

وعند استقبال ايميلات أو ملفات

تقوم بتحليلها كباحث امني

وإمكانية الحصول على CVE

مثال من البلو تيم الخاص لمايكروسوفت

microsoft.com

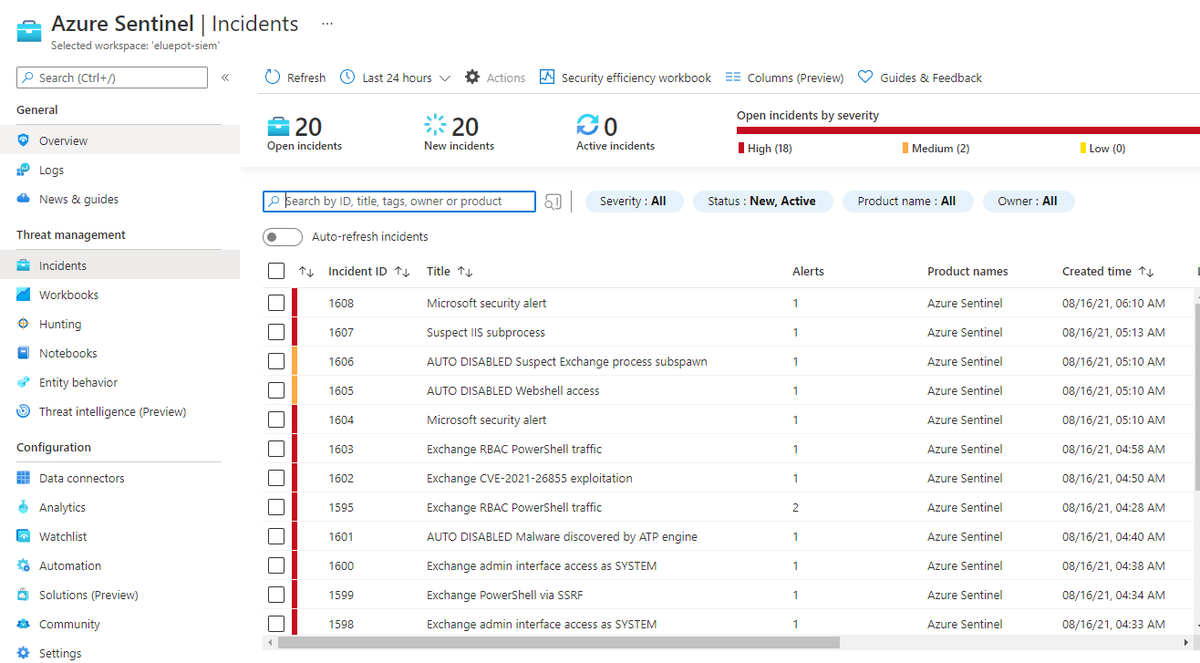

اصطياد ثغرات الانظمة والخدمات المصابة

يكون بعدة طرق أيضا أبرزها:

تشغيل سيرفر مصاب بثغرة وإعداد

log و event

بطريقة تضمن معرفة الاستغلال وإعادة كتابته

مثال الباحث الأمني Kavin

ينصح المخترق أنه اشترى استغلال غير صحيح

لثغرة Exchange

يكون بعدة طرق أيضا أبرزها:

تشغيل سيرفر مصاب بثغرة وإعداد

log و event

بطريقة تضمن معرفة الاستغلال وإعادة كتابته

مثال الباحث الأمني Kavin

ينصح المخترق أنه اشترى استغلال غير صحيح

لثغرة Exchange

جاري تحميل الاقتراحات...