#ثريد مبسّط وشامل حول (مركز عمليات الأمن السيبراني)

#SOC (Security Operations Center)

يتطلب الدفاع ضد تهديدات اليوم نهجًا رسميًا ومنظمًا ومنضبطًا. تستخدم المؤسسات عادةً خدمات المتخصصين في مركز عمليات الأمان.

@Ibraheem_111

@Almuthanna_KSA

@A1617M

@DrSultanshamran

استمتعوا😊👌

#SOC (Security Operations Center)

يتطلب الدفاع ضد تهديدات اليوم نهجًا رسميًا ومنظمًا ومنضبطًا. تستخدم المؤسسات عادةً خدمات المتخصصين في مركز عمليات الأمان.

@Ibraheem_111

@Almuthanna_KSA

@A1617M

@DrSultanshamran

استمتعوا😊👌

SOC

تقدم مجموعة واسعة من الخدمات، من المراقبة والإدارة، إلى حلول التهديدات الشاملة والأمن المستضاف الذي يمكن تخصيصه لتلبية احتياجات العملاء.

يمكن أن تكون SOCs داخلية بالكامل، مملوكة ومدارة من قبل شركة، أو يمكن التعاقد مع عناصر من SOC للبائعين مثل Cisco’s cisco.com

تقدم مجموعة واسعة من الخدمات، من المراقبة والإدارة، إلى حلول التهديدات الشاملة والأمن المستضاف الذي يمكن تخصيصه لتلبية احتياجات العملاء.

يمكن أن تكون SOCs داخلية بالكامل، مملوكة ومدارة من قبل شركة، أو يمكن التعاقد مع عناصر من SOC للبائعين مثل Cisco’s cisco.com

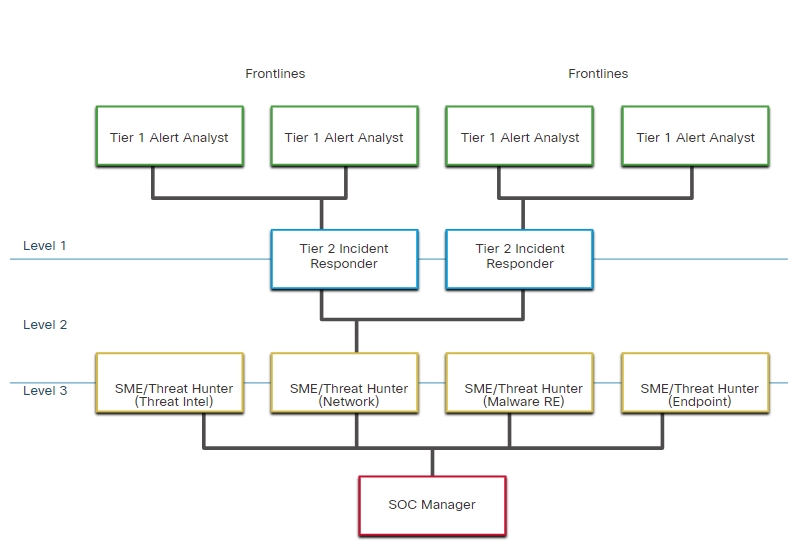

تمثل الصورة من @SANSInstitute بيانيًا كيف تتفاعل هذه الأدوار مع بعضها البعض.

💡وظائف first tier هي مستوى دخول أكثر، بينما تتطلب وظائف third tier خبرة واسعة.

#ومضة_سيبرانية

💡وظائف first tier هي مستوى دخول أكثر، بينما تتطلب وظائف third tier خبرة واسعة.

#ومضة_سيبرانية

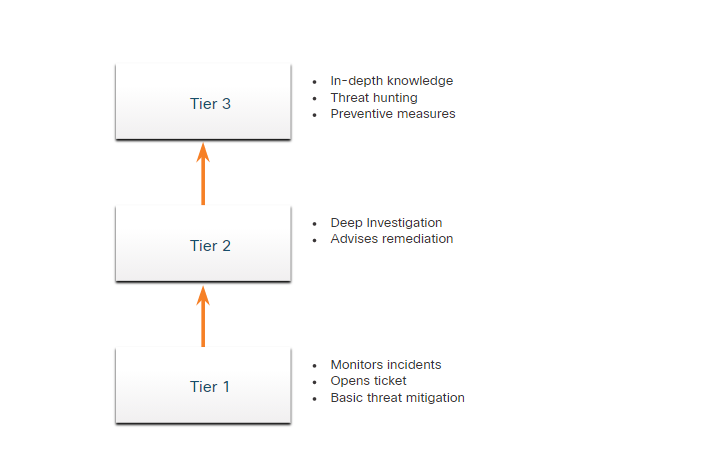

⚪️محلل التنبيه من المستوى 1

(Tier 1 Alert Analyst)

يراقبون التنبيهات الواردة، ويتحققون من وقوع حادثة حقيقية، ويرسلون التذاكر إلى المستوى 2 إذا لزم الأمر.

⚪️المستجيب للحوادث من المستوى 2

(Tier 2 Incident Responder)

مسؤولون عن التحقيق في الحوادث وتقديم الإجراء الواجب اتخاذه.

(Tier 1 Alert Analyst)

يراقبون التنبيهات الواردة، ويتحققون من وقوع حادثة حقيقية، ويرسلون التذاكر إلى المستوى 2 إذا لزم الأمر.

⚪️المستجيب للحوادث من المستوى 2

(Tier 2 Incident Responder)

مسؤولون عن التحقيق في الحوادث وتقديم الإجراء الواجب اتخاذه.

⚪️صياد التهديدات من المستوى 3

(Tier 3 Threat Hunter)

يتمتع هؤلاء بمهارة على مستوى الخبراء في الشبكات ونقطة النهاية وذكاء التهديدات والهندسة العكسية للبرامج الضارة. إنهم خبراء في تتبع عمليات البرامج الضارة لتحديد تأثيرها وكيفية إزالتها.

(Tier 3 Threat Hunter)

يتمتع هؤلاء بمهارة على مستوى الخبراء في الشبكات ونقطة النهاية وذكاء التهديدات والهندسة العكسية للبرامج الضارة. إنهم خبراء في تتبع عمليات البرامج الضارة لتحديد تأثيرها وكيفية إزالتها.

(Tier 3 Threat Hunter)

يشاركون بعمق في البحث عن التهديدات المحتملة وتنفيذ أدوات الكشف عن التهديدات. يبحث صائدو التهديدات عن التهديدات السيبرانية الموجودة في الشبكة ولكن لم يتم اكتشافها بعد.

#ومضة_سيبرانية 💡

يشاركون بعمق في البحث عن التهديدات المحتملة وتنفيذ أدوات الكشف عن التهديدات. يبحث صائدو التهديدات عن التهديدات السيبرانية الموجودة في الشبكة ولكن لم يتم اكتشافها بعد.

#ومضة_سيبرانية 💡

⚪️مدير SOC

(SOC Manager)

يدير هذا المحترف جميع موارد SOC ويعمل كنقطة اتصال للمؤسسة الأكبر أو العميل.

💡تقدم دورة CyberOps Associate الإعداد للحصول على شهادة مناسبة لمنصب Tier 1 Alert Analyst، المعروف أيضًا باسم محلل الأمن السيبراني أو CyberOps Associate.

(SOC Manager)

يدير هذا المحترف جميع موارد SOC ويعمل كنقطة اتصال للمؤسسة الأكبر أو العميل.

💡تقدم دورة CyberOps Associate الإعداد للحصول على شهادة مناسبة لمنصب Tier 1 Alert Analyst، المعروف أيضًا باسم محلل الأمن السيبراني أو CyberOps Associate.

💡نظرًا لأن البرنامج الذي ينشئ التنبيهات يمكن أن يطلق إنذارات كاذبة، فقد تكون إحدى وظائف محلل الأمن السيبراني هي التحقق من أن التنبيه يمثل حادثًا أمنيًا حقيقيًا.

عند إثبات التحقق، يمكن إحالة الحادث إلى المحققين أو غيرهم للتصرف بناءً على ذلك. خلاف ذلك، قد يتم تجاهل التنبيه.

عند إثبات التحقق، يمكن إحالة الحادث إلى المحققين أو غيرهم للتصرف بناءً على ذلك. خلاف ذلك، قد يتم تجاهل التنبيه.

ثريد سابقًا في التنبيهات

إذا تعذر حل التذكرة، فسيقوم محلل الأمن السيبراني بإعادة توجيه التذكرة إلى المستجيب للحوادث من المستوى 2 لإجراء تحقيق ومعالجة أعمق.

إذا لم يتمكن المستجيب للحادث من حل التذكرة، فسيتم إعادة توجيهها إلى أفراد المستوى 3 ممن لديهم معرفة عميقة ومهارات صيد التهديدات.

إذا لم يتمكن المستجيب للحادث من حل التذكرة، فسيتم إعادة توجيهها إلى أفراد المستوى 3 ممن لديهم معرفة عميقة ومهارات صيد التهديدات.

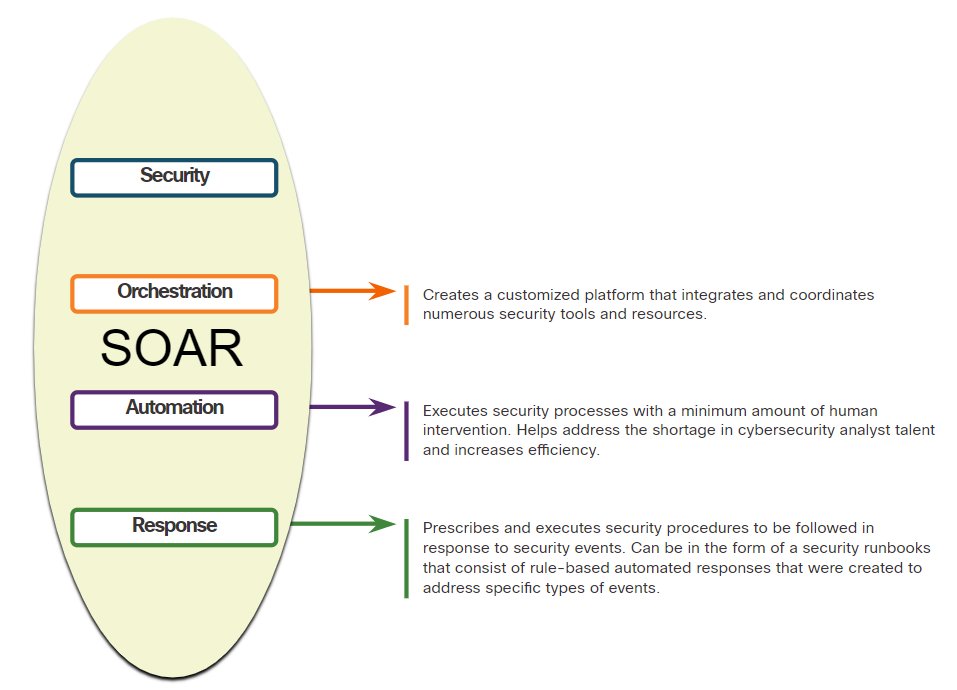

⚪️التقنيات في SOC

(Technologies in the SOC)

1⃣SIEM

ثريد سابقًا في ذلك.

تتضمن تقنيات SOC واحدًا أو أكثر مما يلي:

- جمع الأحداث والارتباط والتحليل

- المراقبة الأمنية

- السيطرة الامنية

- إدارة السجل

- تقييم نقاط الضعف

- تتبع نقاط الضعف

- استخبارات التهديد

(Technologies in the SOC)

1⃣SIEM

ثريد سابقًا في ذلك.

تتضمن تقنيات SOC واحدًا أو أكثر مما يلي:

- جمع الأحداث والارتباط والتحليل

- المراقبة الأمنية

- السيطرة الامنية

- إدارة السجل

- تقييم نقاط الضعف

- تتبع نقاط الضعف

- استخبارات التهديد

⚪️مقاييس SOC

مركز عمليات الأمن السيبراني مهم للغاية لأمن المنظمة. سواء كانت SOC داخلية لمؤسسة، أو تقدم خدمات لمنظمات متعددة، فمن المهم أن نفهم مدى جودة عمل SOC حتى يمكن إجراء تحسينات على الأشخاص والعمليات والتقنيات التي تشكل SOC.

#ومضة_سيبرانية

مركز عمليات الأمن السيبراني مهم للغاية لأمن المنظمة. سواء كانت SOC داخلية لمؤسسة، أو تقدم خدمات لمنظمات متعددة، فمن المهم أن نفهم مدى جودة عمل SOC حتى يمكن إجراء تحسينات على الأشخاص والعمليات والتقنيات التي تشكل SOC.

#ومضة_سيبرانية

يمكن وضع العديد من المقاييس أو مؤشرات الأداء الرئيسية (KPI) لقياس جوانب محددة مختلفة من أداء SOC. ومع ذلك، يتم استخدام 5مقاييس بشكل شائع كمقاييس SOC.

المقاييس التي تصف الأداء الشامل في كثير من الأحيان لا ترسم صورة دقيقة لعملية مركز عمليات التشغيل نظرًا لتنوع التهديدات السيبرانية

المقاييس التي تصف الأداء الشامل في كثير من الأحيان لا ترسم صورة دقيقة لعملية مركز عمليات التشغيل نظرًا لتنوع التهديدات السيبرانية

بعضًا من المقاييس المشتركة التي جمعها مديرو SOC هي:

-Dwell Time

طول الفترة الزمنية التي يتمكن فيها ممثلو التهديد من الوصول إلى الشبكة قبل اكتشافهم، ويتم إيقاف وصولهم

-Mean Time to Detect (MTTD)

متوسط الوقت الذي يستغرقه الموظفون لتحديد الحوادث الأمنية الصحيحة التي حدثت في الشبكة

-Dwell Time

طول الفترة الزمنية التي يتمكن فيها ممثلو التهديد من الوصول إلى الشبكة قبل اكتشافهم، ويتم إيقاف وصولهم

-Mean Time to Detect (MTTD)

متوسط الوقت الذي يستغرقه الموظفون لتحديد الحوادث الأمنية الصحيحة التي حدثت في الشبكة

-Mean Time to Respond (MTTR)

متوسط الوقت المستغرق لإيقاف حادثة أمنية ومعالجتها.

-Mean Time to Contain (MTTC)

الوقت اللازم لوقف الحادث من التسبب في مزيد من الضرر للأنظمة أو البيانات.

-Time to Control

الوقت المطلوب لإيقاف انتشار البرامج الضارة في الشبكة.

متوسط الوقت المستغرق لإيقاف حادثة أمنية ومعالجتها.

-Mean Time to Contain (MTTC)

الوقت اللازم لوقف الحادث من التسبب في مزيد من الضرر للأنظمة أو البيانات.

-Time to Control

الوقت المطلوب لإيقاف انتشار البرامج الضارة في الشبكة.

بالنسبة للشبكات المتوسطة والكبيرة، ستستفيد المنظمة من تنفيذ SOC على مستوى المؤسسة. يمكن أن يكون SOC حلاً داخليًا كاملاً. ومع ذلك، فإن العديد من المؤسسات الأكبر حجمًا سوف تقوم بتعهيد جزء على الأقل من عمليات مركز عمليات الأمن إلى مزود حلول الأمان. 🛡

#ومضة_سيبرانية 💡

#ومضة_سيبرانية 💡

هنا المحتوى مرتب وجاهز ♥️👇

rattibha.com

rattibha.com

جاري تحميل الاقتراحات...