من المهم لكل مختص/مهتم في #الأمن_السيبراني الإلمام بـ Cyber kill chain لفهم عمليات الاختراق وطرق الحماية في في كل مراحل الاختراق.

هذا الـ #ثريد يحتوي معلومات حول أحد أهم موضوعات الأمن السيبراني بشكل عام

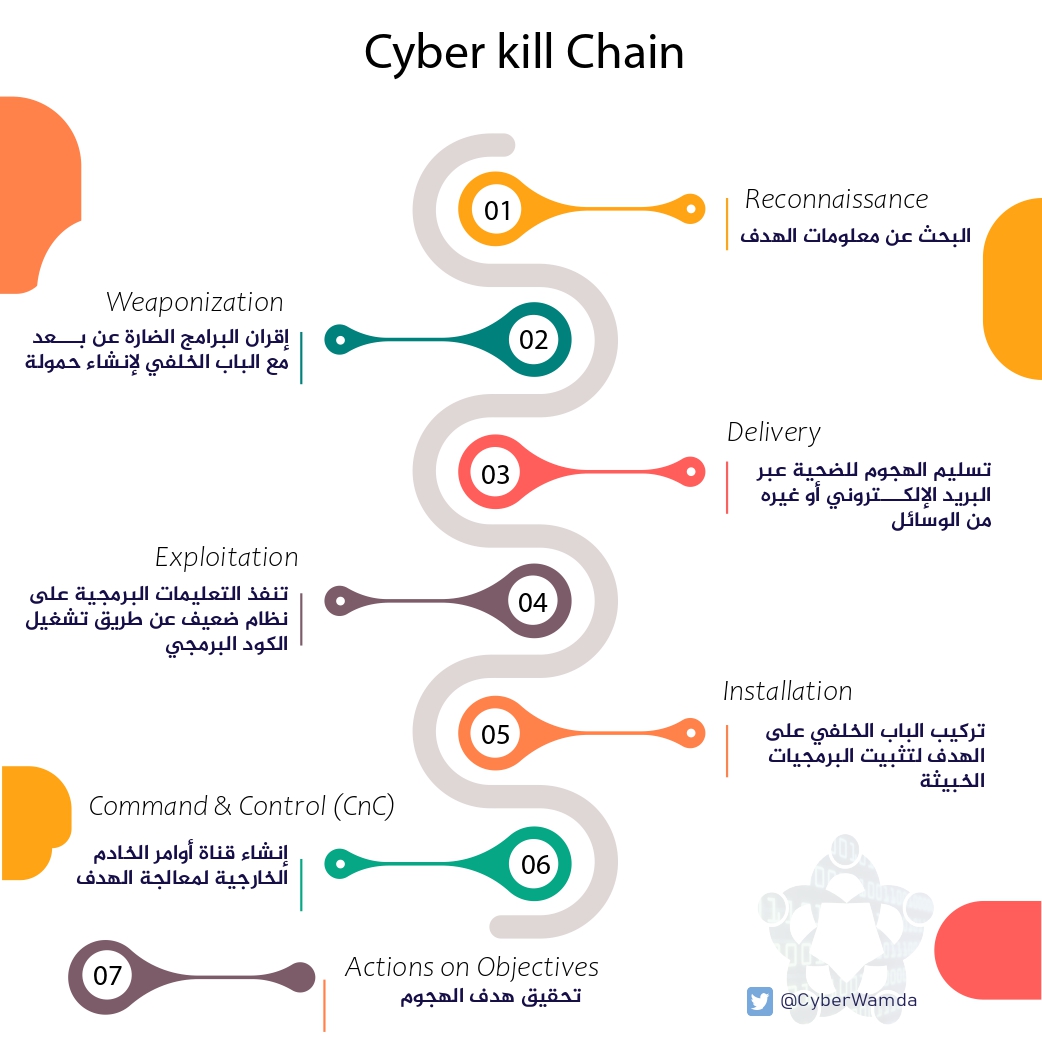

تظهر الخطوات في Cyber Kill Chain في الانفوجرافيك

@saeedurity

@cybersec2030

هذا الـ #ثريد يحتوي معلومات حول أحد أهم موضوعات الأمن السيبراني بشكل عام

تظهر الخطوات في Cyber Kill Chain في الانفوجرافيك

@saeedurity

@cybersec2030

تم تطويره بواسطة شركة Lockheed Martin لتحديد ومنع الاختراقات السيبرانية.

💡هناك 7 خطوات لسلسلة Cyber Kill. يساعد التركيز في هذه الخطوات، على فهم تقنيات وأدوات وإجراءات الجهات المهددة. عند الاستجابة لحادث أمني، لاكتشاف الهجوم ووقفه في أقرب وقت ممكن في تقدم Cyber kill

💡هناك 7 خطوات لسلسلة Cyber Kill. يساعد التركيز في هذه الخطوات، على فهم تقنيات وأدوات وإجراءات الجهات المهددة. عند الاستجابة لحادث أمني، لاكتشاف الهجوم ووقفه في أقرب وقت ممكن في تقدم Cyber kill

👌كلما توقف الهجوم في وقت مبكر، كلما قل الضرر الذي حدث وقل معرفة المهاجم بالشبكة المستهدفة.

حيث أنه إذا تم إيقاف المهاجم في أي مرحلة، فإن سلسلة الهجوم تنقطع.

كسر السلسلة يعني أن المدافع نجح في إحباط تدخل الفاعل الموجه للمنظمة، ولا ينجح ممثلو التهديد إلا إذا أكملوا الخطوة 7.

حيث أنه إذا تم إيقاف المهاجم في أي مرحلة، فإن سلسلة الهجوم تنقطع.

كسر السلسلة يعني أن المدافع نجح في إحباط تدخل الفاعل الموجه للمنظمة، ولا ينجح ممثلو التهديد إلا إذا أكملوا الخطوة 7.

#معلومة

ممثل التهديد (Threat actor) هو المصطلح المستخدم بين مختصو الأمن السيبراني للإشارة إلى الطرف الذي حرض على الهجوم.

ومع ذلك، تستخدم شركة Lockheed Martin مصطلح الخصم (adversary) في وصفها لـ Cyber Kill Chain.

#ومضة_سيبرانية

#cyber_kill_chain

ممثل التهديد (Threat actor) هو المصطلح المستخدم بين مختصو الأمن السيبراني للإشارة إلى الطرف الذي حرض على الهجوم.

ومع ذلك، تستخدم شركة Lockheed Martin مصطلح الخصم (adversary) في وصفها لـ Cyber Kill Chain.

#ومضة_سيبرانية

#cyber_kill_chain

1⃣

Reconnaissance

يقوم الفاعل بالتهديد بالبحث، وجمع المعلومات، واختيار الأهداف، قد تساعد أي معلومات عامة في تحديد ماذا وكيف سيتم تنفيذ الهجوم.

⚠️هناك الكثير من المعلومات المتاحة للمهاجم قد تكون من خلال المقالات الإخبارية وأجهزة الشبكة العامة، الموظفين في وسائل التواصل الاجتماعي.

Reconnaissance

يقوم الفاعل بالتهديد بالبحث، وجمع المعلومات، واختيار الأهداف، قد تساعد أي معلومات عامة في تحديد ماذا وكيف سيتم تنفيذ الهجوم.

⚠️هناك الكثير من المعلومات المتاحة للمهاجم قد تكون من خلال المقالات الإخبارية وأجهزة الشبكة العامة، الموظفين في وسائل التواصل الاجتماعي.

سيختار ممثل التهديد الأهداف التي تم إهمالها أو عدم حمايتها لأنها ستكون أكثر عرضة للاختراق.

💡بعض تكتيكات الخصم المستخدمة خلال خطوة Reconnaissance:

🔺تحديد الموظفين على وسائل التواصل الاجتماعي

🔺إجراء عمليات مسح للشبكة لتحديد عناوين IP وفتح المنافذ

💡بعض تكتيكات الخصم المستخدمة خلال خطوة Reconnaissance:

🔺تحديد الموظفين على وسائل التواصل الاجتماعي

🔺إجراء عمليات مسح للشبكة لتحديد عناوين IP وفتح المنافذ

2⃣

Weaponization

استخدام المعلومات من الاستطلاع لتطوير هجوم ضد أنظمة مستهدفة محددة أو أفراد في المنظمة، حيث يستخدم المهاجم نقاط الضعف في الأصول التي تم اكتشافها، لكي يتمكن من الوصول إلى النظام، الشبكة المستهدفة، كشف نقاط الضعف الإضافية، السيطرة على الأصول، نشر هجمات إضافية.

Weaponization

استخدام المعلومات من الاستطلاع لتطوير هجوم ضد أنظمة مستهدفة محددة أو أفراد في المنظمة، حيث يستخدم المهاجم نقاط الضعف في الأصول التي تم اكتشافها، لكي يتمكن من الوصول إلى النظام، الشبكة المستهدفة، كشف نقاط الضعف الإضافية، السيطرة على الأصول، نشر هجمات إضافية.

بعض التكتيكات والدفاعات المستخدمة أثناء Weaponization:

تكتيكات الخصم

🔺الحصول على أداة آلية لتسليم حمولة البرمجيات الخبيثة.

🔺تحديد أو انشاء مستندًا للضحية أو

backdoor and C&C infrastructure.

الدفعات

🔰التأكد من أن قواعد IDS وsignaturesمحدثة.

🔰إجراء تحليل كامل للبرامج الضارة

تكتيكات الخصم

🔺الحصول على أداة آلية لتسليم حمولة البرمجيات الخبيثة.

🔺تحديد أو انشاء مستندًا للضحية أو

backdoor and C&C infrastructure.

الدفعات

🔰التأكد من أن قواعد IDS وsignaturesمحدثة.

🔰إجراء تحليل كامل للبرامج الضارة

3⃣

Delivery

يتم إرسال weapon إلى الهدف باستخدام ناقل.قد يكون ذلك من خلال استخدام موقع ويب،وسائط USB قابلة للإزالة،مرفق بريد إلكتروني.

إذا لم يتم تسليم weapon، فلن ينجح الهجوم. سيتم استخدام العديد من الطرق المختلفة لزيادة احتمالات تسليم الحمولة مثلobfuscating على العنصر البرمجي

Delivery

يتم إرسال weapon إلى الهدف باستخدام ناقل.قد يكون ذلك من خلال استخدام موقع ويب،وسائط USB قابلة للإزالة،مرفق بريد إلكتروني.

إذا لم يتم تسليم weapon، فلن ينجح الهجوم. سيتم استخدام العديد من الطرق المختلفة لزيادة احتمالات تسليم الحمولة مثلobfuscating على العنصر البرمجي

بعض التكتيكات والدفاعات المستخدمة أثناء Delivery:

تكتيكات الخصم

🔺إطلاق البرامج الضارة على خوادم الويب المستهدفة

🔺التسليم غير المباشر عبر البريد الإلكتروني الضار

الدفاعات

🔰تحليل مسار البنية التحتية المستخدمة للتسليم.

🔰تحديد الخوادم المستهدفة والأشخاص والبيانات المتاحة للهجوم.

تكتيكات الخصم

🔺إطلاق البرامج الضارة على خوادم الويب المستهدفة

🔺التسليم غير المباشر عبر البريد الإلكتروني الضار

الدفاعات

🔰تحليل مسار البنية التحتية المستخدمة للتسليم.

🔰تحديد الخوادم المستهدفة والأشخاص والبيانات المتاحة للهجوم.

4⃣

Exploitation

1/2

بعد تسليم weapon، يستخدمه المهاجم لكسر نقطة الضعف والسيطرة على الهدف.

⚠️أهداف الاستغلال الأكثر شيوعًا هي التطبيقات، ونقاط ضعف نظام التشغيل والمستخدمين.

يحرص المهاجم دائمًا على استخدام استغلال يكتسب التأثير الذي يريده.

#ومضة_سيبرانية

Exploitation

1/2

بعد تسليم weapon، يستخدمه المهاجم لكسر نقطة الضعف والسيطرة على الهدف.

⚠️أهداف الاستغلال الأكثر شيوعًا هي التطبيقات، ونقاط ضعف نظام التشغيل والمستخدمين.

يحرص المهاجم دائمًا على استخدام استغلال يكتسب التأثير الذي يريده.

#ومضة_سيبرانية

Exploitation

2/2

لأنه إذا تم تنفيذ الاستغلال الخاطئ، فمن الواضح أن الهجوم لن ينجح، ولكن الآثار الجانبية غير المقصودة مثل DoS أو عمليات إعادة تشغيل النظام المتعددة ستسبب اهتمامًا، يمكن أن يُعلم محللي الأمن السيبراني بالهجوم ونوايا الجهة المهددة بسهولة.👌

#ومضة_سيبرانية 💡

2/2

لأنه إذا تم تنفيذ الاستغلال الخاطئ، فمن الواضح أن الهجوم لن ينجح، ولكن الآثار الجانبية غير المقصودة مثل DoS أو عمليات إعادة تشغيل النظام المتعددة ستسبب اهتمامًا، يمكن أن يُعلم محللي الأمن السيبراني بالهجوم ونوايا الجهة المهددة بسهولة.👌

#ومضة_سيبرانية 💡

بعض التكتيكات والدفاعات المستخدمة أثناء Exploitation:

تكتيكات الخصم

🔺استغلال الثغرة الأمنية للوصول من خلال استخدام البرامج أو الأجهزة أو نقاط الضعف البشرية.

الدفاعات

🔰تدريب الوعي الأمني للموظفين.

🔰تأمين التعليمات البرمجية

🔰فحص الثغرات الأمنية بانتظام

🔰اختبار الاختراق

تكتيكات الخصم

🔺استغلال الثغرة الأمنية للوصول من خلال استخدام البرامج أو الأجهزة أو نقاط الضعف البشرية.

الدفاعات

🔰تدريب الوعي الأمني للموظفين.

🔰تأمين التعليمات البرمجية

🔰فحص الثغرات الأمنية بانتظام

🔰اختبار الاختراق

5⃣

Installation

هذه الخطوة هي المكان الذي يقوم فيه عامل التهديد بإنشاء باب خلفي في النظام للسماح بالوصول المستمر إلى الهدف.

من تكتيكات الخصم المستخدمة أثناء Installation:

🔺إنشاء الباب الخلفي المستمر من خلال تثبيت webshell على خادم الويب للوصول المستمر.

#ومضة_سيبرانية 💡

Installation

هذه الخطوة هي المكان الذي يقوم فيه عامل التهديد بإنشاء باب خلفي في النظام للسماح بالوصول المستمر إلى الهدف.

من تكتيكات الخصم المستخدمة أثناء Installation:

🔺إنشاء الباب الخلفي المستمر من خلال تثبيت webshell على خادم الويب للوصول المستمر.

#ومضة_سيبرانية 💡

6⃣

Command and Control قد تسمى (CnC أو C2)

في هذه الخطوة، الهدف هو إنشاء قيادة وتحكم مع النظام المستهدف، حيث يتم استخدام قنوات CnC بواسطة ممثل التهديد لإصدار أوامر للبرنامج الذي قاموا بتثبيته على الهدف، قد يكون هذا في شكل حركة مرور محادثة عبر الإنترنت (IRC) غير مصرح بها.

Command and Control قد تسمى (CnC أو C2)

في هذه الخطوة، الهدف هو إنشاء قيادة وتحكم مع النظام المستهدف، حيث يتم استخدام قنوات CnC بواسطة ممثل التهديد لإصدار أوامر للبرنامج الذي قاموا بتثبيته على الهدف، قد يكون هذا في شكل حركة مرور محادثة عبر الإنترنت (IRC) غير مصرح بها.

بعض التكتيكات والدفاعات المستخدمة أثناء CnC:

تكتيكات الخصم

🔺فتح قنوات CNC الأكثر شيوعًا عبر بروتوكولات الويب وDNS والبريد الإلكتروني

الدفاعات

🔰عزل حركة مرور DNS لخوادم DNS المشبوهة، وخاصة الديناميكية

🔰تخصيص قواعد حظر بروتوكولات CnC على بروكسيات الويب

#الأمن_السيبراني

تكتيكات الخصم

🔺فتح قنوات CNC الأكثر شيوعًا عبر بروتوكولات الويب وDNS والبريد الإلكتروني

الدفاعات

🔰عزل حركة مرور DNS لخوادم DNS المشبوهة، وخاصة الديناميكية

🔰تخصيص قواعد حظر بروتوكولات CnC على بروكسيات الويب

#الأمن_السيبراني

7⃣

Actions on Objectives

تصف الخطوة الأخيرة أن الفاعل المهدد يحقق هدفه الأم. قد يكون سرقة بيانات، تنفيذ هجوم DDoS، استخدام الشبكة المخترقة لإنشاء وإرسال بريد عشوائي.

في هذه المرحلة، يكون ممثل التهديد متجذرًا بعمق في أنظمة المنظمة ومن الصعب للغاية إزالة عامل التهديد من الشبكة⚠️

Actions on Objectives

تصف الخطوة الأخيرة أن الفاعل المهدد يحقق هدفه الأم. قد يكون سرقة بيانات، تنفيذ هجوم DDoS، استخدام الشبكة المخترقة لإنشاء وإرسال بريد عشوائي.

في هذه المرحلة، يكون ممثل التهديد متجذرًا بعمق في أنظمة المنظمة ومن الصعب للغاية إزالة عامل التهديد من الشبكة⚠️

بعض التكتيكات والدفاعات المستخدمة أثناء Actions on Objectives:

تكنيكات الخصم

🔺جمع البيانات وسحبها

🔺تدمير الأنظمة

🔺تعديل البيانات أو إتلافها

الدفاعات

🔰إنشاء دليل الاستجابة للحوادث

🔰استجابة المحلل الفوري لجميع التنبيهات

🔰تحليل Forensic

🔰إجراء تقييم للأضرار

تكنيكات الخصم

🔺جمع البيانات وسحبها

🔺تدمير الأنظمة

🔺تعديل البيانات أو إتلافها

الدفاعات

🔰إنشاء دليل الاستجابة للحوادث

🔰استجابة المحلل الفوري لجميع التنبيهات

🔰تحليل Forensic

🔰إجراء تقييم للأضرار

وأخيرًا كتب حول ذلك @iAbuDrees بعضًا من الأدوات المستخدمة في الاختراق من المهاجم في كل مرحلة من مراحل cyber kill chain، وأيضًا الحلول الأمنية المطلوبة في المنظمة للدفاع ضد الاختراقات السيبرانية

جاري تحميل الاقتراحات...