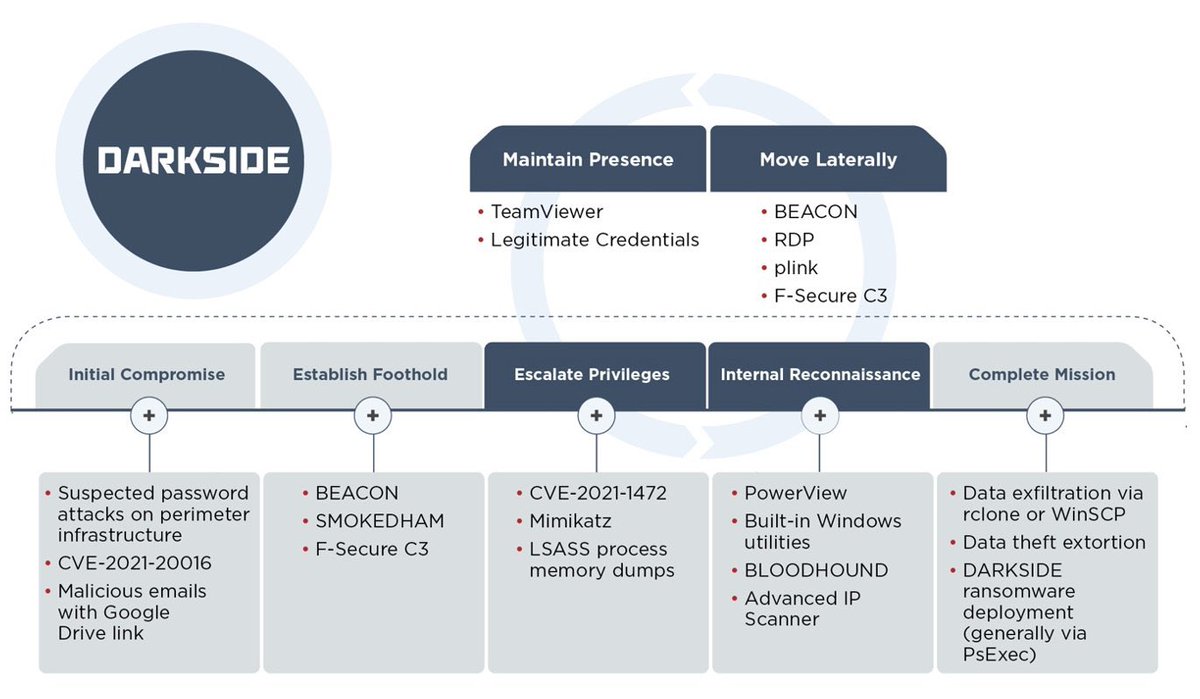

#الجدير بالذكر حسب تقرير الشركة ان مجموعة الاختراق تتحاشى استخدام ادوات مصنفة انها ادوات اختراق لكي لا يتم اكتشافها وتستخدم بدا ذلك ادوات رسمية ومعتمدة كما ذكرت اعلاه…

كما قامت المجموعة بتسهيل عملية التحكم والسيطرة من خلال استخدام خدمات الاتصال عن بعد …

كما قامت المجموعة بتسهيل عملية التحكم والسيطرة من خلال استخدام خدمات الاتصال عن بعد …

مثل teamviewer، AnyDesk وبنسبة لعملية تسريب البيانات يتم من خلال استخدام برمجية rclone.

وبنسبة لعملية الاكتشاف للمنظمة داخليا يقوم المهاجمين باستخدام ( BLOODHOUND و RDP و Advanced IP Scanner) وقد يقوموا باستخدام ادوات لتخطي جدران الحماية مثل NGROK الاتصال مع C2

وبنسبة لعملية الاكتشاف للمنظمة داخليا يقوم المهاجمين باستخدام ( BLOODHOUND و RDP و Advanced IP Scanner) وقد يقوموا باستخدام ادوات لتخطي جدران الحماية مثل NGROK الاتصال مع C2

في النهاية مرفق لكم رابط التقرير وهو يحتوي على مؤشرات الاختراق وبعض التفاصيل التقنية الأخرى مثل نمذجتها مع اطار العالمي لتهديدات…

واتمنى لكم اجازة بدون #فايروس_الفدية

للاطلاع: fireeye.com

واتمنى لكم اجازة بدون #فايروس_الفدية

للاطلاع: fireeye.com

وهنا توصيات أخرى من السيرت الامريكي us-cert.cisa.gov

جاري تحميل الاقتراحات...