ثريد:

مشاريع تطبيقية بحثية في الأمن السيبراني قُدمت في آخر ثلاث سنوات (2018-2020) في مؤتمرات وورش عمل عالمية، ومناسبة لمن يبحث عن أفكار لمشاريع تخرج للبكالوريوس ولرسائل الماجستير وللمهندسين لمن يريد أن يتميز بتطوير نظام دفاعي، أداة جديدة، خوارزميات أمنية وغير ذلك

1⃣

مشاريع تطبيقية بحثية في الأمن السيبراني قُدمت في آخر ثلاث سنوات (2018-2020) في مؤتمرات وورش عمل عالمية، ومناسبة لمن يبحث عن أفكار لمشاريع تخرج للبكالوريوس ولرسائل الماجستير وللمهندسين لمن يريد أن يتميز بتطوير نظام دفاعي، أداة جديدة، خوارزميات أمنية وغير ذلك

1⃣

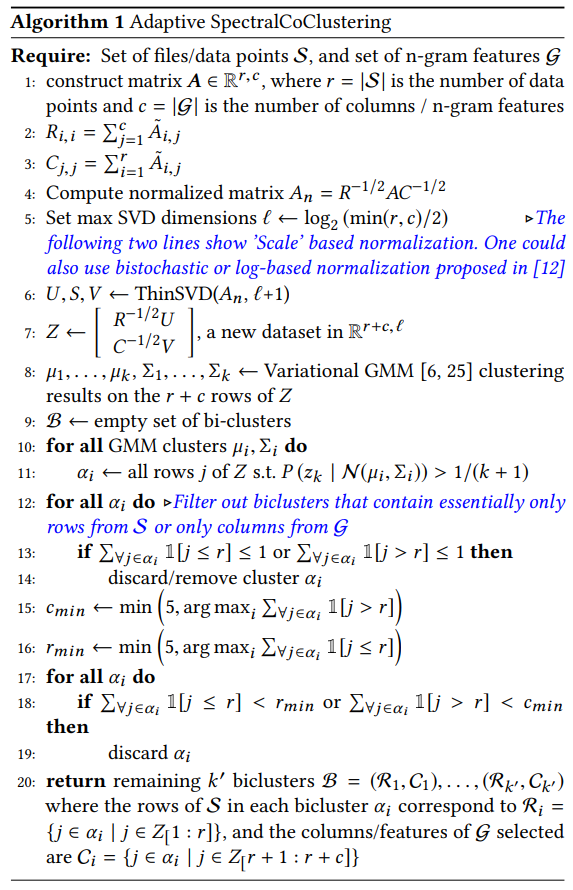

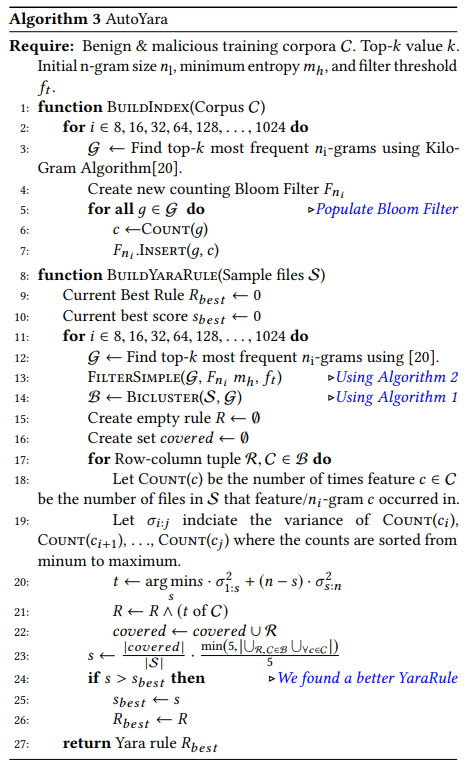

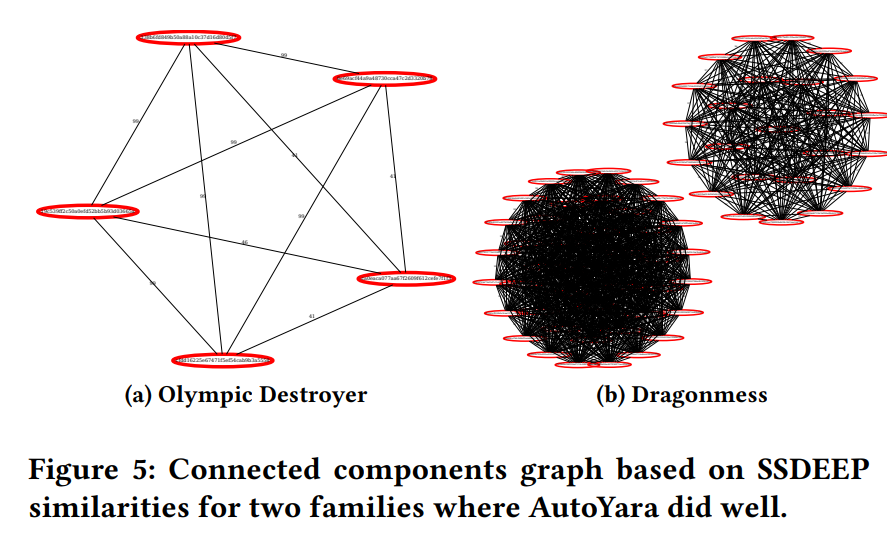

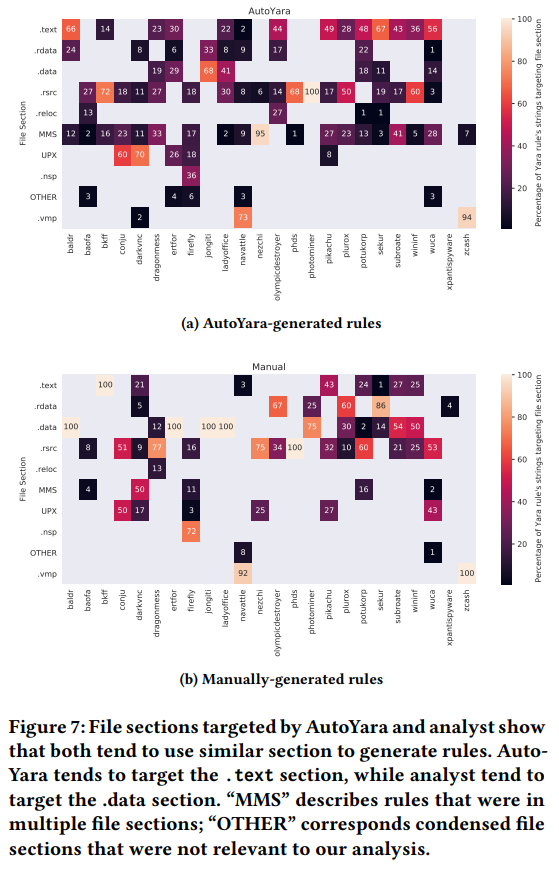

Automatic Yara Rule Generation Using Biclustering

قدم باحثون أداة لتوليد Yara Rules أوتوماتيكيا تتفوق على YarGenوVxSig مما يوفر 44-86% من وقت المحلل لكتابة Rules لبرمجيات خبيثة أكثر تعقيداً.. استخدموا Large n-gram مع خوارزمية جديدة من نوع Biclustering

arxiv.org

2⃣

قدم باحثون أداة لتوليد Yara Rules أوتوماتيكيا تتفوق على YarGenوVxSig مما يوفر 44-86% من وقت المحلل لكتابة Rules لبرمجيات خبيثة أكثر تعقيداً.. استخدموا Large n-gram مع خوارزمية جديدة من نوع Biclustering

arxiv.org

2⃣

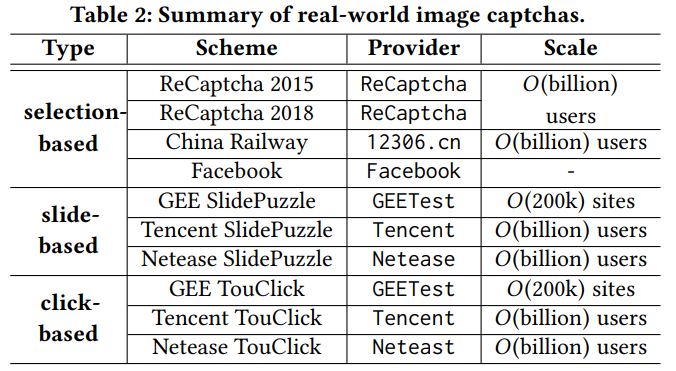

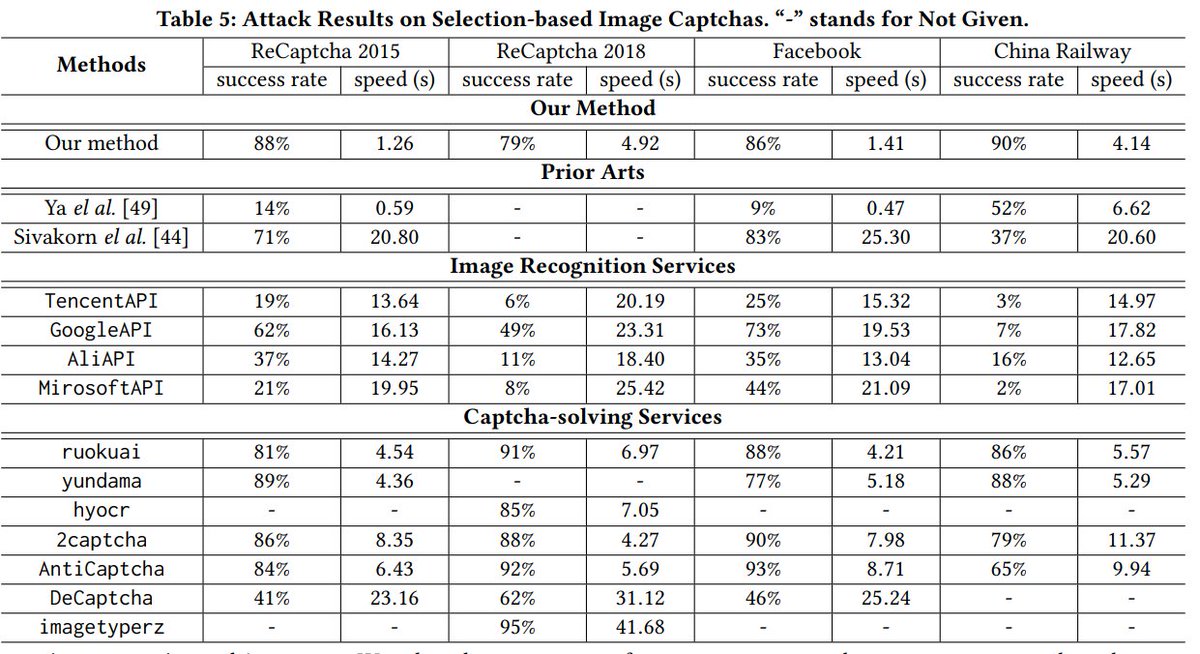

Towards Evaluating the Security of Real-World Deployed Image CAPTCHAs

قدم باحثون طرق جديدة لتقييم مستوى الأمان لعشرة أنواع من Schemes المستخدمة في CAPTCHA وفعاليتها ضد ثلاثة أنواع من الهجمات SelAttack, SliAttack, and CliAttack.

par.nsf.gov

3⃣

قدم باحثون طرق جديدة لتقييم مستوى الأمان لعشرة أنواع من Schemes المستخدمة في CAPTCHA وفعاليتها ضد ثلاثة أنواع من الهجمات SelAttack, SliAttack, and CliAttack.

par.nsf.gov

3⃣

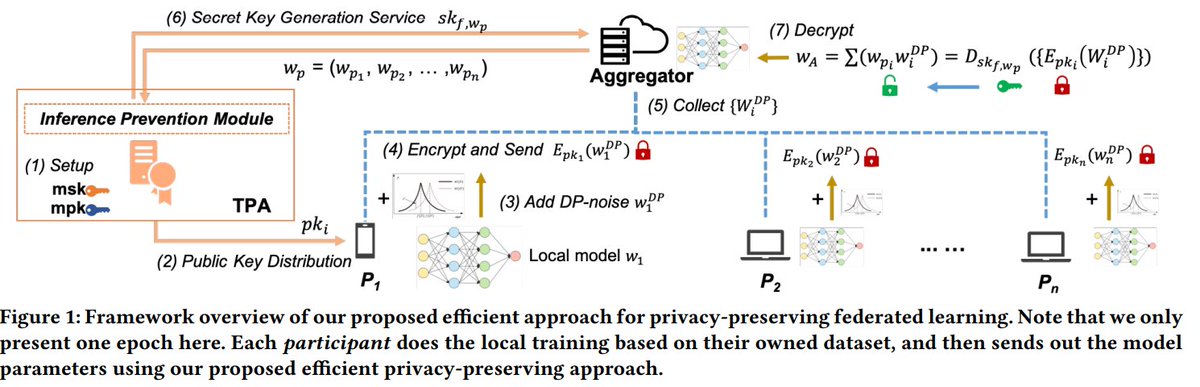

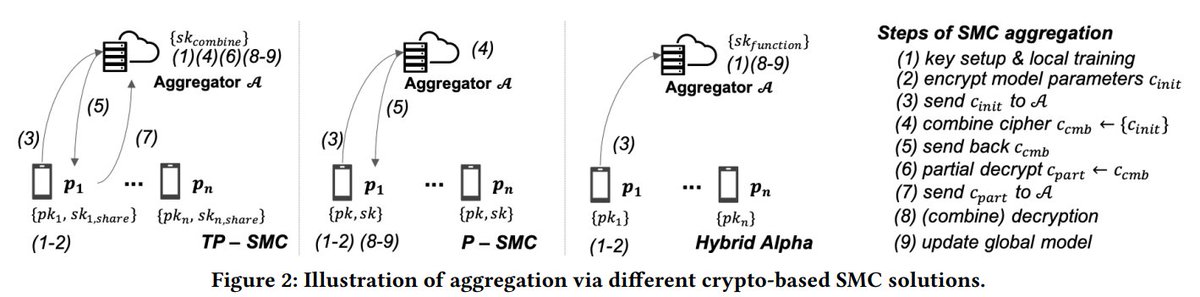

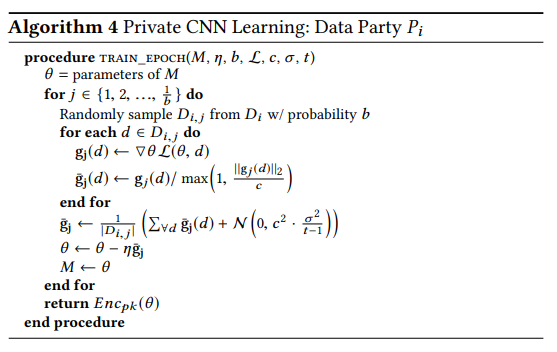

HybridAlpha: An Efficient Approach for Privacy-reserving

ابتكر باحثون طريقة تحافظ على الخصوصية أثناء تدريب ML Model والتي أصبحت محل جدل دوليا،ولكن بوقت أقل 68% و نقل بيانات أقل بـ 92% مع المحافظة على نفس مستوى الأداء للطرق التي تستخدم SMC Protocol

arxiv.org

4⃣

ابتكر باحثون طريقة تحافظ على الخصوصية أثناء تدريب ML Model والتي أصبحت محل جدل دوليا،ولكن بوقت أقل 68% و نقل بيانات أقل بـ 92% مع المحافظة على نفس مستوى الأداء للطرق التي تستخدم SMC Protocol

arxiv.org

4⃣

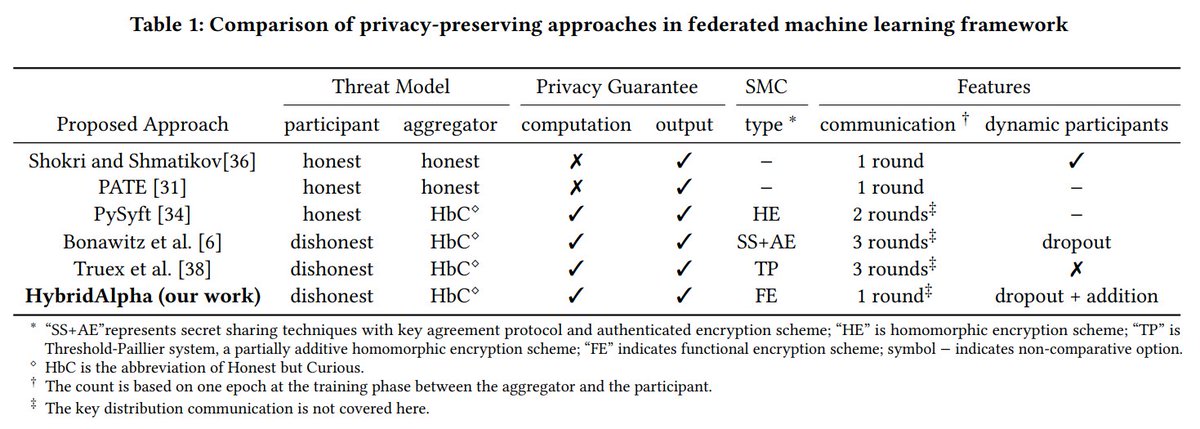

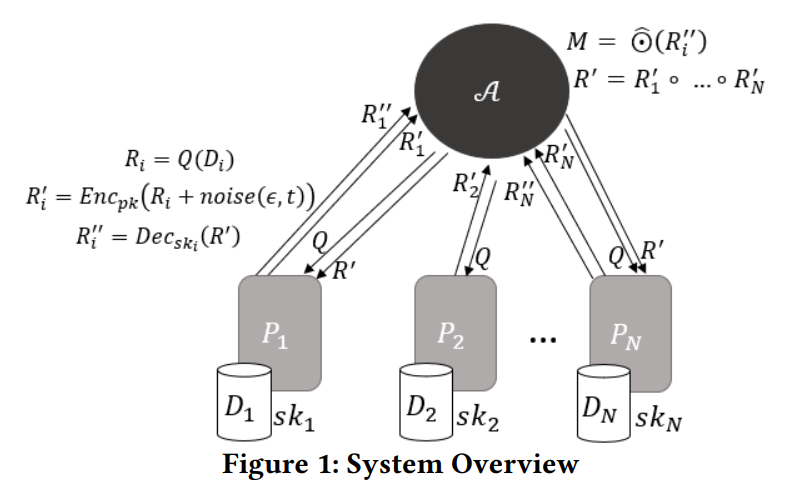

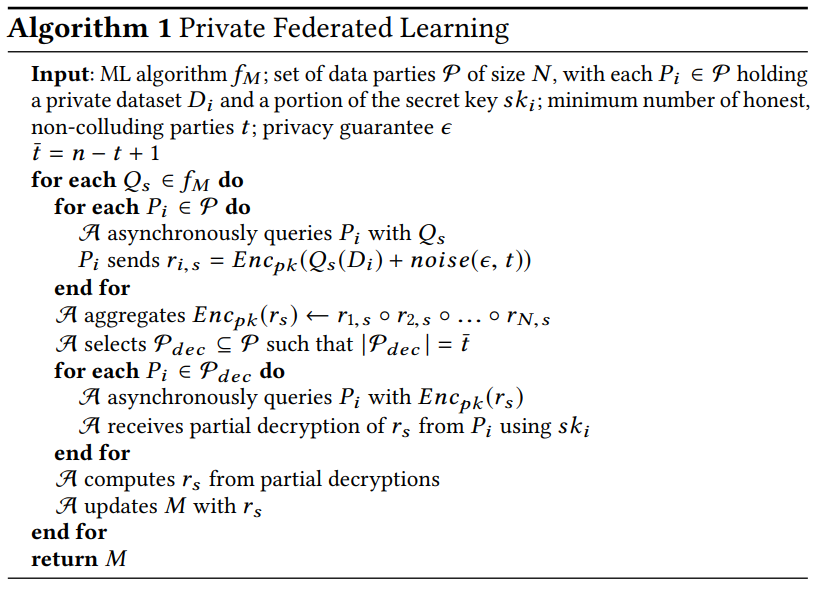

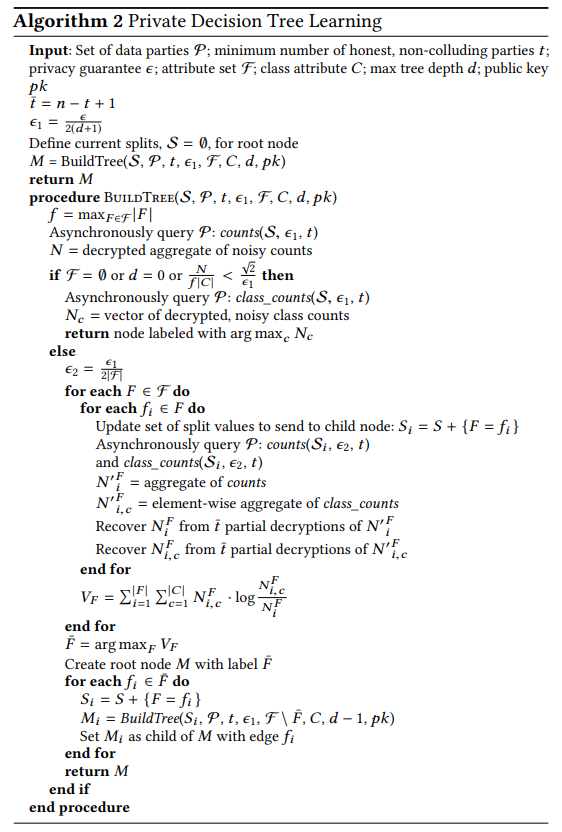

A Hybrid Approach to Privacy-Preserving Federated Learning

طريقة أخرى أصبح لها صدى واسع من باحثين من جامعة Georgia Tech

هذه الطريقة تحاول الجمع بين مزايا SMC و differential privacy واستطاع فيها الباحثون التفوق على الطرق الموجودة حاليا من ناحية الأداء

arxiv.org

5⃣

طريقة أخرى أصبح لها صدى واسع من باحثين من جامعة Georgia Tech

هذه الطريقة تحاول الجمع بين مزايا SMC و differential privacy واستطاع فيها الباحثون التفوق على الطرق الموجودة حاليا من ناحية الأداء

arxiv.org

5⃣

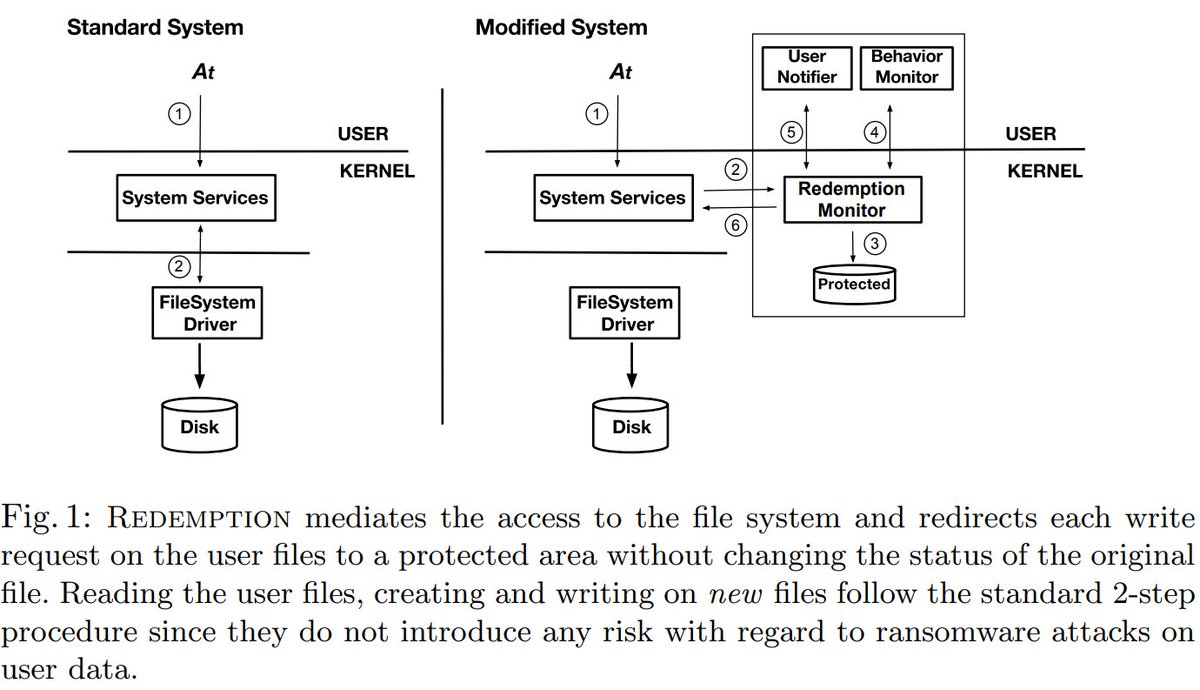

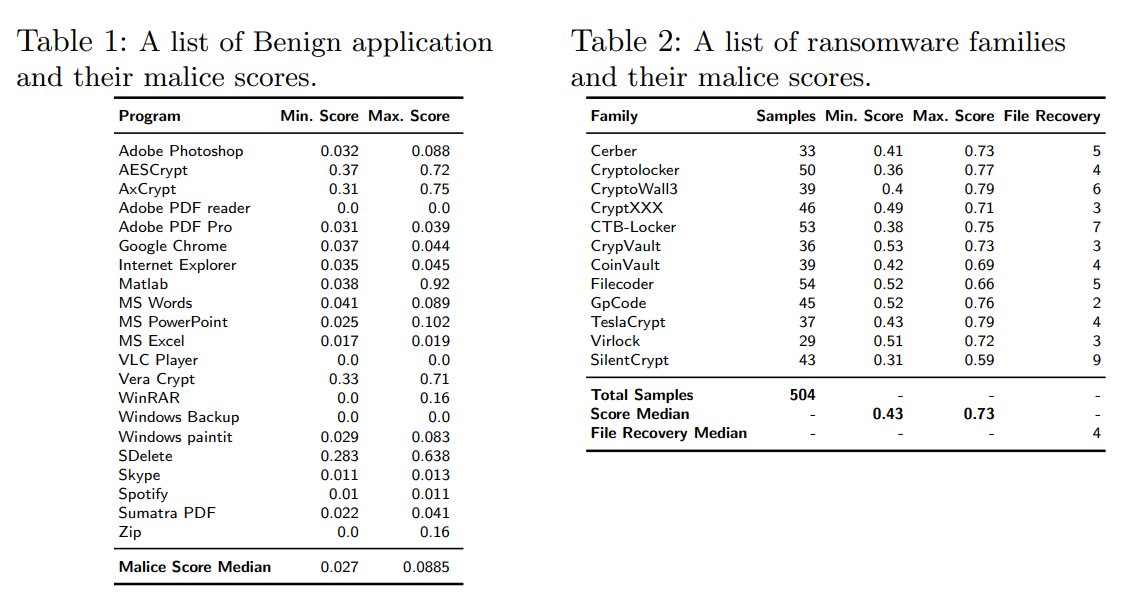

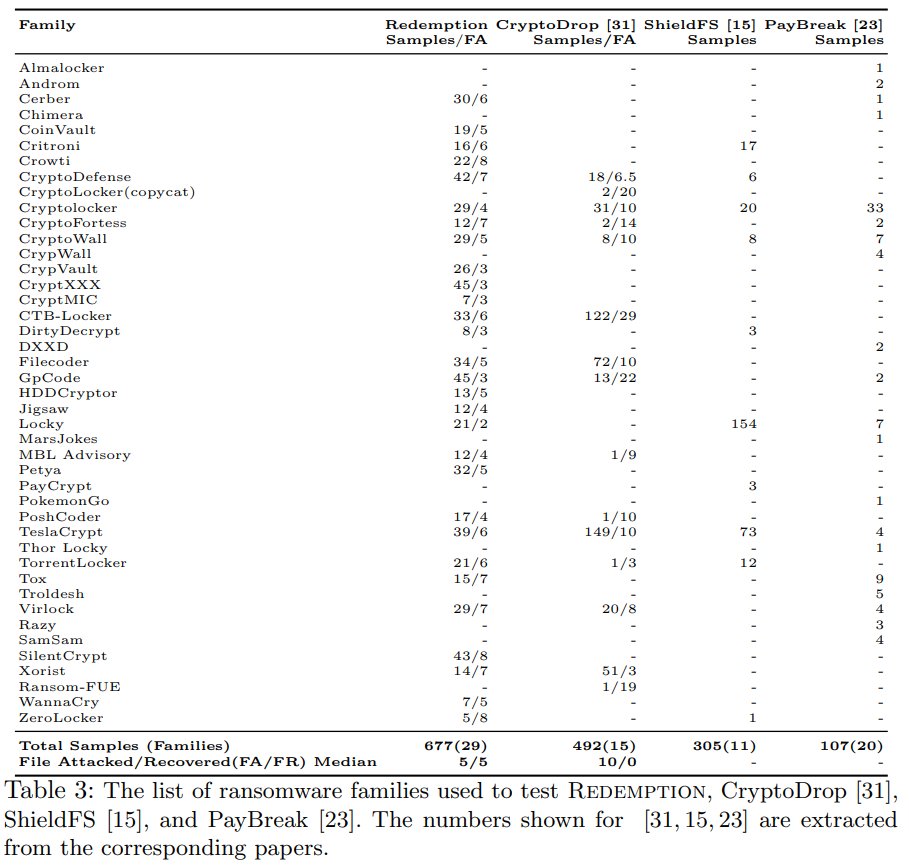

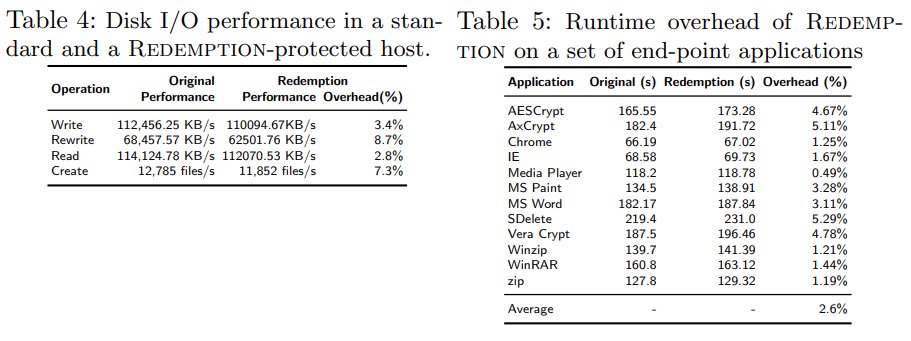

Redemption: Real-time Protection Against Ransomware at End-Hosts

ابتكر باحثون طريقة دفاعية جديدة Redemption ضد برامج الفدية بتعديلات بسيطة على نظم التشغيل لمراقبة I/O request لعدم فقدان البيانات نهائياً بناء على برامج الفدية الموجودة حاليا

kharraz.org

6⃣

ابتكر باحثون طريقة دفاعية جديدة Redemption ضد برامج الفدية بتعديلات بسيطة على نظم التشغيل لمراقبة I/O request لعدم فقدان البيانات نهائياً بناء على برامج الفدية الموجودة حاليا

kharraz.org

6⃣

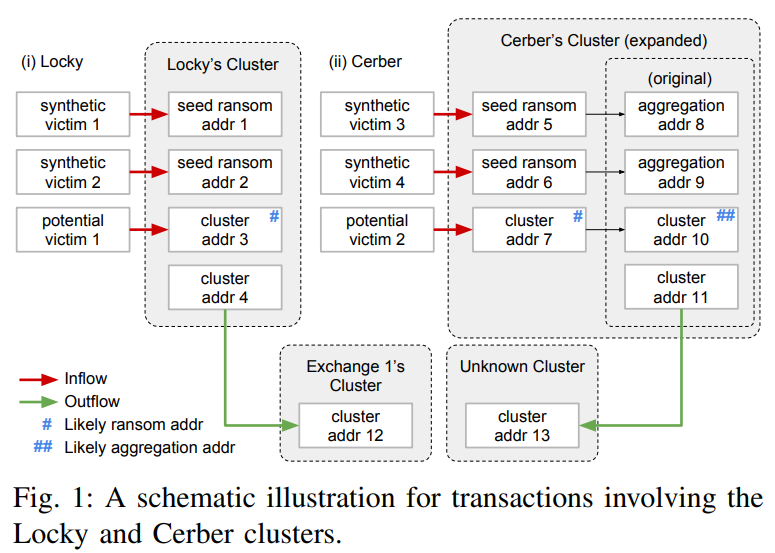

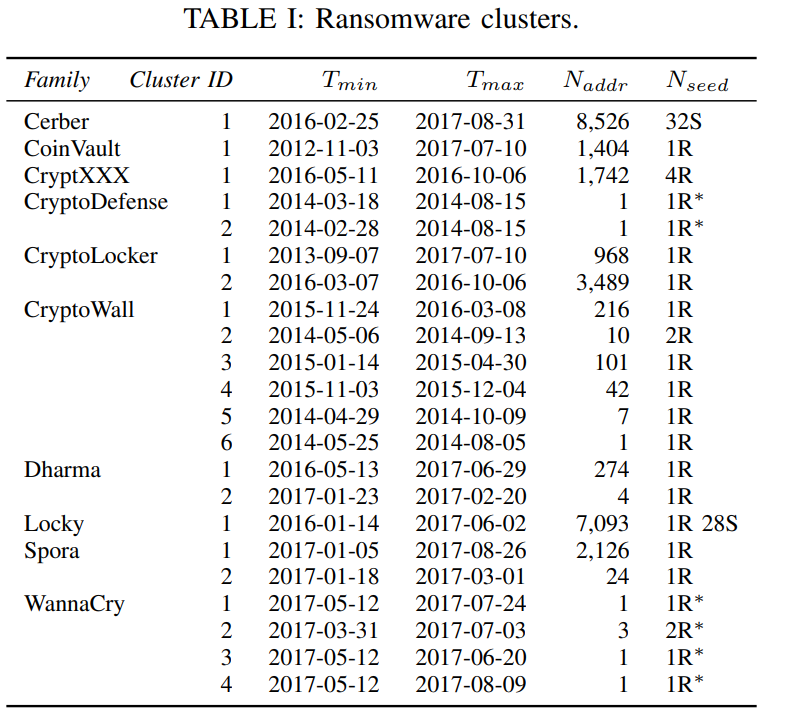

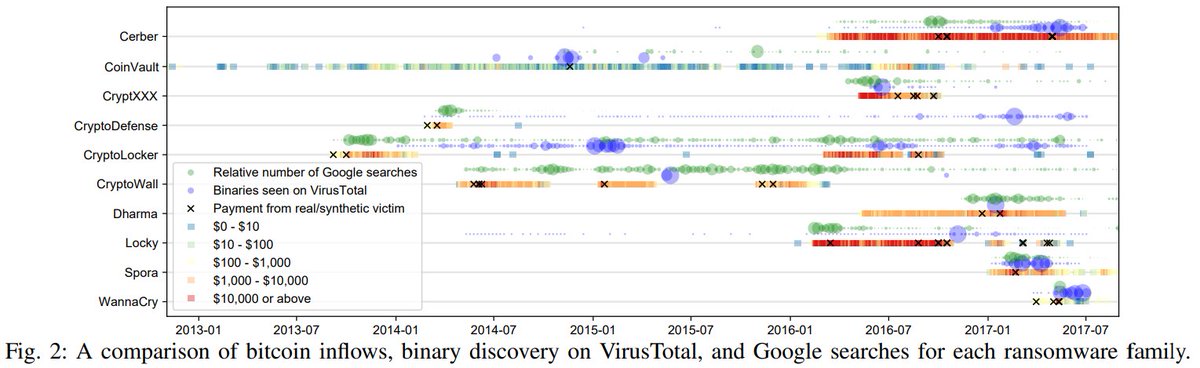

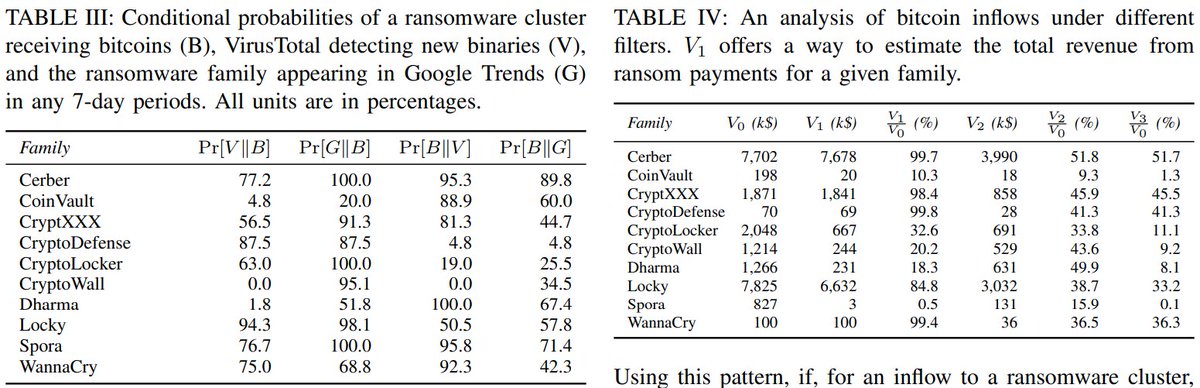

Tracking Ransomware End-to-end

قام باحثون بتتبع عمليات المدفوعات التي تتم عن طريق ضحايا برامج الفدية للمخترقين باستخدام البتكوين.

الجدير بالذكر أن الطرق المذكورة في الدراسة يمكن استخدامها لتتبع الجرائم السيبرانية التي تستخدم البتكوين كعملة نقدية لها

storage.googleapis.com

7⃣

قام باحثون بتتبع عمليات المدفوعات التي تتم عن طريق ضحايا برامج الفدية للمخترقين باستخدام البتكوين.

الجدير بالذكر أن الطرق المذكورة في الدراسة يمكن استخدامها لتتبع الجرائم السيبرانية التي تستخدم البتكوين كعملة نقدية لها

storage.googleapis.com

7⃣

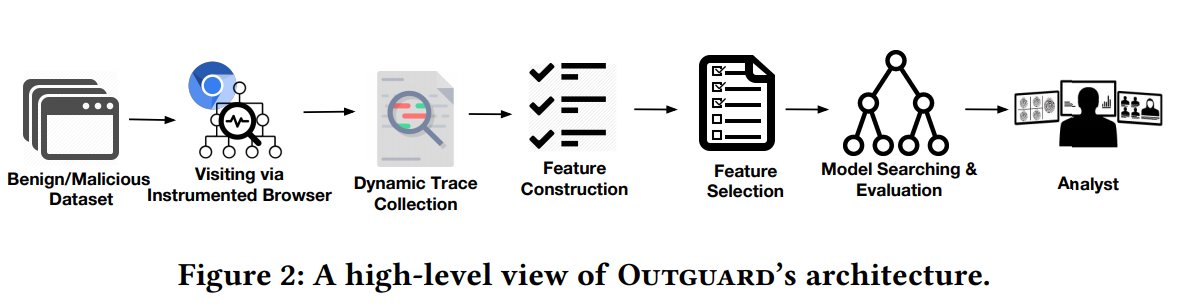

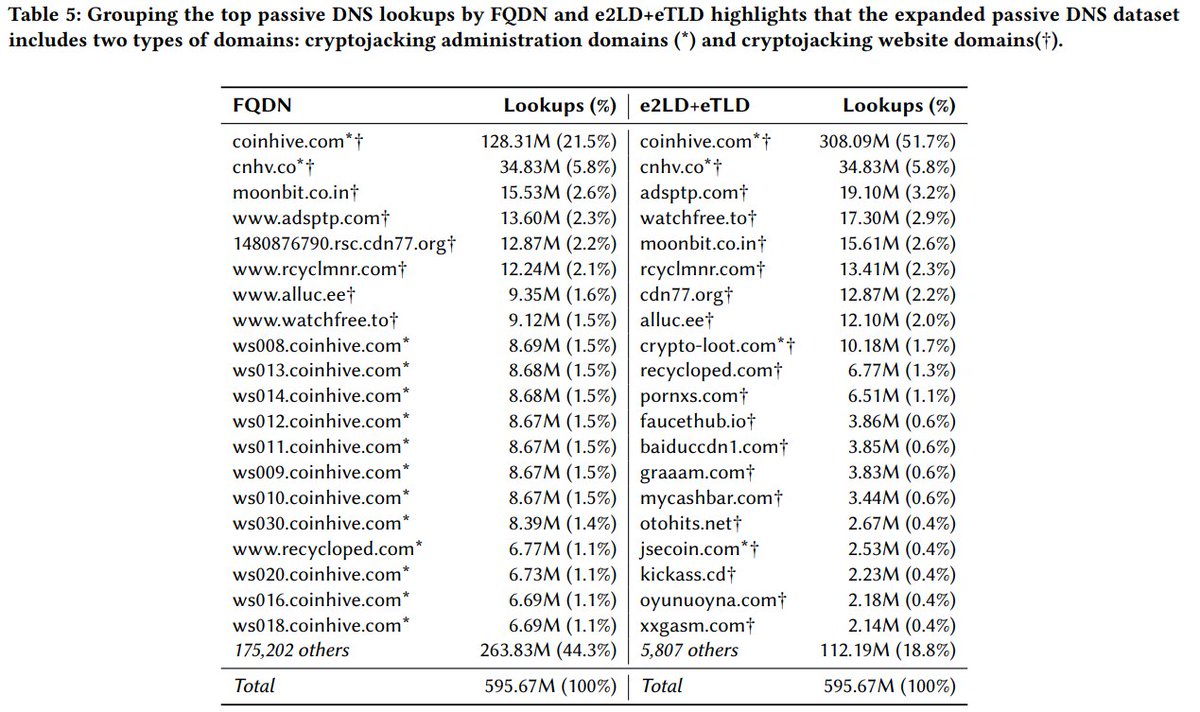

نظام Outguard لاكتشاف cryptojacking

طور باحثون في جامعة Illinois Urbana-Champaign نظام أوتوماتيكي باستخدام SVM يتفوق على NoCoin، minerBlock، CoinBlockerLists والمبنية على منع المواقع Blacklist التي تستغل المستخدم في عملية cryptojacking.

mdbailey.ece.illinois.edu

8⃣

طور باحثون في جامعة Illinois Urbana-Champaign نظام أوتوماتيكي باستخدام SVM يتفوق على NoCoin، minerBlock، CoinBlockerLists والمبنية على منع المواقع Blacklist التي تستغل المستخدم في عملية cryptojacking.

mdbailey.ece.illinois.edu

8⃣

جاري تحميل الاقتراحات...