ثغرة الـ XSS من أشهر ثغرات الويب تم اكتشافها في أكتوبر 2005 عن طريق Samy Kamkar في Myspace وكانوا يسمونها Samy Myspace worm لسبب مذكور في التغريدة الي بعد هذي، طبعاً سامي قدر يستغل الثغره وكانت من نوع stored XSS ويخزن فيها Javascript payload في بروفايله.

الـ Javascript payload الي حاطه سامي في بروفايله يصيب كل يوزر مسجل دخول وزار صفحة سامي ويخلي هاليوزر يضيف سامي وينكتب ببروفايله؛

“but most of all, samy is my hero"

ويحقن بروفايل اليوزر المصاب بنفس البيلود فيصير اي احد مسجل دخول يزور صفحة هاليوزر المصاب يصاب مثله ايضاً وبكذا ينتشر

“but most of all, samy is my hero"

ويحقن بروفايل اليوزر المصاب بنفس البيلود فيصير اي احد مسجل دخول يزور صفحة هاليوزر المصاب يصاب مثله ايضاً وبكذا ينتشر

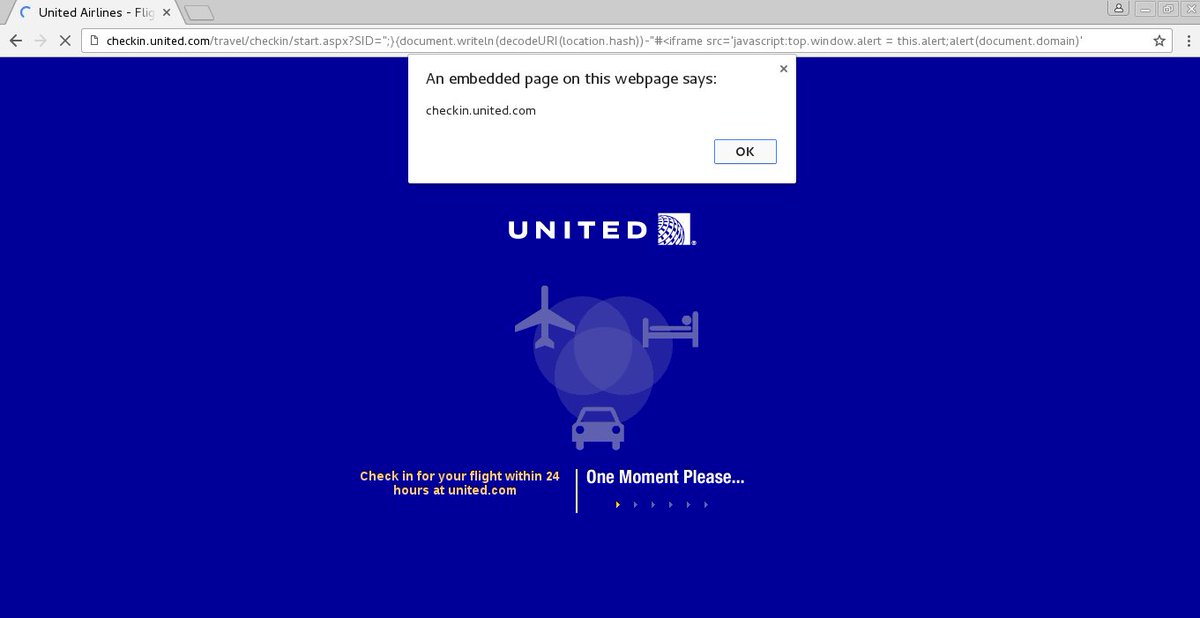

مو هذي قصتنا، قصتنا عن مصطفى @strukt93 الي كان يبحث عن تذكره في موقع

United Airlines الى ان وصل الى الـ sub domain

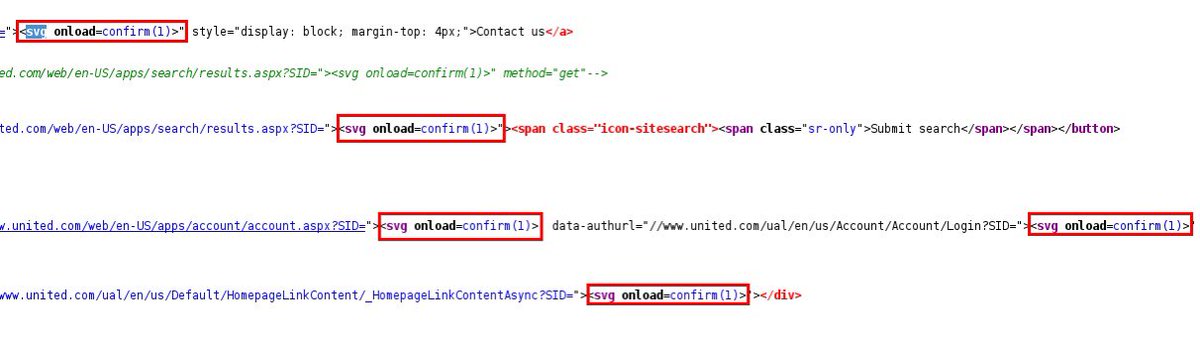

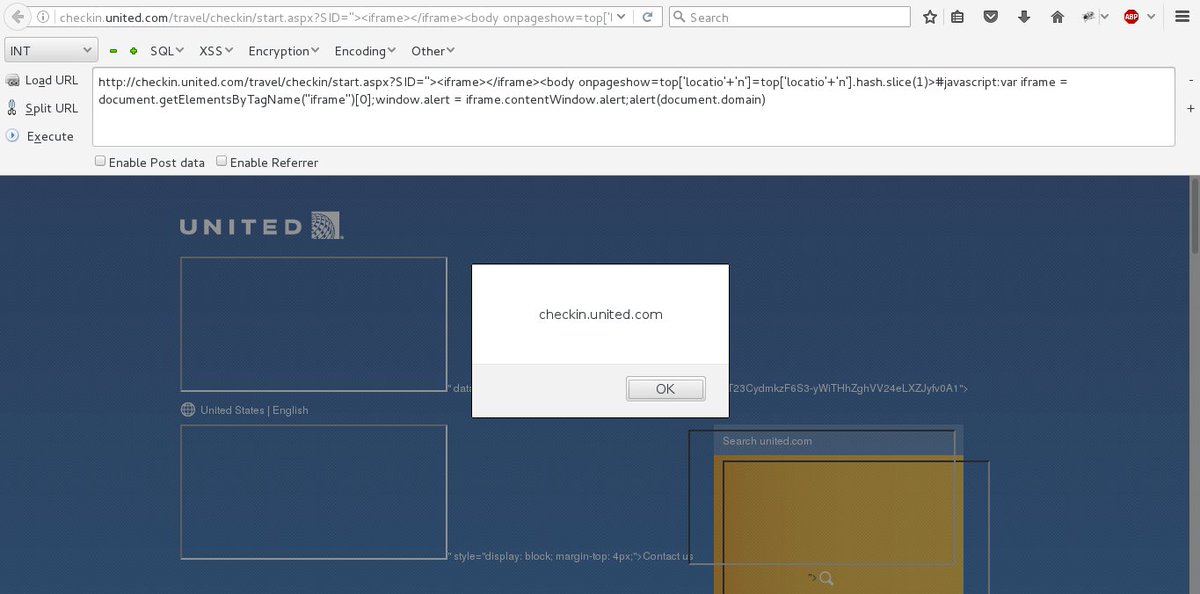

checkin.united.com ، وبعد زيارته لهالرابط حوله لصفحة بنفس السب دومين بس كان فيه متغير بأسم “SID”، ولقى أن قيمة هالمتغير تتكرر بالصفحة 60+ مره بدون لا يفلترونه

United Airlines الى ان وصل الى الـ sub domain

checkin.united.com ، وبعد زيارته لهالرابط حوله لصفحة بنفس السب دومين بس كان فيه متغير بأسم “SID”، ولقى أن قيمة هالمتغير تتكرر بالصفحة 60+ مره بدون لا يفلترونه

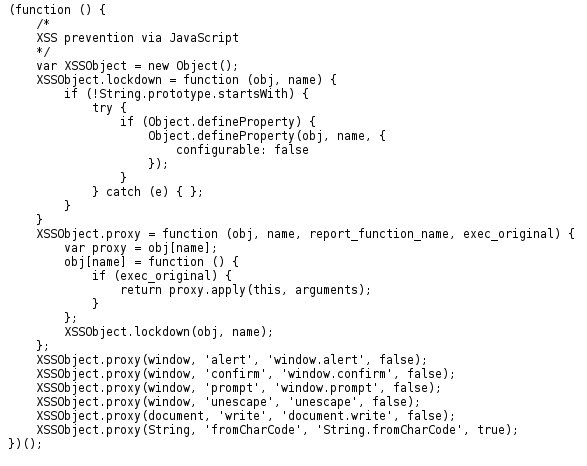

بغض النظر عن معرفتك بالـ javascript من تشوف مكتوب الـ function XSSObject.proxy أنه له ٤ arguments الي يهمنا منهم الثاني والرابع

وبأخر ٦ سطور تشوف أن فيه alert و false كك arguments للفنقشن قد يتراود لذهنك وهذا الصحيح أن الموقع قاعد يحمي نفسه بتعطيل بعض الـ JavaScript attributes

وبأخر ٦ سطور تشوف أن فيه alert و false كك arguments للفنقشن قد يتراود لذهنك وهذا الصحيح أن الموقع قاعد يحمي نفسه بتعطيل بعض الـ JavaScript attributes

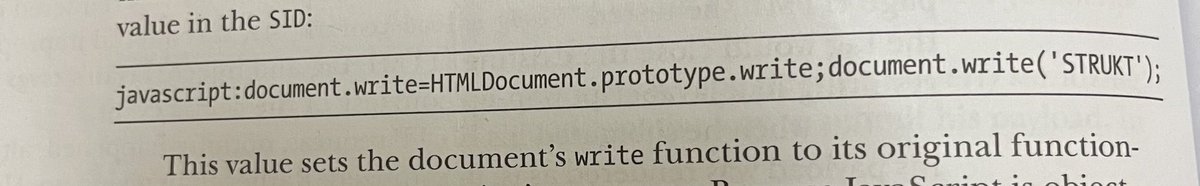

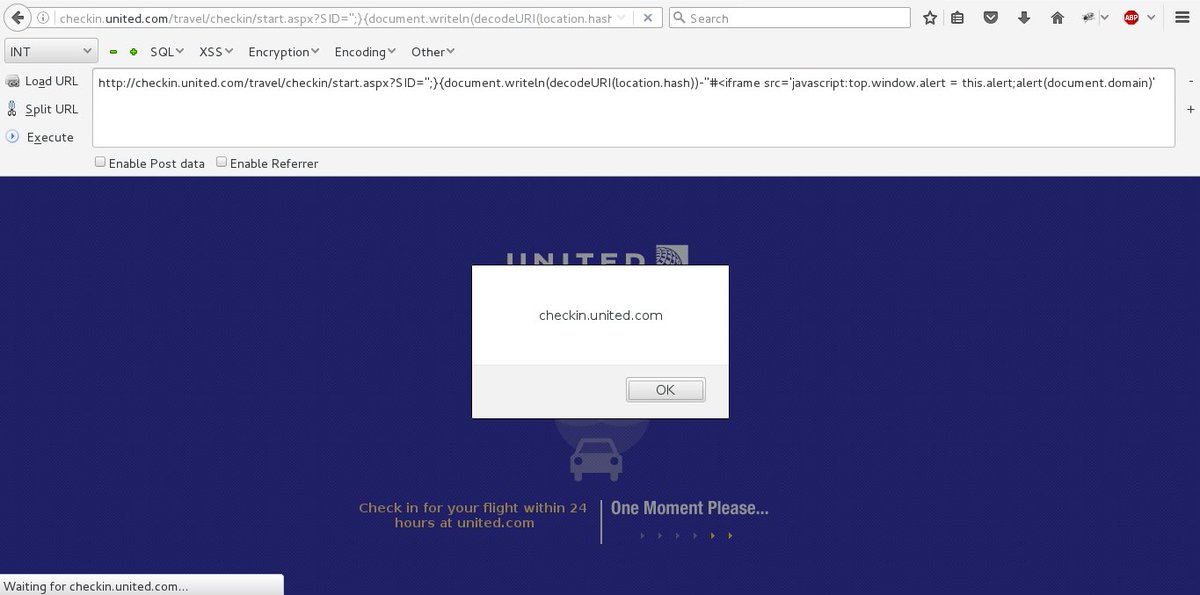

بعد البحث والتحري قدر مصطفى أنه يرجع document.write() الى حالتها الاصليه بهذا البيلود الي بالصوره الي انا مصورها، صراحة ماني متأكد من فهمي ولكن الي فهمته أن الـJavascript هي object oriented وكل object له prototype اذا سوينا له call يجي بصيغته الاصليه

والعلم الأكيد عند @strukt93

والعلم الأكيد عند @strukt93

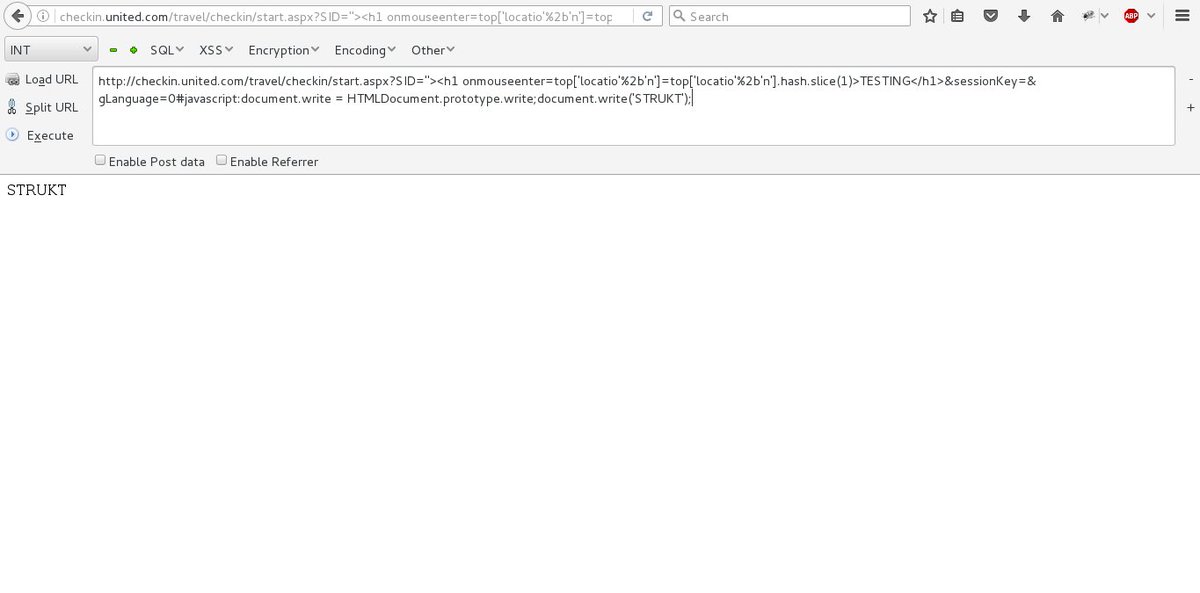

هو قدر يطبع كلمة 'STRUKT' بالصفحه كما هو موضح بالبيلود والصوره .. ولكن للحين ما وصل للي يبيه

والى هذي النقطه قرر مصطفى يستعين بب @brutelogic Rodolfo Assis ويقول الاستاذ مصطفى أن خوينا رودولفو أرشده لهذا المقال

trustwave.com

والى هذي النقطه قرر مصطفى يستعين بب @brutelogic Rodolfo Assis ويقول الاستاذ مصطفى أن خوينا رودولفو أرشده لهذا المقال

trustwave.com

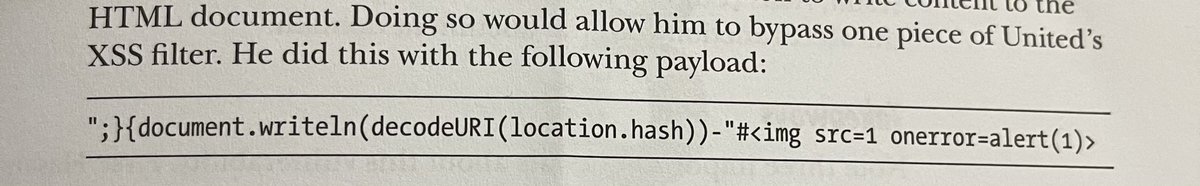

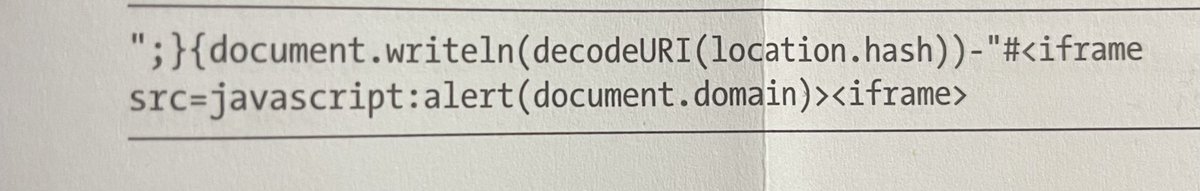

وبعد الفحص والتمحيص أكتشفوا أن ملف الـ js تبع حماية الموقع ناسين لا يفلترون فنقشن مهمه الي هي writeln والي هي أخت write بس الفرق أن أم ln تضيف سطر بعد طباعة/كتابة الكلام، فف خوينا ابو أزيز قال كأني حصلتها يابو حسن وسواله بيلود ذكي قدر يتجاوز نص الحماية نقدر نقول ...

للتوضيح فقط الdecode يخلي مثلاً %22 تصير " طبعا بتقول (بموووت شدخل) انا احط الرابط مو encoded ليه تبي تسويله decode العلم عند الله ولكن المتصفح أظن انه يرسل الـ request وهو مسوي encode للرابط + حتى لو مو encoded .. ما يضر البيلود لانه هو بس يسوي decode لل جزء الـ encoded as url

وداخل الـ decodeURI حطينا location.hash وهي تعني الكلام الي بعد الـ # بالرابط

وبعدها سكر البيلود بب "- عشان نحافظ على الـ JS syntax

وبعدها حطوا الهاش #

وبعدها بيلود xss بما معناه هو ان نستدعي صوره بب رابط مو موجود ونقول للموقع اذا الرابط مو موجود او فيه خطأ طلع لنا alert box

وبعدها سكر البيلود بب "- عشان نحافظ على الـ JS syntax

وبعدها حطوا الهاش #

وبعدها بيلود xss بما معناه هو ان نستدعي صوره بب رابط مو موجود ونقول للموقع اذا الرابط مو موجود او فيه خطأ طلع لنا alert box

ولكن للأسف ما ضبط ولا طلع alert box

وكان الموقع يقول؛

ما كل ما يتمناه المرء يدركهُ

تجري الرياح بما لا تشتهي السفن

وكأن ابو أزيز وابو حسن يقولون؛

تجري الرياح كما تجري سفينتنا

نحن الرياح ونحن البحر والسفن

إن الذي يرتجي شيئاً بهمّته

يلقاه لو حاربته الانس والجن

وكان الموقع يقول؛

ما كل ما يتمناه المرء يدركهُ

تجري الرياح بما لا تشتهي السفن

وكأن ابو أزيز وابو حسن يقولون؛

تجري الرياح كما تجري سفينتنا

نحن الرياح ونحن البحر والسفن

إن الذي يرتجي شيئاً بهمّته

يلقاه لو حاربته الانس والجن

وبكذا انتهى الكاتب من قصة المكافح الاستاذ مصطفى ولكن ما ختم كلامه بل ذكر ثلاث قيم المفروض علينا تعلمها من القصه الجميله

1- لازم نتعلم الاصرار من مصطفى وكيف انه ما استسلم على طول بعد ما شاف ان الكود ما يشتغل بل صمل فيهم لين حقق مراده - ما شاء الله والله لا يضره -.

1- لازم نتعلم الاصرار من مصطفى وكيف انه ما استسلم على طول بعد ما شاف ان الكود ما يشتغل بل صمل فيهم لين حقق مراده - ما شاء الله والله لا يضره -.

2- لازم نعرف أن ما دام فيه blacklist أن فيه احتمال كبير أن الثغره موجوده ويمدينا نتخطى الـ blacklist

3- أهمية المعرفة البرمجية وهو شبه جواب لمن يتسأل، هل البرمجه مهمه في امن المعلومات؟ هي تساعدك كثير في استغلال الثغرات حتى لو كان الاستغلال صعب وتساعدك في تخطي الحمايات نفس قصتنا هذي ولكن ماهي شي الزامي بنفس الوقت

أن زان حظك باعلك واشترالك

وأن خاب حظك لا اشترالك ولا باع

أن زان حظك باعلك واشترالك

وأن خاب حظك لا اشترالك ولا باع

هذا كان وقتي معاكم

كان معاكم أحمد الهكرجي

لا تنسونا من اللايك والاشتراك والشير واذا كنت مشترك فعل جرس التنبيهات ...

كان معاكم أحمد الهكرجي

لا تنسونا من اللايك والاشتراك والشير واذا كنت مشترك فعل جرس التنبيهات ...

جاري تحميل الاقتراحات...