كثير من طلبة البكالوريوس، والماجستير وكذلك الدكتوراه يبحثون عن المجالات المتاحة للتخصص في الأمن السيبراني.

في هذا الثريد سأتحدث عن أشهر 10 مجالات رئيسية في الأمن السيبراني وسأضع ورقة علمية حديثة لكل مجال كأحد الطرق للعمل في المجال ذاته وللخروج بأفكار جديدة

1⃣

في هذا الثريد سأتحدث عن أشهر 10 مجالات رئيسية في الأمن السيبراني وسأضع ورقة علمية حديثة لكل مجال كأحد الطرق للعمل في المجال ذاته وللخروج بأفكار جديدة

1⃣

تنبيهات:

- المجالات قد تتداخل، وهناك مجالات أخرى غير العشر مشهورة، لكن المقصود هنا إذكاء العقل على التفكير والخروج بحلول ومشاكل جديدة.

- حرصت أن تكون الأوراق العلمية منشورة في عام 2020 بشكل رئيسي على أن تكون أقدم ورقة في منشورة في آخر خمس سنوات

2⃣

- المجالات قد تتداخل، وهناك مجالات أخرى غير العشر مشهورة، لكن المقصود هنا إذكاء العقل على التفكير والخروج بحلول ومشاكل جديدة.

- حرصت أن تكون الأوراق العلمية منشورة في عام 2020 بشكل رئيسي على أن تكون أقدم ورقة في منشورة في آخر خمس سنوات

2⃣

المجال الأول :

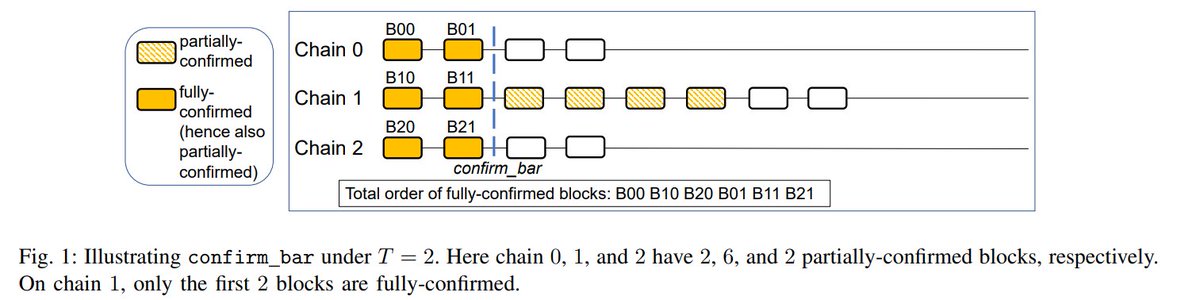

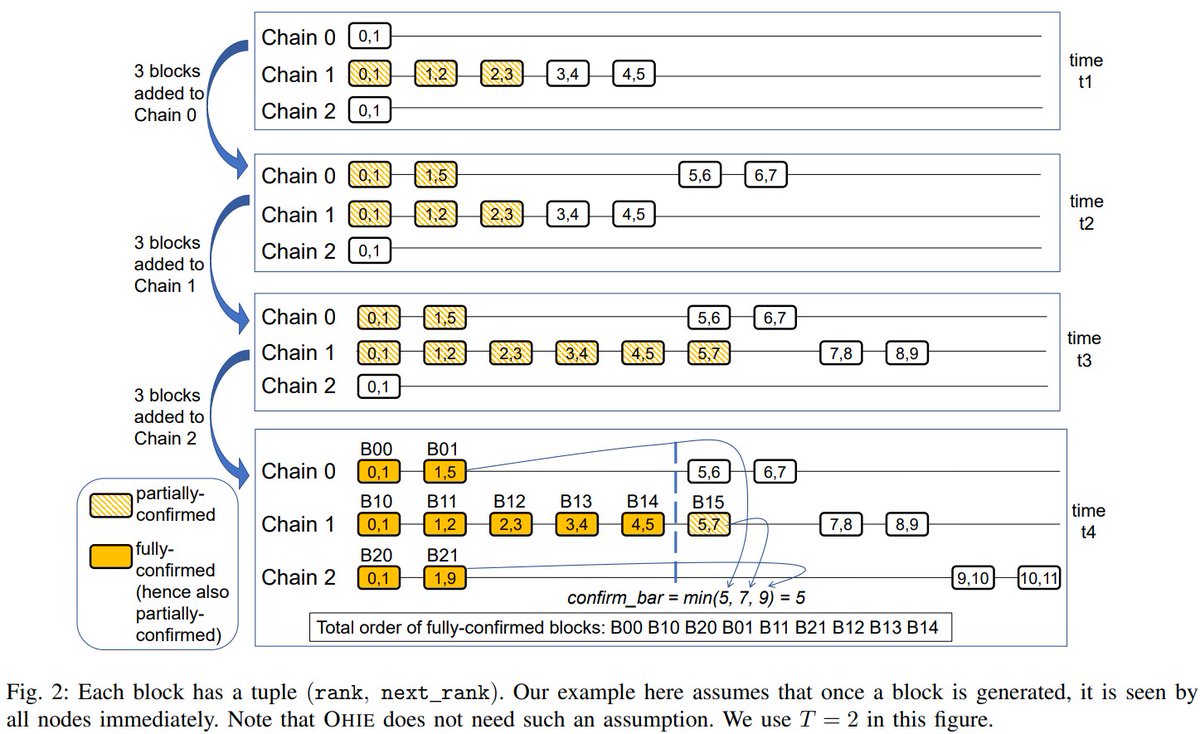

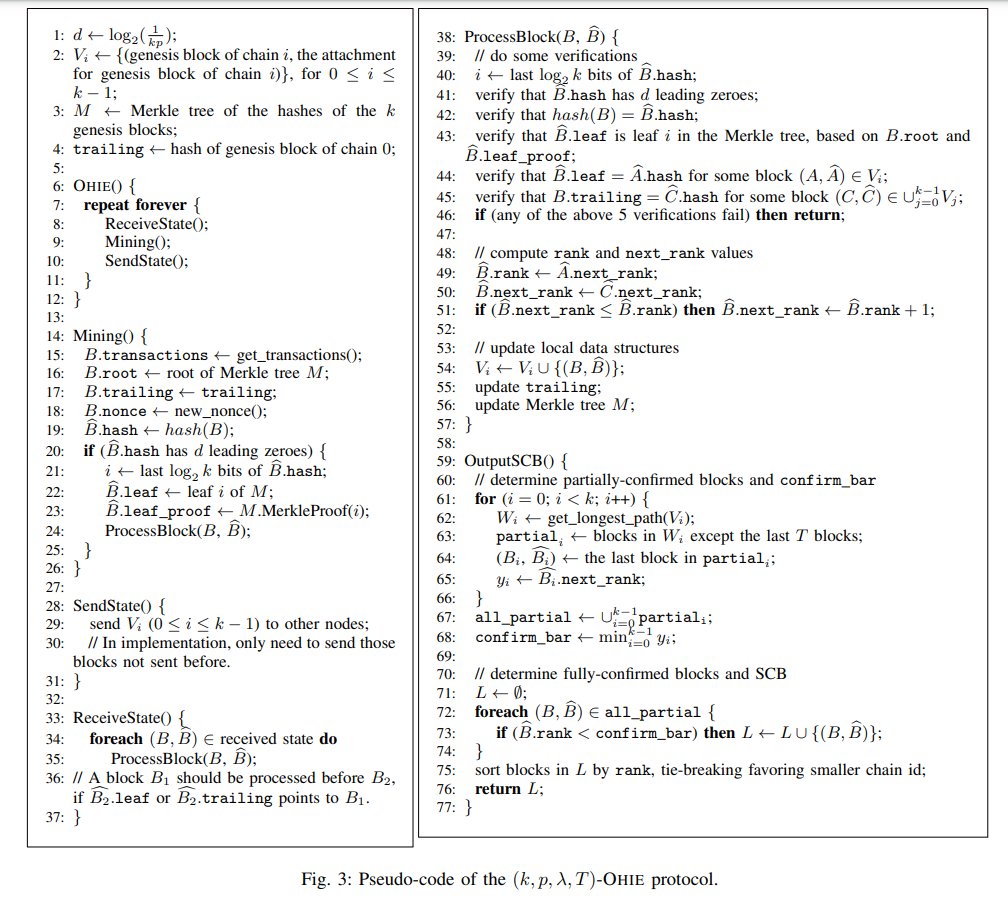

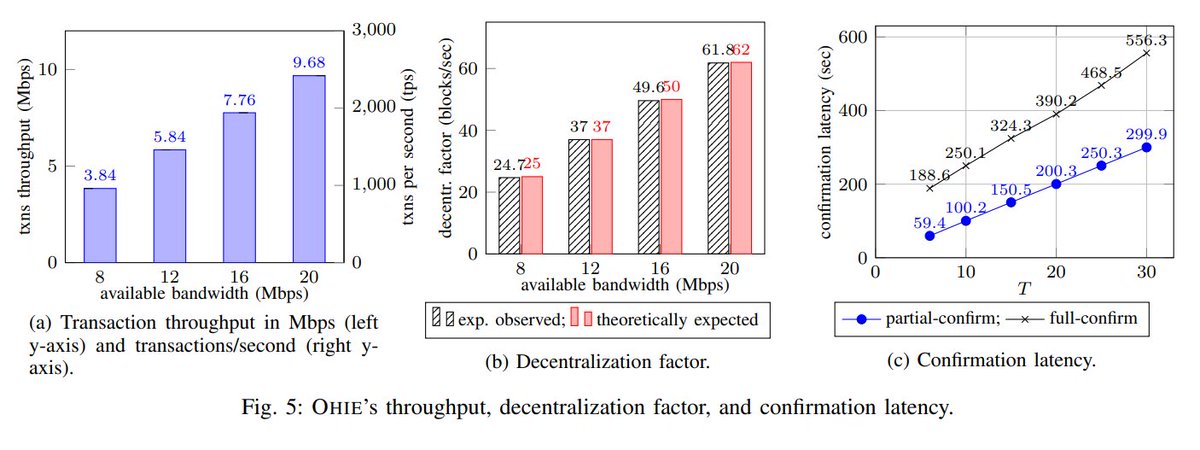

Blockchains and distributed ledger security

طور الباحثون بروتوكل OHIE للتغلب على مشكلة الأداء مقابل الأمان الحاصل في بروتوكولات تقنية الـ Blockchain

استطاع الباحثون أن يحافظوا على الجوانب الأمنية مع أداء خطي بالنسبة لعدد المستخدمين

arxiv.org

3⃣

Blockchains and distributed ledger security

طور الباحثون بروتوكل OHIE للتغلب على مشكلة الأداء مقابل الأمان الحاصل في بروتوكولات تقنية الـ Blockchain

استطاع الباحثون أن يحافظوا على الجوانب الأمنية مع أداء خطي بالنسبة لعدد المستخدمين

arxiv.org

3⃣

المجال الثاني:

System Security

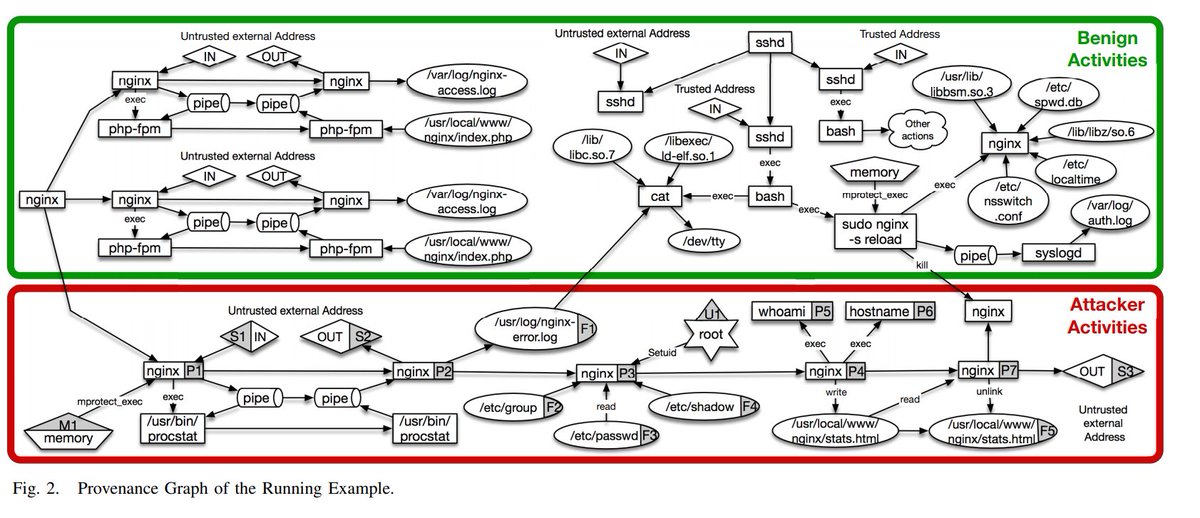

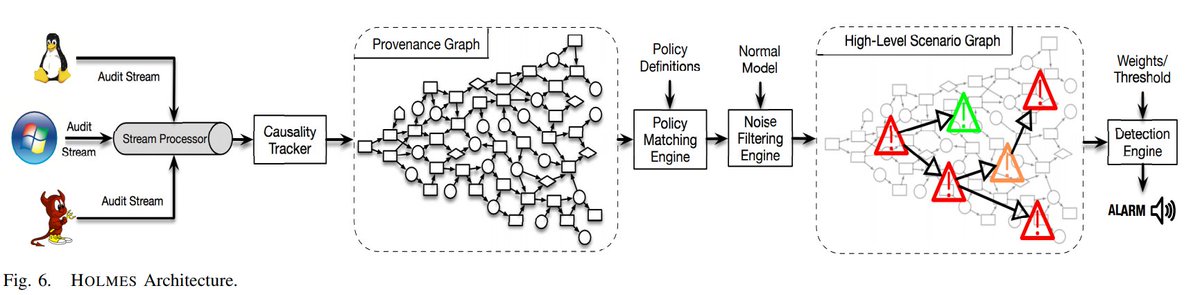

طور باحثون نظام HOLMES والذي يعتقد أنه قادر على اكتشاف عدد من هجمات الـ APTs

النظام يعتمد على مراقبة events على مستوى Hosts، ثم يتم تحليلها بشكل مترابط Correlation بنفس طريقة عمل SIEM ولكن باستخدام Provenance Graph

arxiv.org

4⃣

System Security

طور باحثون نظام HOLMES والذي يعتقد أنه قادر على اكتشاف عدد من هجمات الـ APTs

النظام يعتمد على مراقبة events على مستوى Hosts، ثم يتم تحليلها بشكل مترابط Correlation بنفس طريقة عمل SIEM ولكن باستخدام Provenance Graph

arxiv.org

4⃣

المجال الثالث:

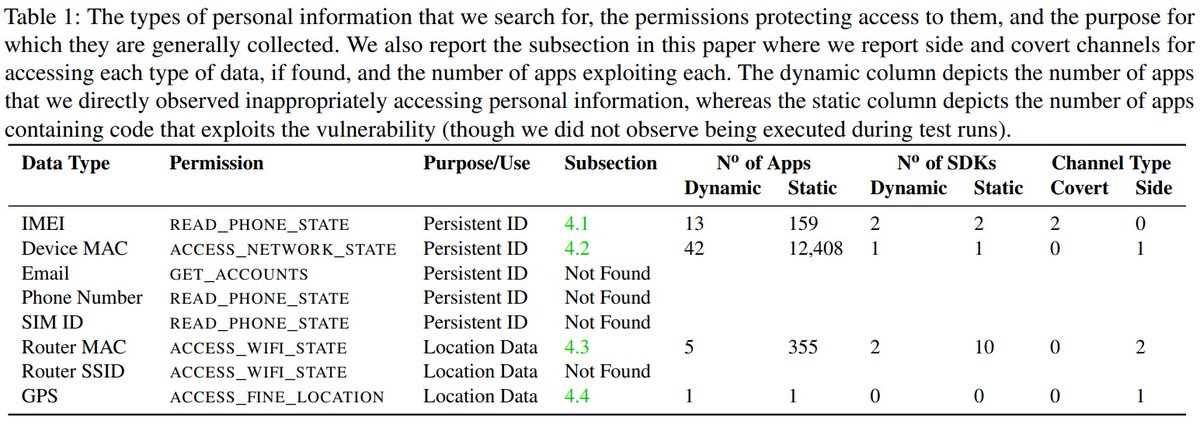

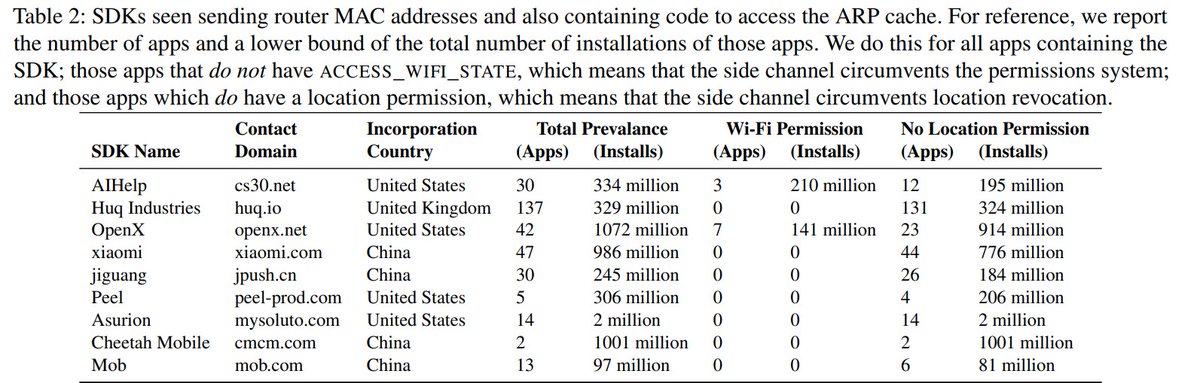

Mobile Security

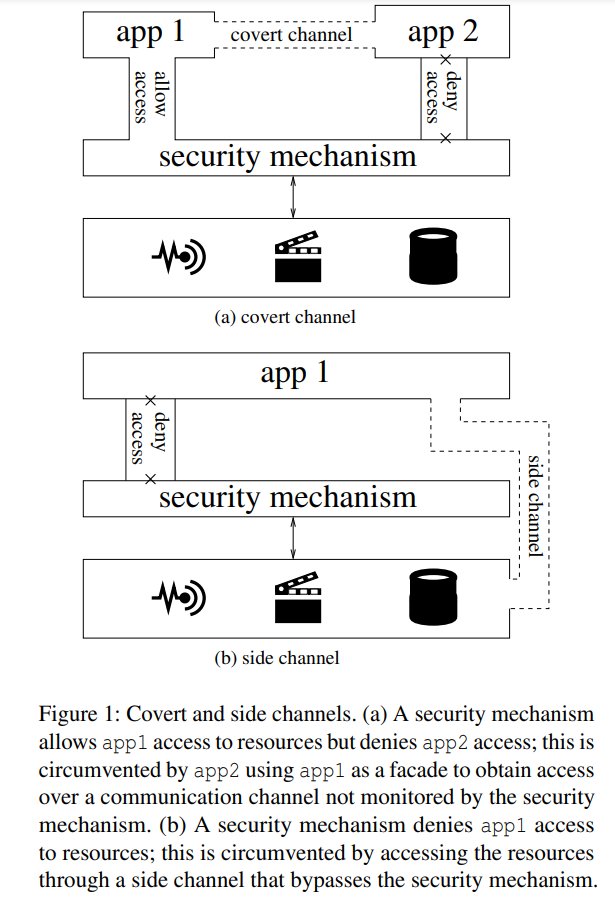

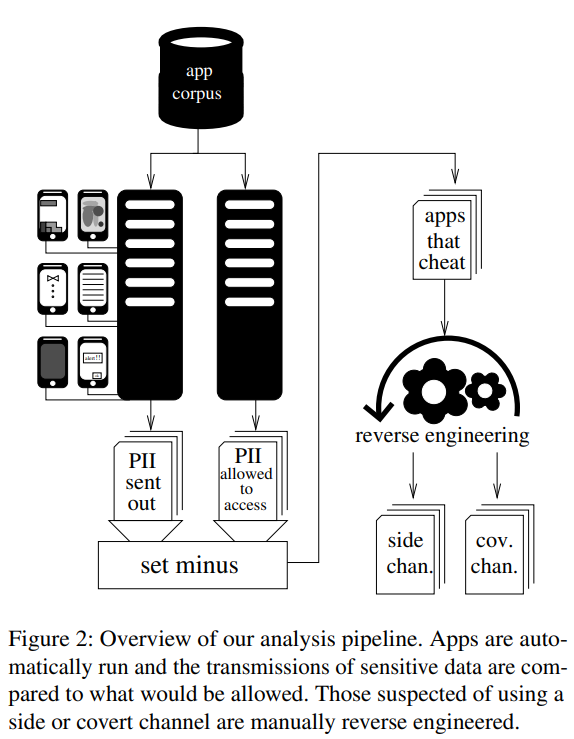

تحدث الباحثون في هذه الورقة عن 50 طريقة لتسريب البيانات عن طريق الثغرات الموجود في نظام Permissions في الأندرويد

تم تصميم طرق لاكتشاف الثغرات أوتوماتيكاً في نظام الأندرويد Permissions بطريقتين Static & Dynamic

usenix.org

5⃣

Mobile Security

تحدث الباحثون في هذه الورقة عن 50 طريقة لتسريب البيانات عن طريق الثغرات الموجود في نظام Permissions في الأندرويد

تم تصميم طرق لاكتشاف الثغرات أوتوماتيكاً في نظام الأندرويد Permissions بطريقتين Static & Dynamic

usenix.org

5⃣

المجال الرابع:

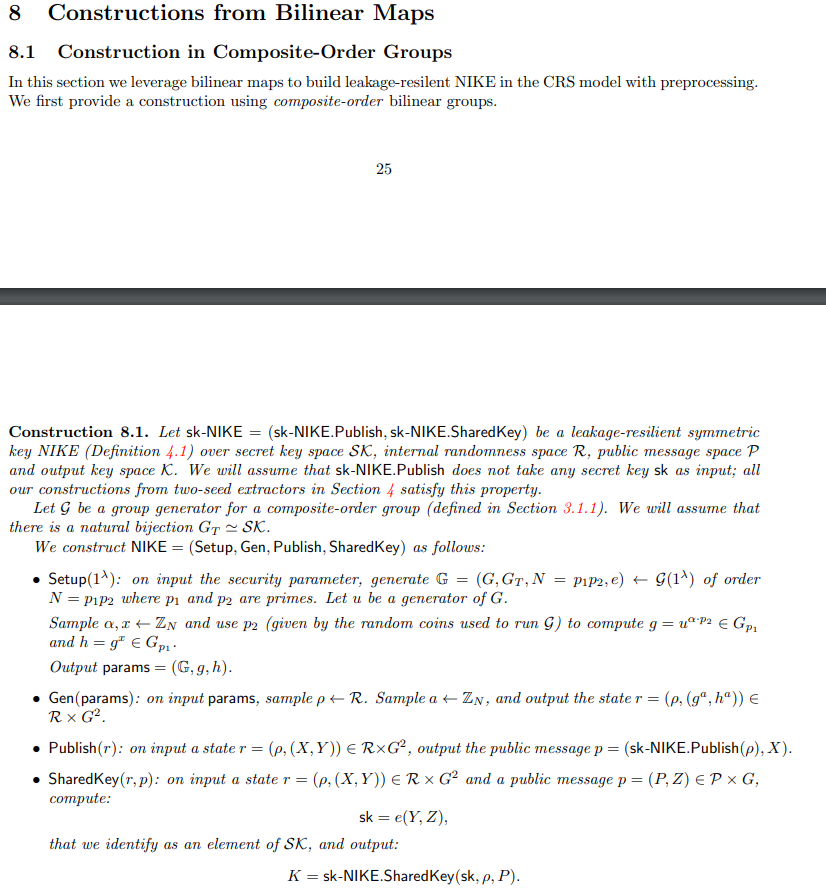

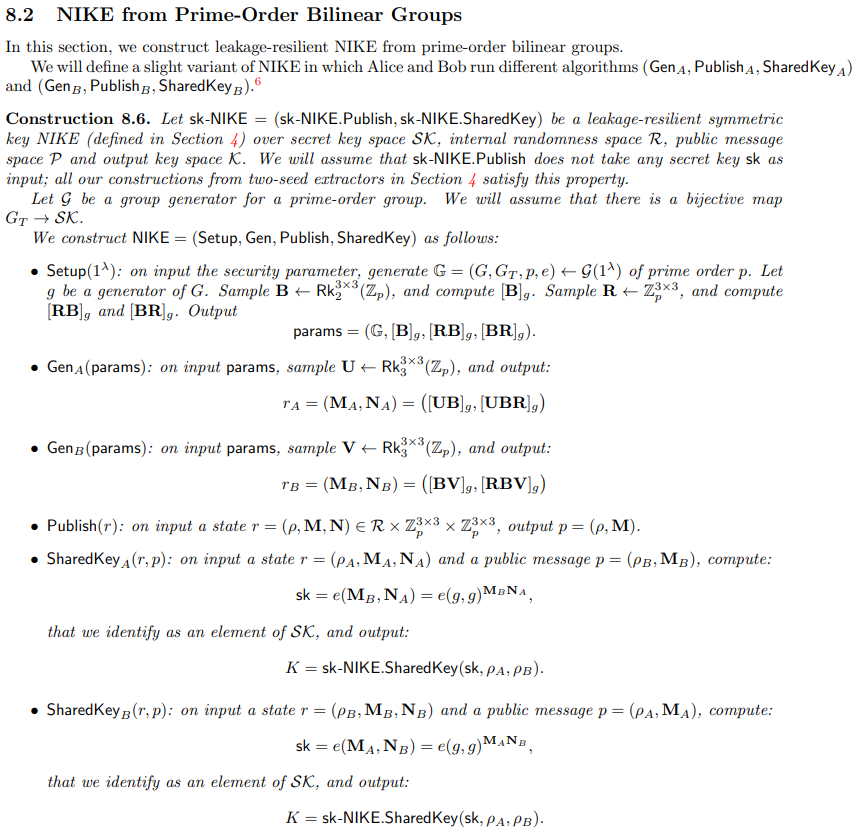

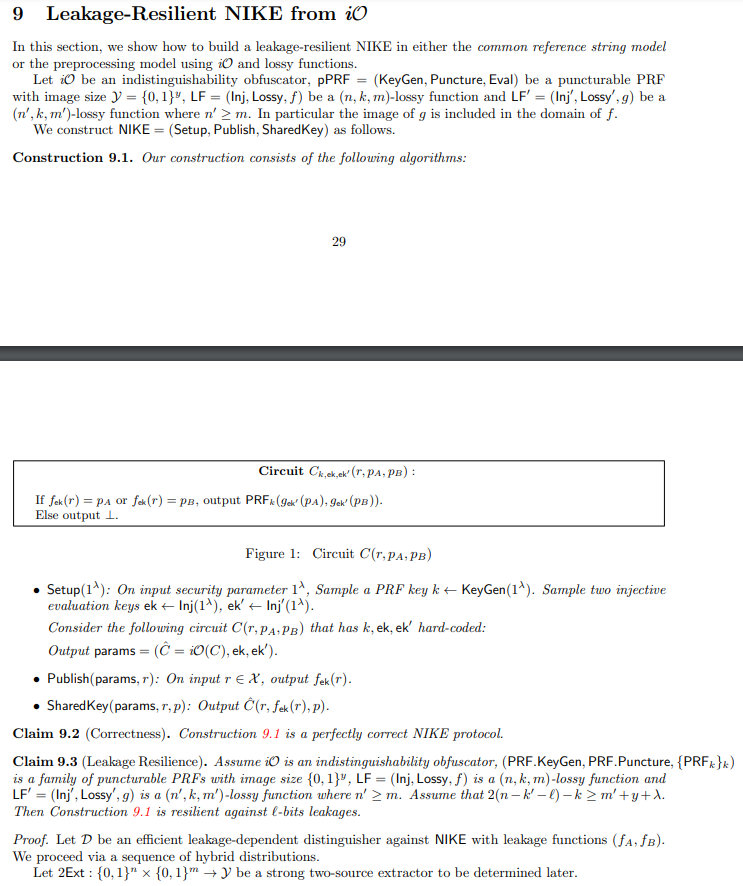

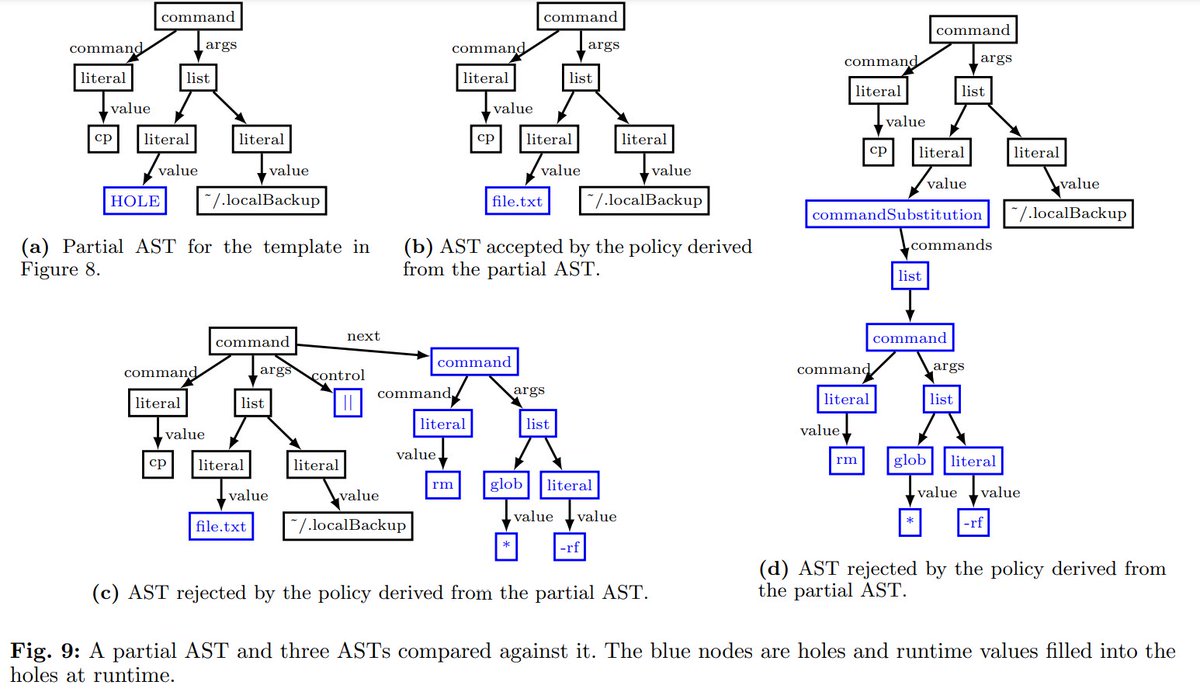

Cryptography

eprint.iacr.org

هل بالإمكان تطوير طريقة مقاومة لتسريب Key أثناء التبادل بحيث يتفق الطرفين على مفتاح عشوائي سري uniformly من دون متغير عشوائي متفق عليه مسبقاً

تمت هذه التجربة على NIKE في Symmetric-key ثم في Public-key

6⃣

Cryptography

eprint.iacr.org

هل بالإمكان تطوير طريقة مقاومة لتسريب Key أثناء التبادل بحيث يتفق الطرفين على مفتاح عشوائي سري uniformly من دون متغير عشوائي متفق عليه مسبقاً

تمت هذه التجربة على NIKE في Symmetric-key ثم في Public-key

6⃣

المجال الخامس:

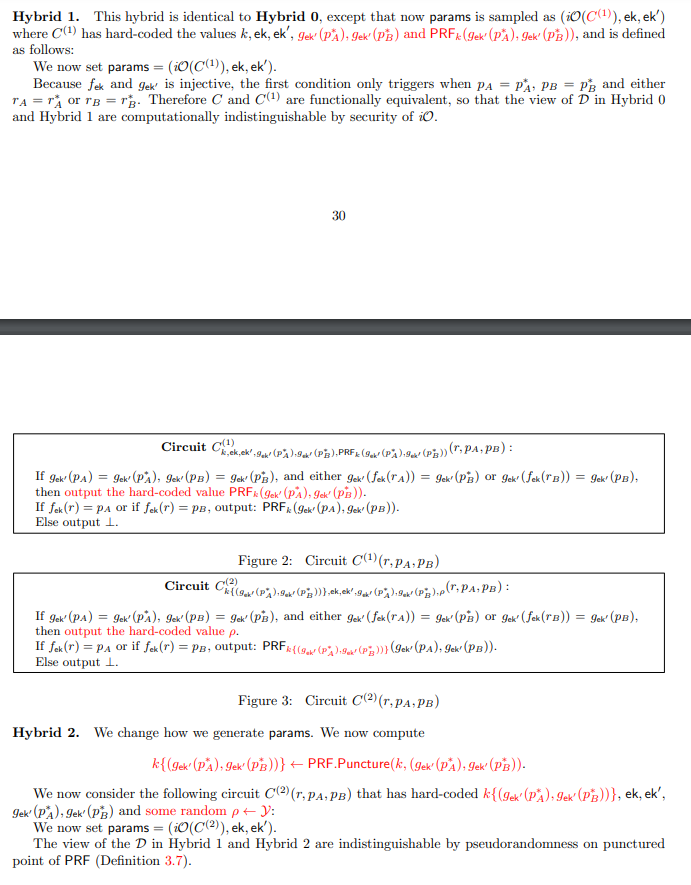

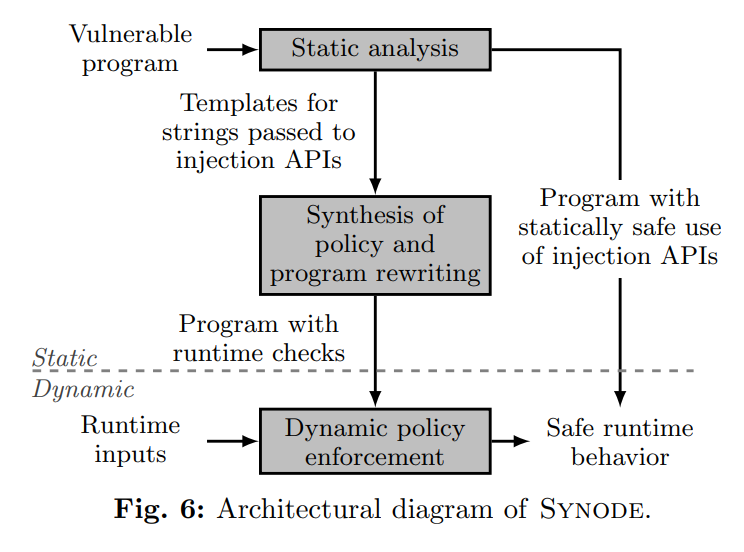

Web Security

doc.ic.ac.uk

هذه الورقة تسلط الضوء على هجمات Command injection التي تستغل ثغرات في Node.js

لذلك طور الباحثون تقنية SYNODE والتي تعمل تحليل static للمدخلات على APIs ثم اكتشاف الهجمات بناء على grammar-based runtime policy

7⃣

Web Security

doc.ic.ac.uk

هذه الورقة تسلط الضوء على هجمات Command injection التي تستغل ثغرات في Node.js

لذلك طور الباحثون تقنية SYNODE والتي تعمل تحليل static للمدخلات على APIs ثم اكتشاف الهجمات بناء على grammar-based runtime policy

7⃣

المجال السادس:

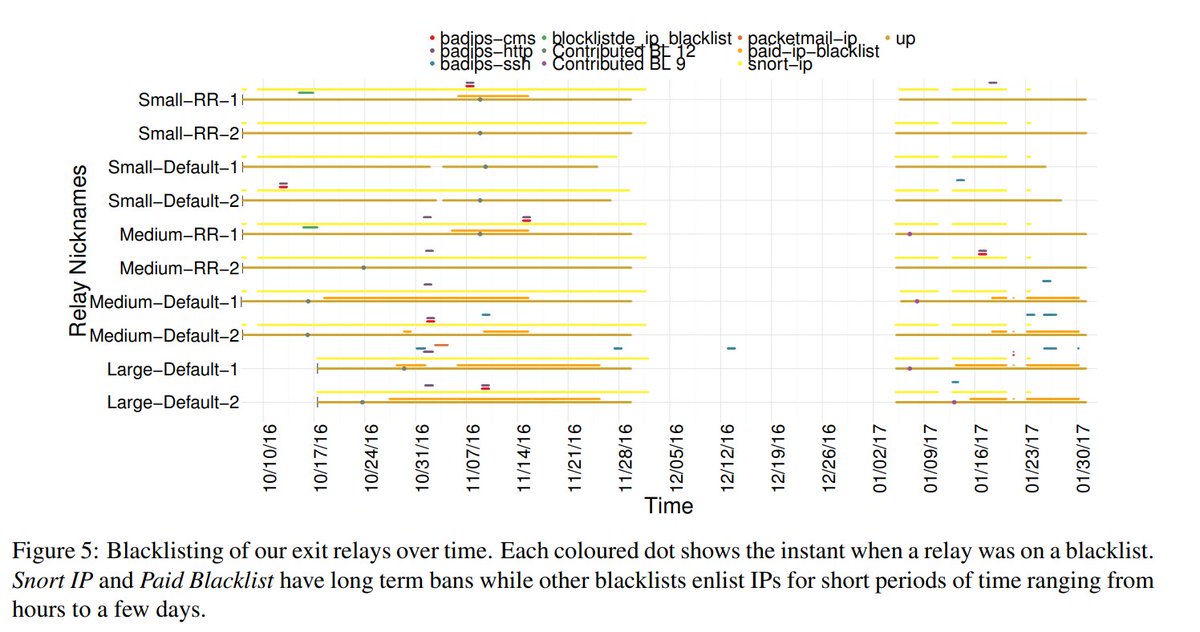

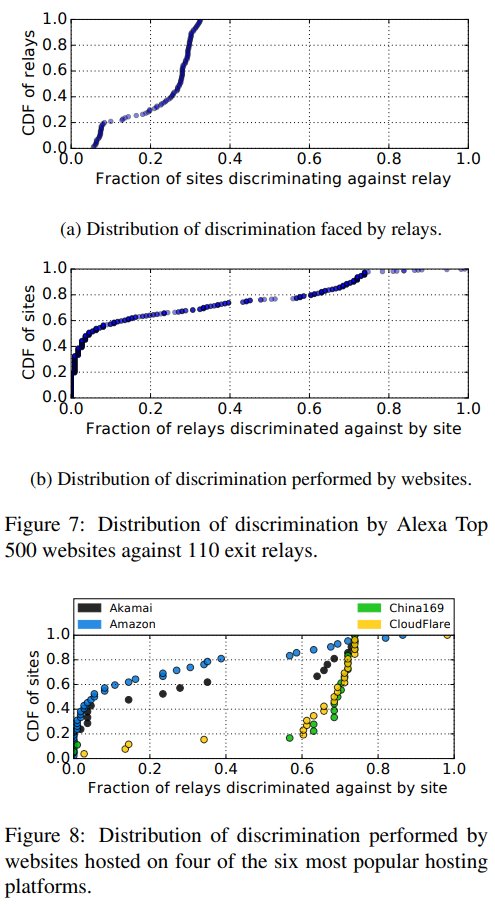

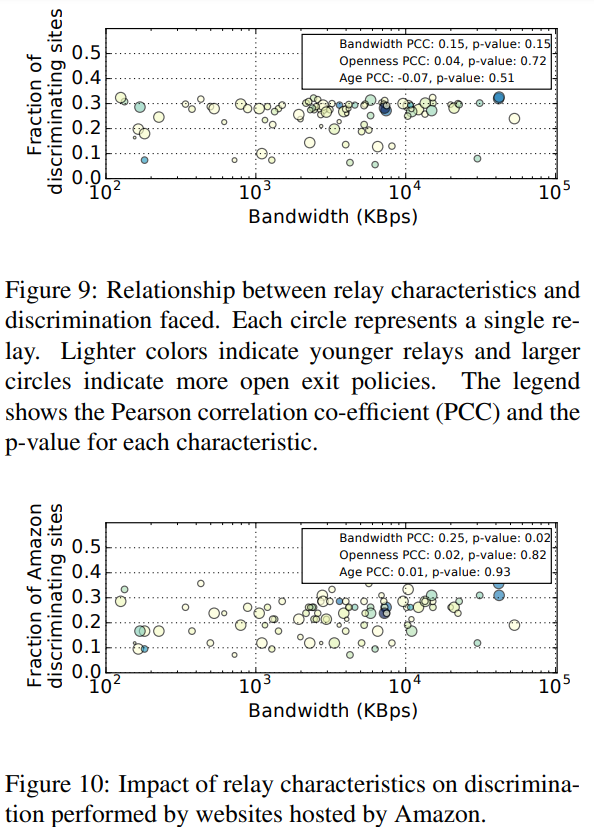

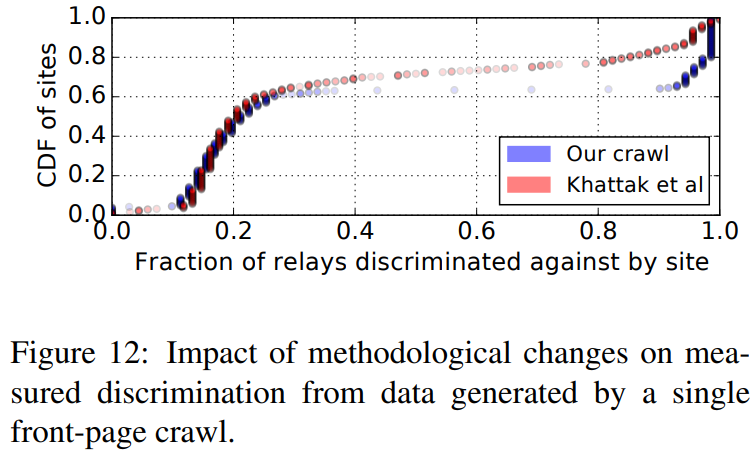

Anonymity

usenix.org

هذه الورقة تعطي تحليل عن واقع مستخدمي الـ Tor users وكيف يتم التمييز ضدهم حتى لو لم يخالفوا سياسات الاستخدام ولذلك ماهو الحد الفاصل بينهما؟..

هذه فرصة بحيثة لمن يريد تطوير نظام لاكتشاف ذلك

8⃣

Anonymity

usenix.org

هذه الورقة تعطي تحليل عن واقع مستخدمي الـ Tor users وكيف يتم التمييز ضدهم حتى لو لم يخالفوا سياسات الاستخدام ولذلك ماهو الحد الفاصل بينهما؟..

هذه فرصة بحيثة لمن يريد تطوير نظام لاكتشاف ذلك

8⃣

المجال السابع:

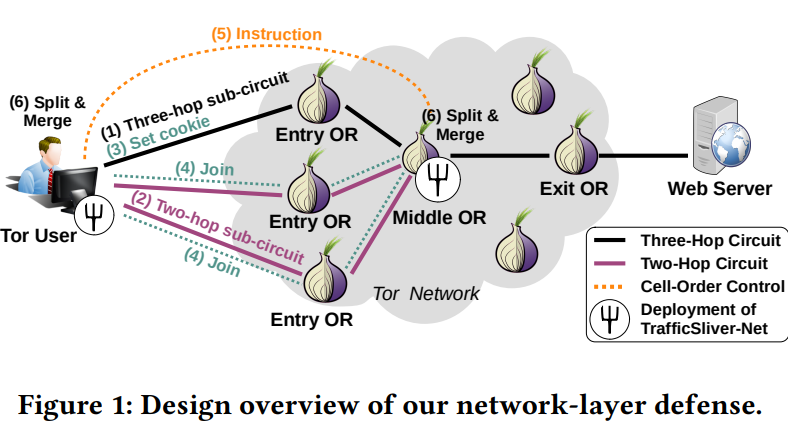

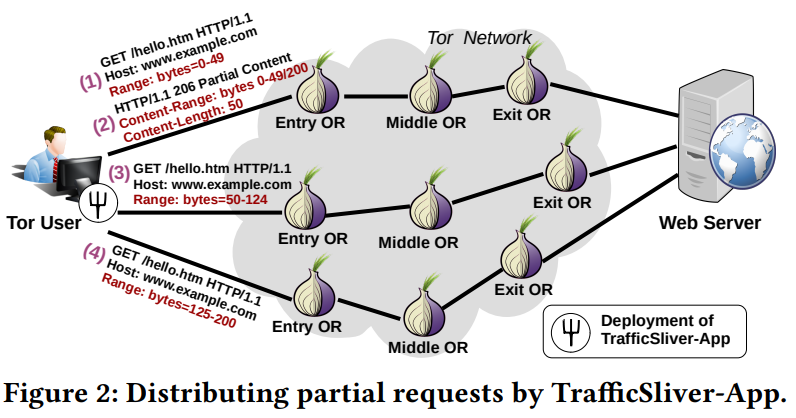

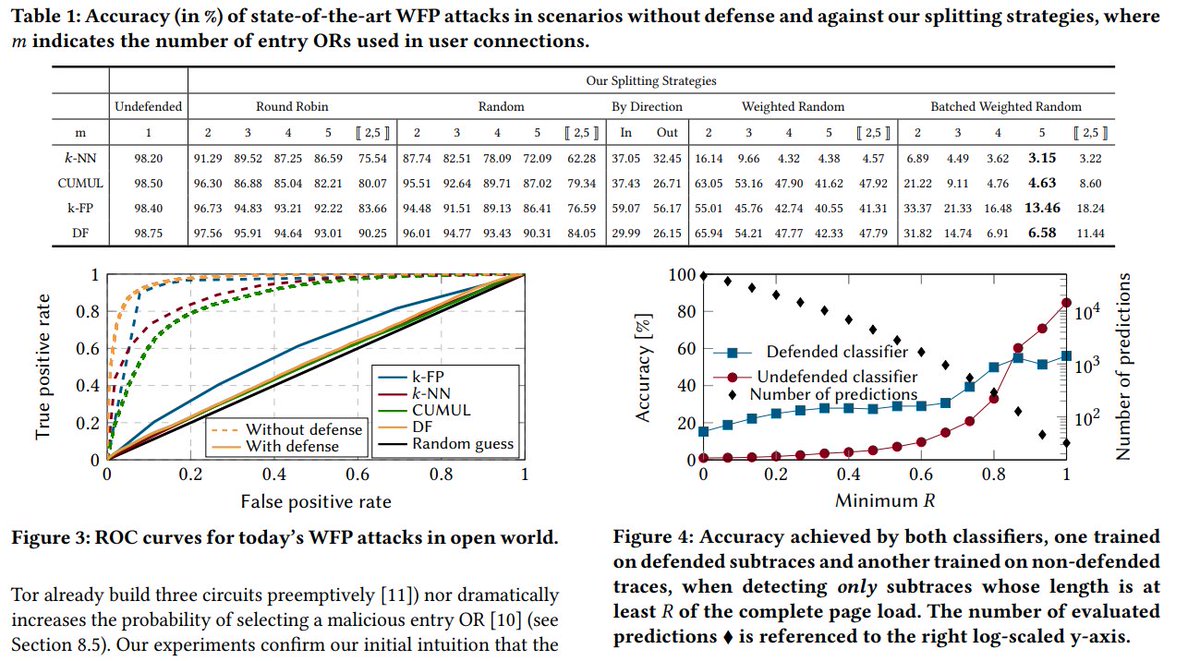

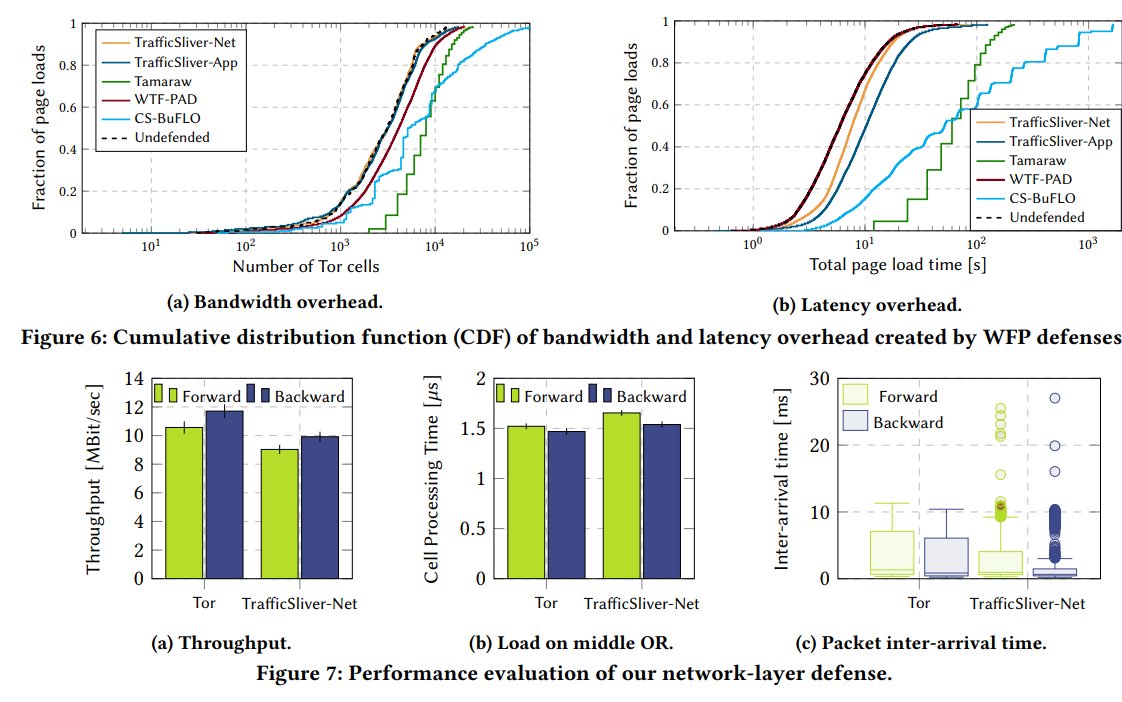

Network system security

comsys.rwth-aachen.de

طور باحثون نظام دفاعي TrafficSliver لشبكات Tor على مستوى الشبكة (TCP) وكذلك Application-layer - HTTP ضد هجمات Website fingerprintingالصادر من الmalicious entry OR

*source code:

github.com

9⃣

Network system security

comsys.rwth-aachen.de

طور باحثون نظام دفاعي TrafficSliver لشبكات Tor على مستوى الشبكة (TCP) وكذلك Application-layer - HTTP ضد هجمات Website fingerprintingالصادر من الmalicious entry OR

*source code:

github.com

9⃣

المجال الثامن:

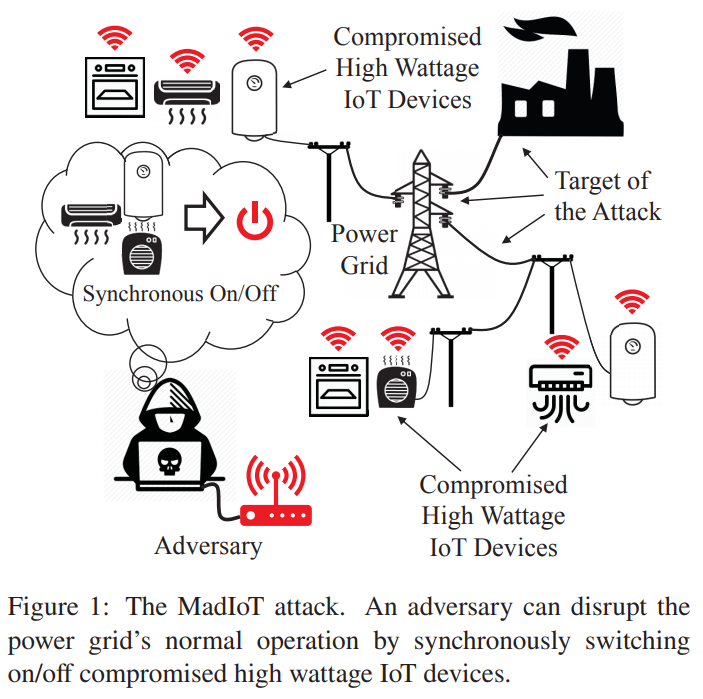

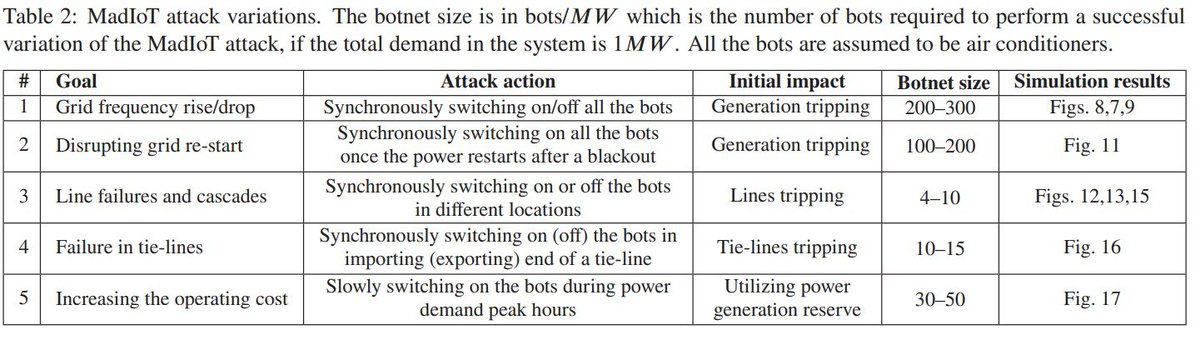

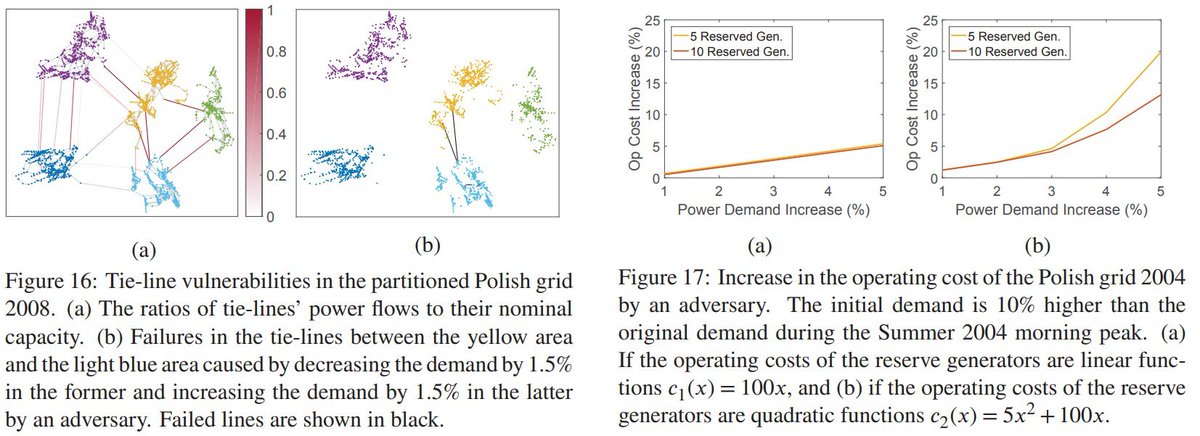

IoT Security

usenix.org

هذه الورقة تسلط الضوء على نوع من الهجوم MadIoT باستخدام Botnet ضد PowerGrid والتي قد تتسب بزيادة في الطلب بشكل مبالغ مما يزيد التكلفة أو بانقطاع التيار الكهربائي

🔟

IoT Security

usenix.org

هذه الورقة تسلط الضوء على نوع من الهجوم MadIoT باستخدام Botnet ضد PowerGrid والتي قد تتسب بزيادة في الطلب بشكل مبالغ مما يزيد التكلفة أو بانقطاع التيار الكهربائي

🔟

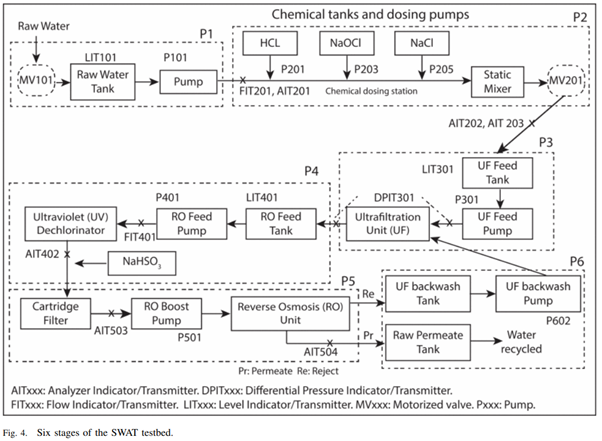

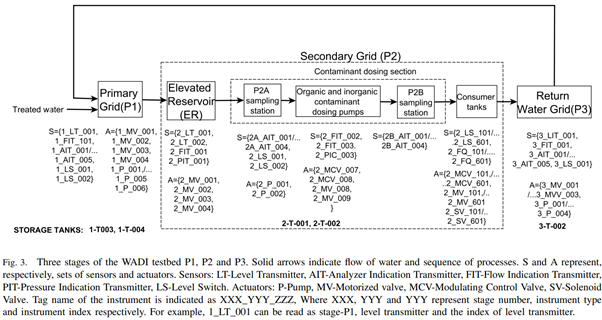

المجال التاسع:

Cyber physical systems security

ndss-symposium.org

طور باحثون طريقة لتوليد Rules مختلفة بناء على ملفات الـ Logs باستخدام عدد من تقنيات تعلم الآلة قادرة على كشف الأنواع الحديثة التي تستهدف أنظمة SCADA.

1⃣1⃣

Cyber physical systems security

ndss-symposium.org

طور باحثون طريقة لتوليد Rules مختلفة بناء على ملفات الـ Logs باستخدام عدد من تقنيات تعلم الآلة قادرة على كشف الأنواع الحديثة التي تستهدف أنظمة SCADA.

1⃣1⃣

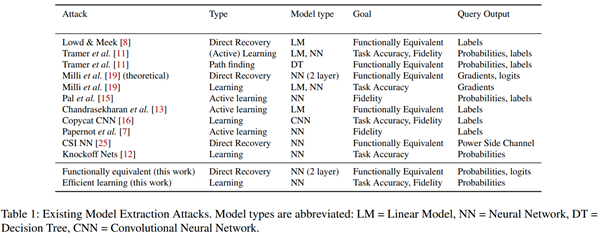

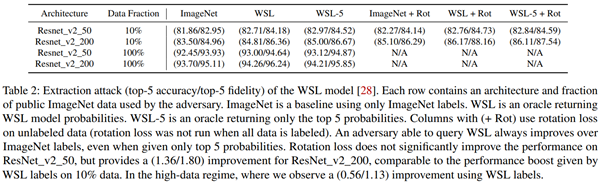

المجال العاشر:

Adversarial Machine Learning

usenix.org

يدعي الباحثون أن هذه أول طريقة عملية لـ Extraction Attack للـ Model weights عن طريق Reconnaissance والتي تستخدم عدد من الخطوات منها Critical point search، Weight and Sign recovery، Final layer extraction

1⃣2⃣

Adversarial Machine Learning

usenix.org

يدعي الباحثون أن هذه أول طريقة عملية لـ Extraction Attack للـ Model weights عن طريق Reconnaissance والتي تستخدم عدد من الخطوات منها Critical point search، Weight and Sign recovery، Final layer extraction

1⃣2⃣

جاري تحميل الاقتراحات...