#أمن_المعلومات

#أمن_السيبراني

السلام عليكم

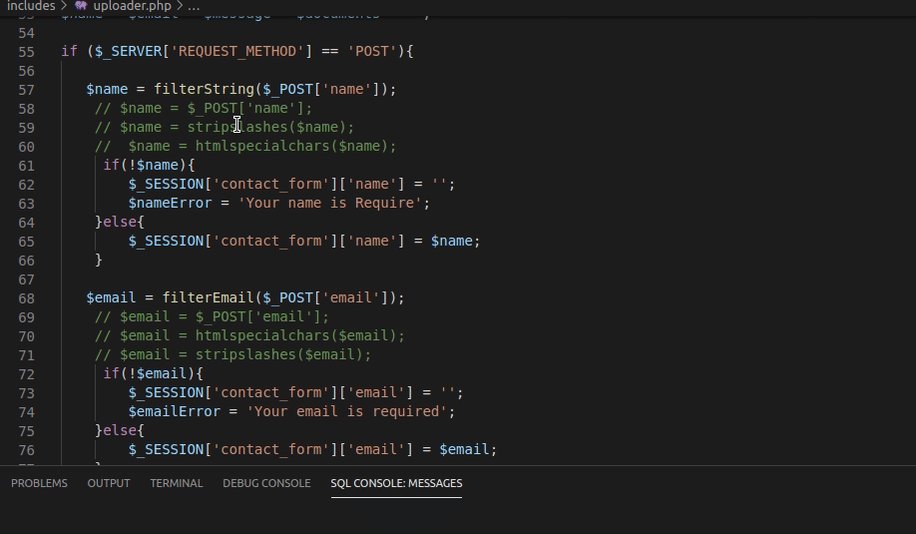

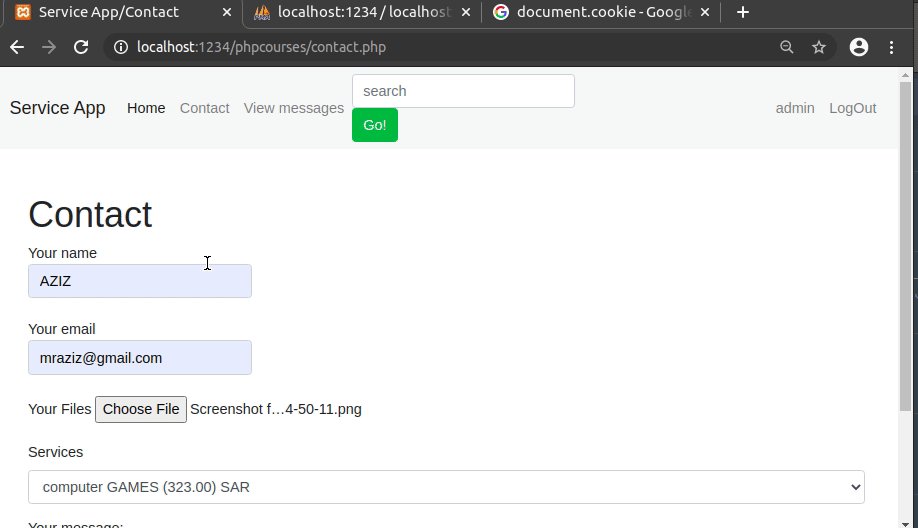

اليوم ثريد للمطورين الويب بشكل عام و كيف تحمي موقعك وتفلتر موقعك من الثغرات مثل xss و SQL Injection

بس بتكلم عنه بشكل بسيط واعرض طريقة فلتره بشكل عام كلها عن طريق اللغه PHP ومااعرف اذا ينطبق مع باقي اللغه.

تذكر هذا موضوع الحماية فقط

#أمن_السيبراني

السلام عليكم

اليوم ثريد للمطورين الويب بشكل عام و كيف تحمي موقعك وتفلتر موقعك من الثغرات مثل xss و SQL Injection

بس بتكلم عنه بشكل بسيط واعرض طريقة فلتره بشكل عام كلها عن طريق اللغه PHP ومااعرف اذا ينطبق مع باقي اللغه.

تذكر هذا موضوع الحماية فقط

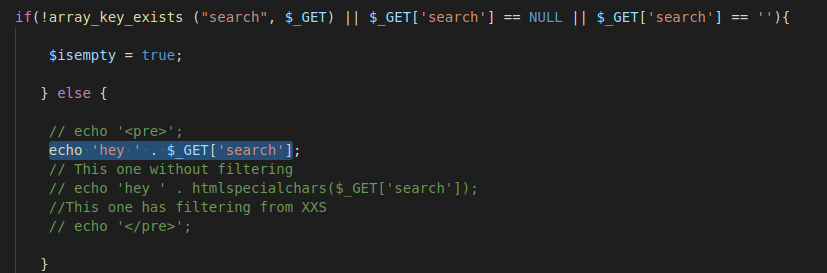

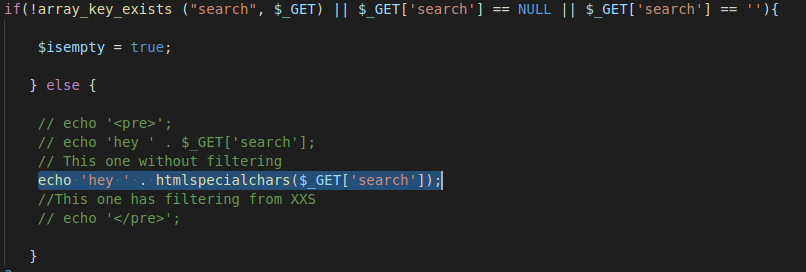

الثغرة XSS في نوعين الى هي Reflect و stored

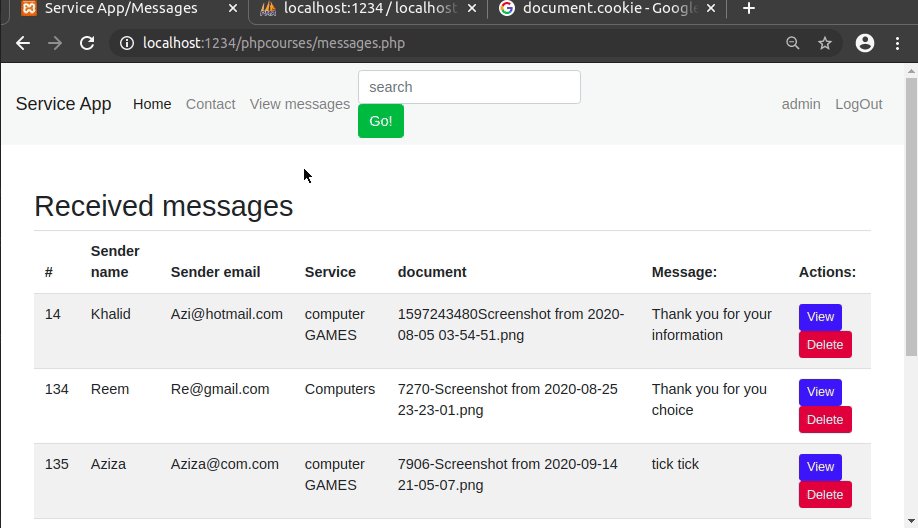

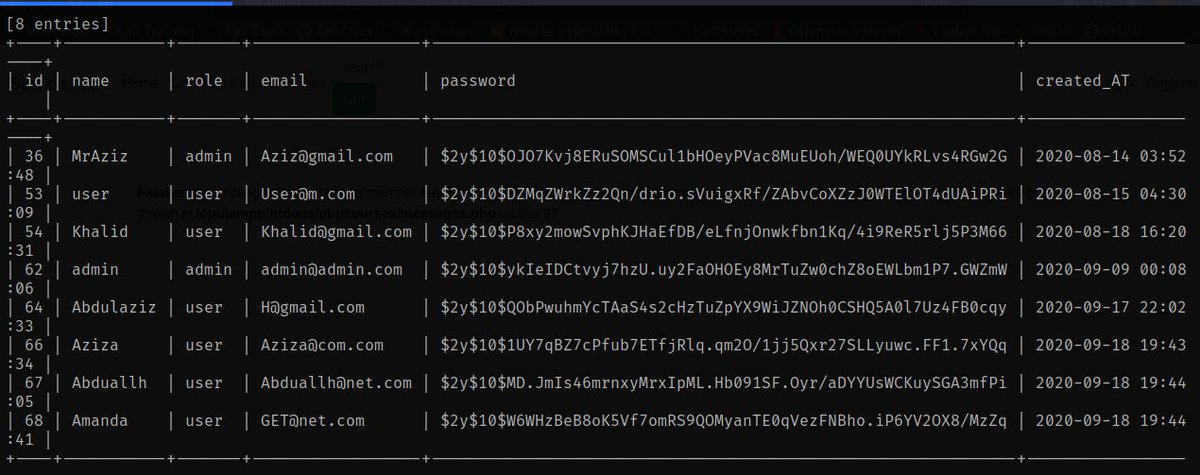

طبعآ store هي اخطر ثغره لانه تتخزن في قواعد بيانات وبنفس الوقت لو هكر نفذ سكربات و انحفظت في قاعده بيانات يصير بسهوله تنسرق البيانات الادمن راح اعطيكم مثال.

طبعآ store هي اخطر ثغره لانه تتخزن في قواعد بيانات وبنفس الوقت لو هكر نفذ سكربات و انحفظت في قاعده بيانات يصير بسهوله تنسرق البيانات الادمن راح اعطيكم مثال.

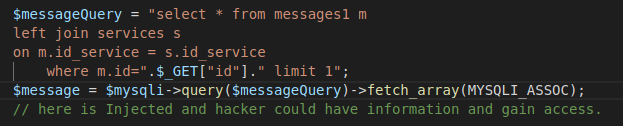

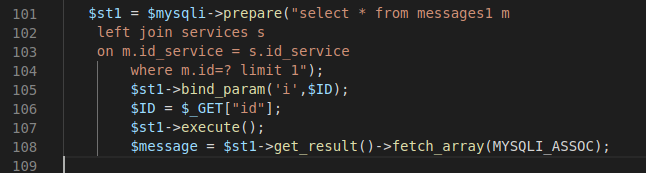

لانه هنا مانبي اي احد يتعامل مع كويري من متصفح زي ماوضحت بالصوره متحركة

$st1->bind_param('i',$ID);

هنا نضع متغير جديد وخاص بالاي دي و اكيد تقدر تضع اكثر من مره

i تعني انتجر

$st1->bind_param('i',$ID);

هنا نضع متغير جديد وخاص بالاي دي و اكيد تقدر تضع اكثر من مره

i تعني انتجر

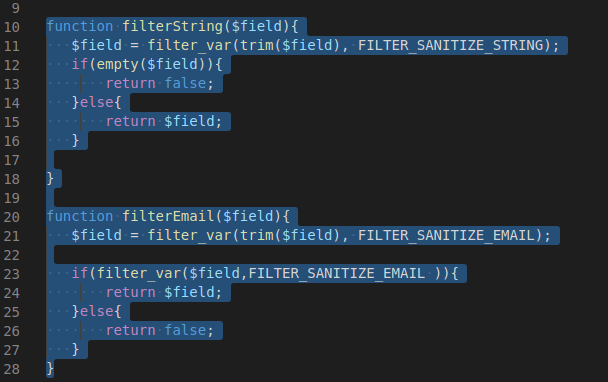

وللعلم لازم تسوي هذي حركة الكود بكل sql

bind_param

i = integer

d = double

s = string

وكذا انتهينا و اذا عندكم معلومات افضل شاركو معاي.

وشكرآ لكم و أشوفكم على خير.

bind_param

i = integer

d = double

s = string

وكذا انتهينا و اذا عندكم معلومات افضل شاركو معاي.

وشكرآ لكم و أشوفكم على خير.

جاري تحميل الاقتراحات...