في هذا #الثريد سيتم عرض أهم المصطلحات الأمنية في مجال #أمن_المعلومات و #الامن_السيبراني مع شرح مبسط لكل مصطلح.

ولنحافظ على سلسة التغريدات، أتمنى ممن يريد المشاركة أن يرسل لي المصطلح مع الشرح برسالة خاصة

ولنحافظ على سلسة التغريدات، أتمنى ممن يريد المشاركة أن يرسل لي المصطلح مع الشرح برسالة خاصة

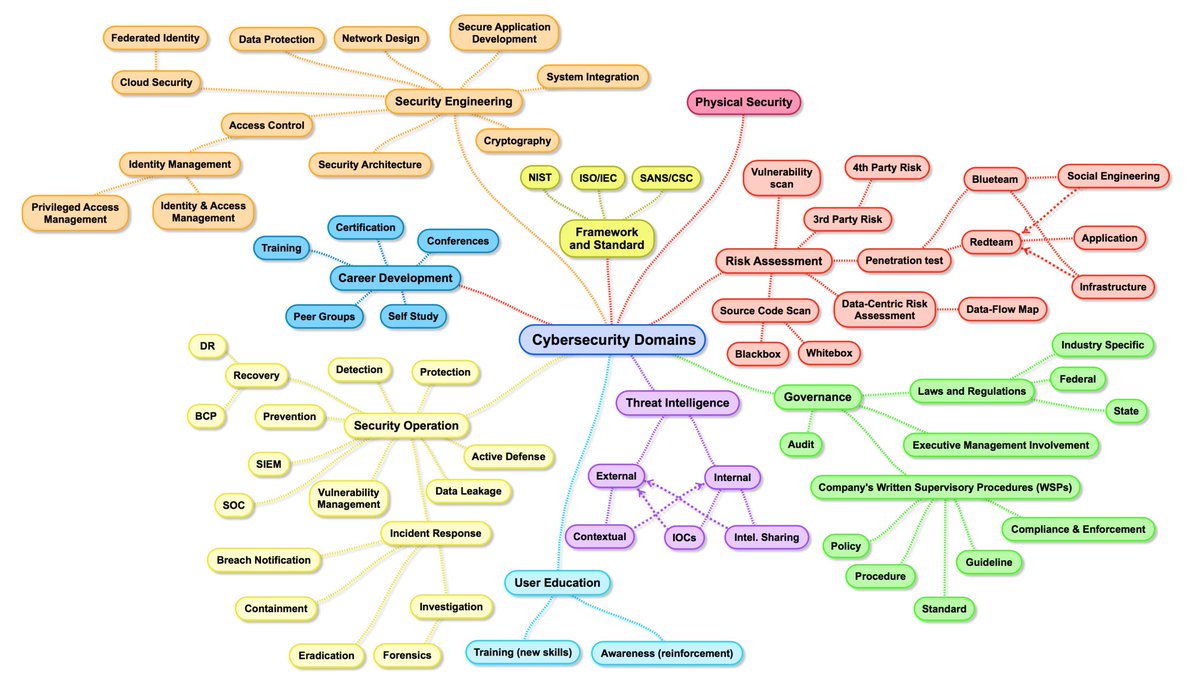

١. أمن المعلومات

يشار إليه إختصارً بInfosec وهي التدابير والإجراءات الوقائية التي تتخذها المؤسسة أو الفرد لحماية بياناتها ومعلوماتها ضد السرقة او التلف أو الوصول الغير مصرح به

وتتضمن عدة مجالات منها الأمن السيبراني والأمن الفيزيائي والتدقيق الداخلي و.....

يشار إليه إختصارً بInfosec وهي التدابير والإجراءات الوقائية التي تتخذها المؤسسة أو الفرد لحماية بياناتها ومعلوماتها ضد السرقة او التلف أو الوصول الغير مصرح به

وتتضمن عدة مجالات منها الأمن السيبراني والأمن الفيزيائي والتدقيق الداخلي و.....

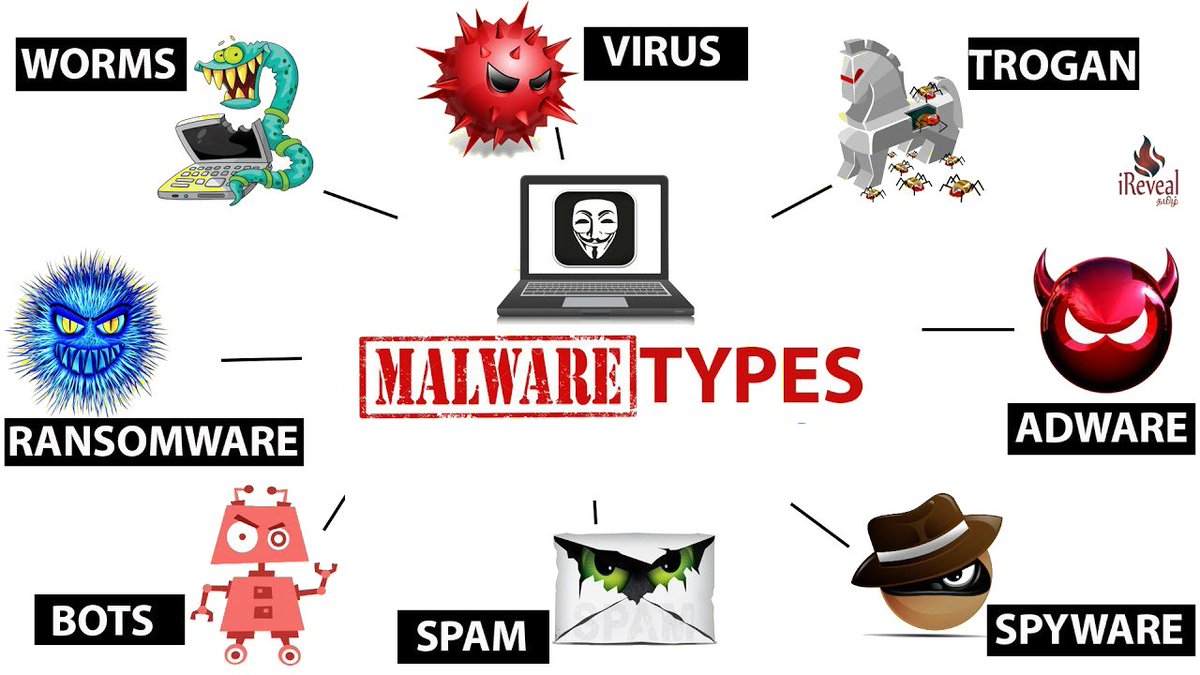

٤. Anti virus

هي برامج مضادة للفايروسات تستخدم للكشف عن الملفات المشبوهة ذات بصمة معروفة (signature) أو تصرف معروف (behaviour).

هناك نوع من هذه البرامج يثبت على الجهاز نفسه (host-based) وهناك نوع يكون على مستوى الشبكة (Network-based).

هي برامج مضادة للفايروسات تستخدم للكشف عن الملفات المشبوهة ذات بصمة معروفة (signature) أو تصرف معروف (behaviour).

هناك نوع من هذه البرامج يثبت على الجهاز نفسه (host-based) وهناك نوع يكون على مستوى الشبكة (Network-based).

٦. Social Engineering

إحدى الطرق الشائعة في أمن المعلومات والتي تهدف إلى إستدراج الضحية بهدف الحصول على معلومات منه (سريه أو علنية). قد يتم استخدام هذه المعلومات لاحقاً لشن الهجوم أو إلحاق الضرر بالضحية

أنواع المعلومات تتضمن كلمات المرور، معلومات مصرفية، شخصية....

إحدى الطرق الشائعة في أمن المعلومات والتي تهدف إلى إستدراج الضحية بهدف الحصول على معلومات منه (سريه أو علنية). قد يتم استخدام هذه المعلومات لاحقاً لشن الهجوم أو إلحاق الضرر بالضحية

أنواع المعلومات تتضمن كلمات المرور، معلومات مصرفية، شخصية....

٨. Encryption

التشفير هو عملية حسابية تهدف إلى حماية المعلومة وذلك بجعلها غير مقروءة لمن لا يمتلك المفتاح المناسب.هناك نوعين من التشفير

تشفير أحادي المفتاح(Symmetric) او ثنائي (Asymmetric Key).يراعى عند إختيار التشفير قوة الأداء والسرعة،عدد المفاتيح وتوزيعها،البروتوكول المستخدم

التشفير هو عملية حسابية تهدف إلى حماية المعلومة وذلك بجعلها غير مقروءة لمن لا يمتلك المفتاح المناسب.هناك نوعين من التشفير

تشفير أحادي المفتاح(Symmetric) او ثنائي (Asymmetric Key).يراعى عند إختيار التشفير قوة الأداء والسرعة،عدد المفاتيح وتوزيعها،البروتوكول المستخدم

١٠. Firewall

جدار النار هو حائط لتصفية الطلبات والبيانات المتدفقة من وإلى الشبكة عبر تنفيذ حزمة من التعليمات المبرمجه. من خلاله، يمكن منع نوع معين من الاتصالات (حسب IP او port) أو السماح لأنواع أخرى حسب الحاجه.

هناك نوعان من الجدار: إما برمجي (Software) أو فيزيائي (Hardware).

جدار النار هو حائط لتصفية الطلبات والبيانات المتدفقة من وإلى الشبكة عبر تنفيذ حزمة من التعليمات المبرمجه. من خلاله، يمكن منع نوع معين من الاتصالات (حسب IP او port) أو السماح لأنواع أخرى حسب الحاجه.

هناك نوعان من الجدار: إما برمجي (Software) أو فيزيائي (Hardware).

١١. Patching

عملية ترقيع أو إصلاح للثغرات الموجودة في الأنظمة عن طريق التحديث للنسخة الأحدث. مثال على ذلك ما يعرف بإسم Patch Tuesday من مايكروسوف حيث تقوم الشركة بعمل تحديث لأنظمتها OS وبرامجها في ثاني يوم ثلاثاء من كل شهر.

هذه العمليةمهمة جدا لسد الثغرات وخط دفاع رئيسي للأنظمة

عملية ترقيع أو إصلاح للثغرات الموجودة في الأنظمة عن طريق التحديث للنسخة الأحدث. مثال على ذلك ما يعرف بإسم Patch Tuesday من مايكروسوف حيث تقوم الشركة بعمل تحديث لأنظمتها OS وبرامجها في ثاني يوم ثلاثاء من كل شهر.

هذه العمليةمهمة جدا لسد الثغرات وخط دفاع رئيسي للأنظمة

١٢. Vulnerability

هي ثغرة توجد في الأنظمة أو المعدات للشبكة، يمكن استغلالها عن طريق المهاجم للوصول الى الشبكة وسرقة البيانات أو تدميرها.

كل ثغرة تُعطى رقم مميز CVE، حيث يمكن تتبعها من خلاله.

أشهر ثغرات هذا العام

CVE-2020-0688

CVE-2019-19781

CVE-2020-11510

CVE-2019-0604

هي ثغرة توجد في الأنظمة أو المعدات للشبكة، يمكن استغلالها عن طريق المهاجم للوصول الى الشبكة وسرقة البيانات أو تدميرها.

كل ثغرة تُعطى رقم مميز CVE، حيث يمكن تتبعها من خلاله.

أشهر ثغرات هذا العام

CVE-2020-0688

CVE-2019-19781

CVE-2020-11510

CVE-2019-0604

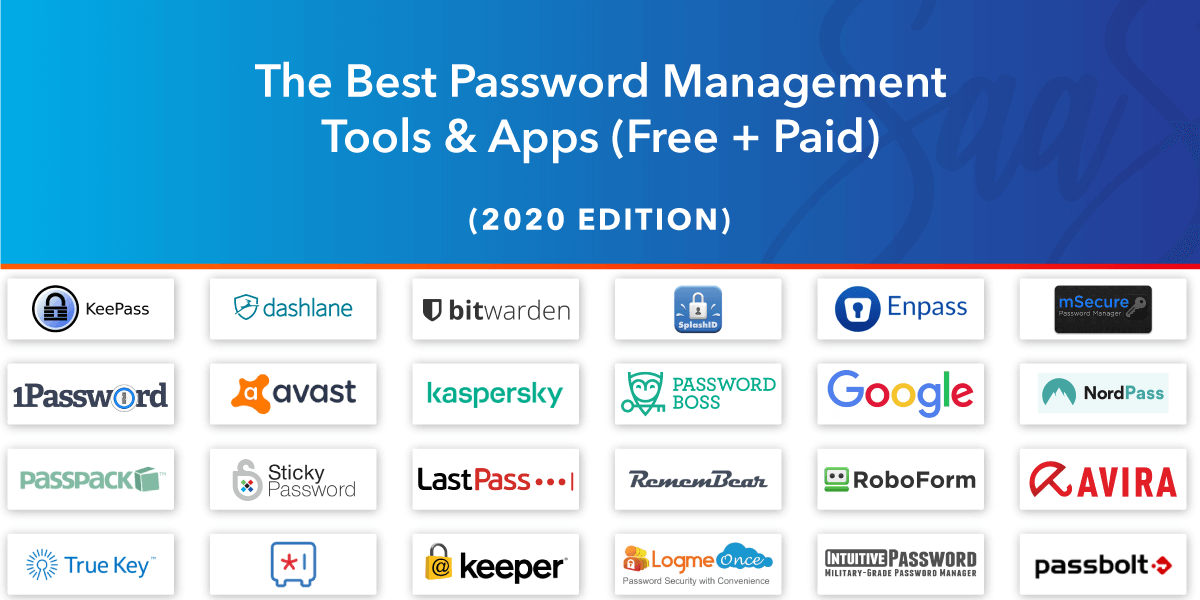

١٧. Password Manager

هي محفظة إلكترونية يمكنك من خلالها حفظ بيانات الدخول لمئات المواقع وتأمينها مع إمكانية الوصول السريع إليها.

من مميزات المحفظة الأخرى: توليد كلمات المرور العشوائية، تقييم مستوى الأمان لديك، البحث عن ايميلك ضمن التسريبات

#100CyberWords #أمنكم #صباح_الخير

هي محفظة إلكترونية يمكنك من خلالها حفظ بيانات الدخول لمئات المواقع وتأمينها مع إمكانية الوصول السريع إليها.

من مميزات المحفظة الأخرى: توليد كلمات المرور العشوائية، تقييم مستوى الأمان لديك، البحث عن ايميلك ضمن التسريبات

#100CyberWords #أمنكم #صباح_الخير

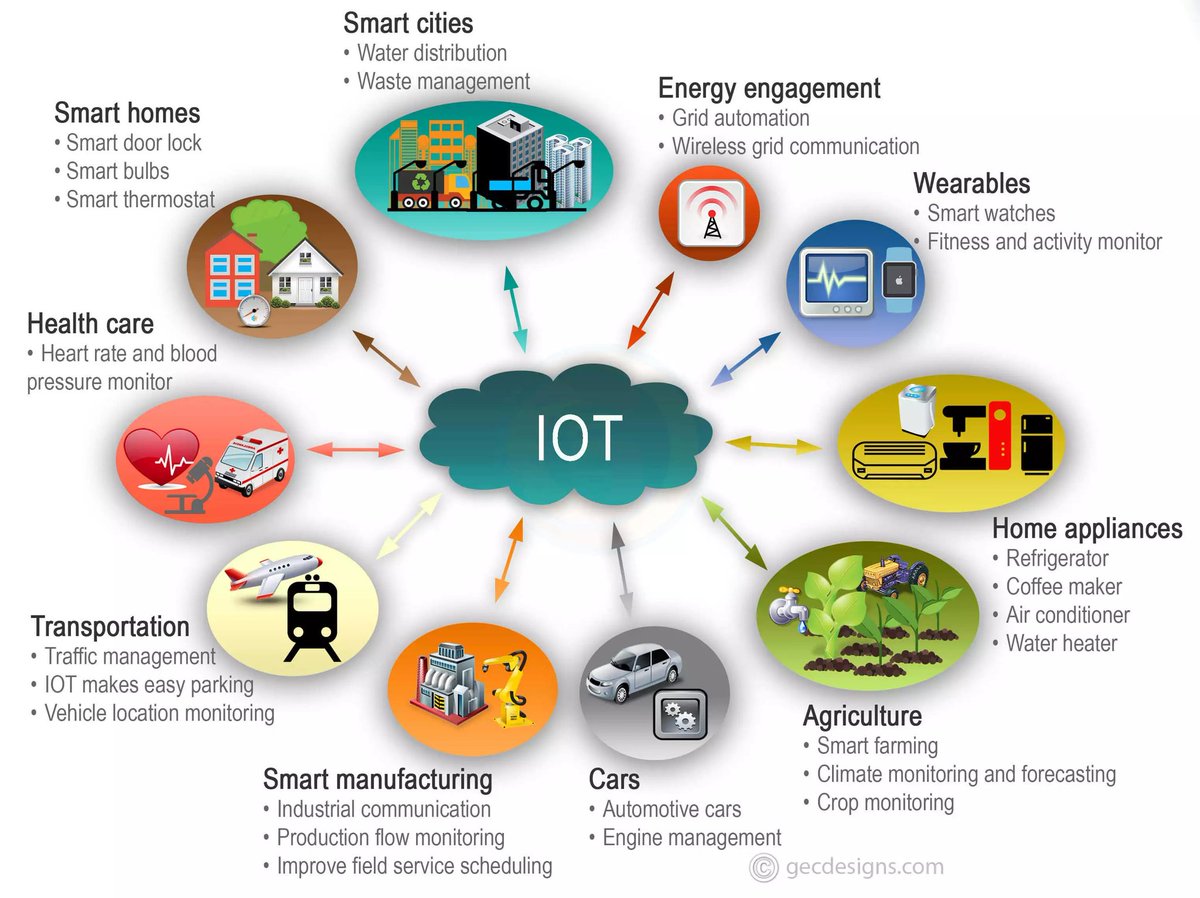

١٨. Cloud

السحابه، هي تقنية تسمح بمشاركة الملفات أو الخدمات خلال الانترنت. تقنياً: هي مجموعه من الحواسيب والإمكانيات العالية لتخزين الملفات ومعالجتها ومعالجة الطلبات المختلفة للإستفادة من الخدمة.

السحابه، هي تقنية تسمح بمشاركة الملفات أو الخدمات خلال الانترنت. تقنياً: هي مجموعه من الحواسيب والإمكانيات العالية لتخزين الملفات ومعالجتها ومعالجة الطلبات المختلفة للإستفادة من الخدمة.

جاري تحميل الاقتراحات...