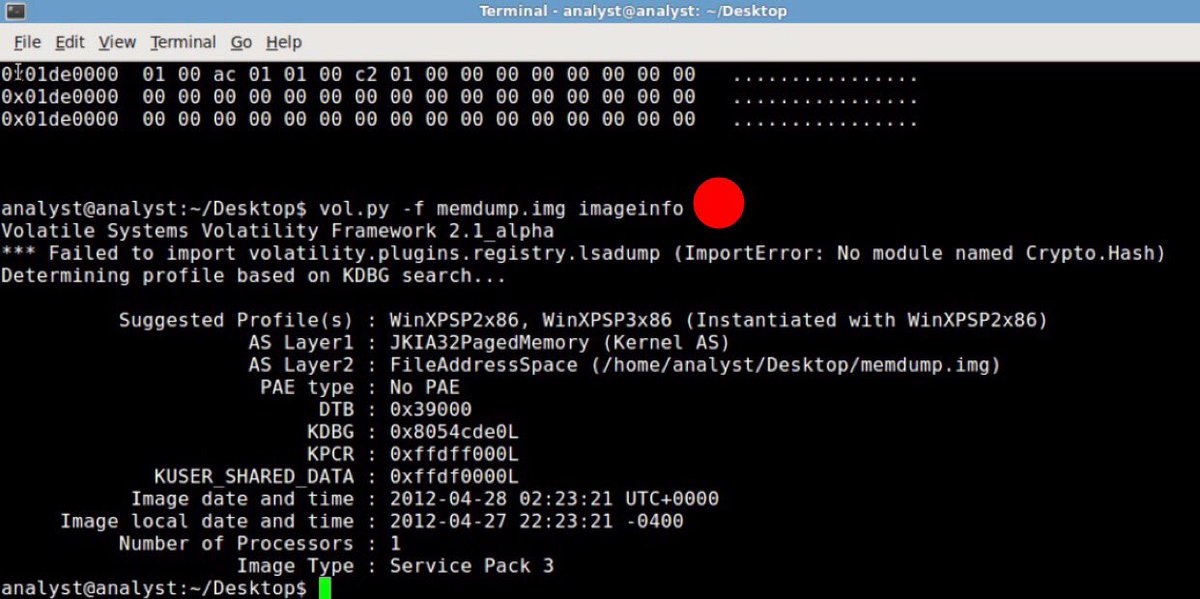

فاضية بحلل معكم تحدي GrrCon قديم جدًا التحدي من 2012 بس جاء بخاطري

التحدي قديم وموجود له حلول كثيرة بالانترنت لكن هدفي نعرف كيف نوصل للإجابة

بإستخدام ادأة Volatility، الاداة عظيمة جدًا وودي نتعرف عليها عن قرب معكم.

التحدي قديم وموجود له حلول كثيرة بالانترنت لكن هدفي نعرف كيف نوصل للإجابة

بإستخدام ادأة Volatility، الاداة عظيمة جدًا وودي نتعرف عليها عن قرب معكم.

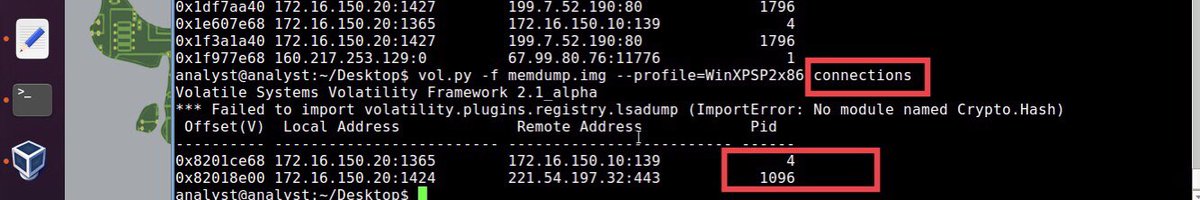

من plug-in الجيد اننا نبدأ فيها ايضًا، plug-in الخاصة ب النتورك، تساعدنا في معرفة TCP connection قبل عملية Acquisition واثناءها

مثل connscan, connections

هالشيء راح يساعدني في اني اقلل عملية البحث وأركز على على اشياء معينة

مثل connscan, connections

هالشيء راح يساعدني في اني اقلل عملية البحث وأركز على على اشياء معينة

ليش؛ غالبًا لو كانت عملية التحليل من الصفر بمعنى مانعرف اي شيء عن الجهاز غير انه مصاب، ومانعرف نوع malware متى تم تحملية الخ راح تكون العملية متعبه لذلك بقدر مانقدر نقلل الخيارات والنتائج، عن طريق بناء فرضيات ممكن تصيب ممكن تخيب، ونبدأ بالاكثر (خطرًا)

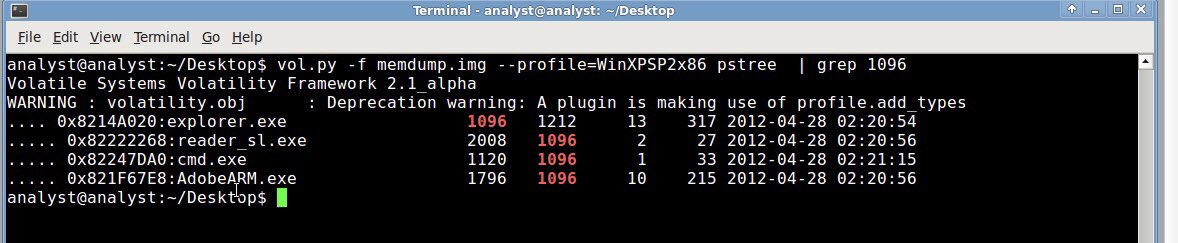

عندنا اكثر من طريقة ممكن نحلل فيها الprocess ونشوف اذا كانت سليمه او خبيثة ممكن اننا نعمل dump لها مباشرة باستخدام dlldumps ونحللها باي طريقة ملاحظة هنا: dlldumps ممكن ما يظهر لنا dll المخفية فممكن اننا نستعين ب plug-in اخرى مثل

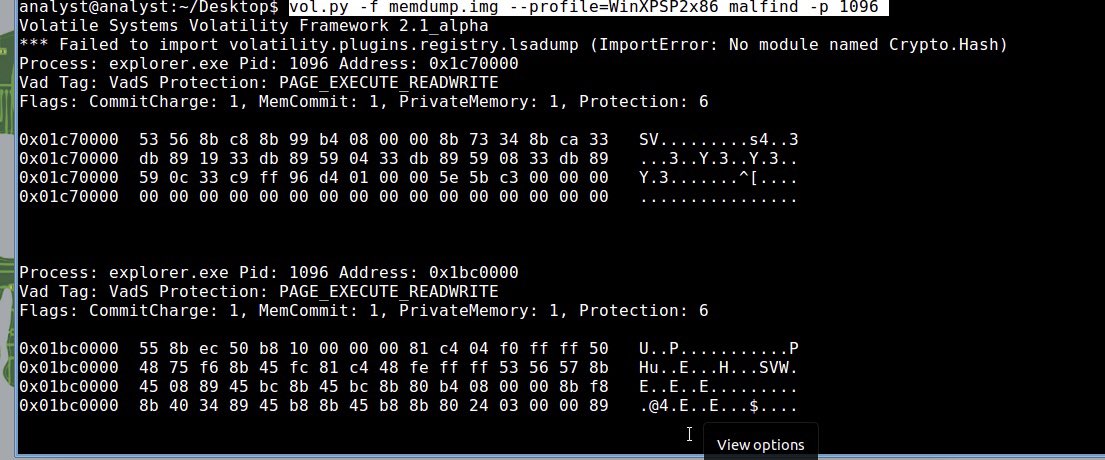

yarascan او malfind

yarascan او malfind

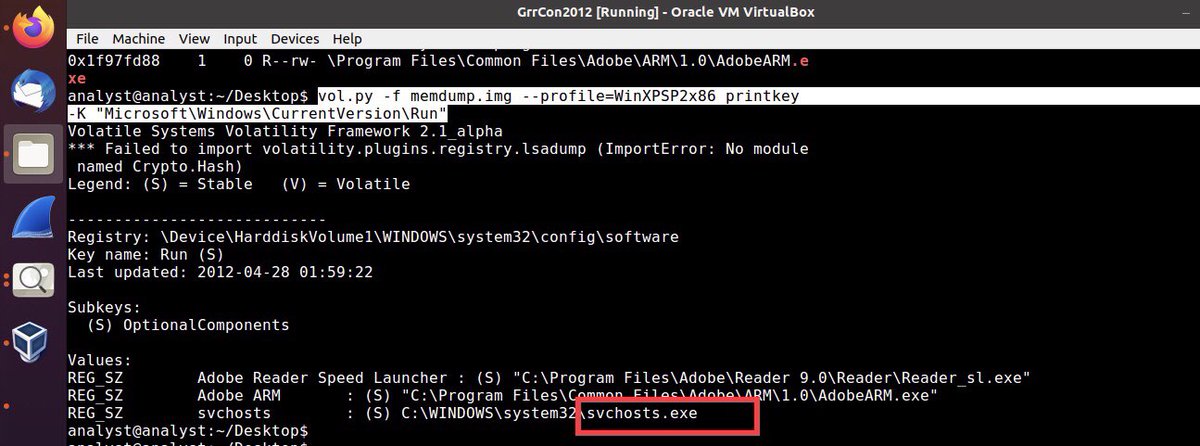

نتيجة البحث السابق اظهرت وجود path لملف يحمل اسم svchosts.exe والواضح انه مش سليم لوجود خطأ املائي وهذا ممكن يعطينا تصور ان مرتبط ب malware حقنا🤪

الان عرفنا ان الprocess هذي خبيثة واحدثت تغير ب registry بس شلون وصلت للجهاز، اكثر الطرق التقليدية لنقل ملفات خبيثة هي عن طريق زرع micro

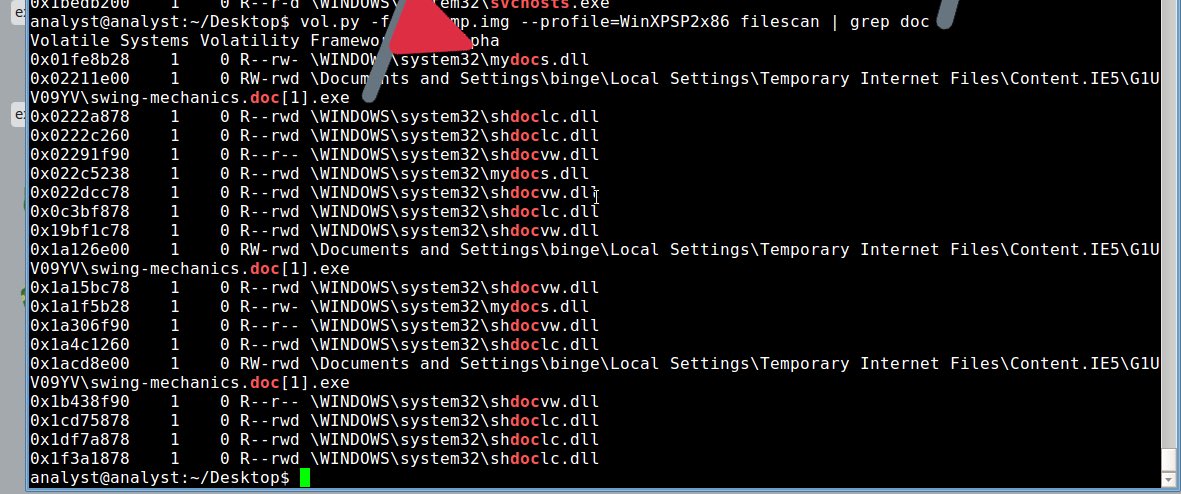

ب Volatility تتيح لنا البحث عن الملفات باستخدام filescan وممكن نستفيد من grep ونحدد doc او pdf او اي اكستنشن ممكن نشك فيه

ب Volatility تتيح لنا البحث عن الملفات باستخدام filescan وممكن نستفيد من grep ونحدد doc او pdf او اي اكستنشن ممكن نشك فيه

طبعًا الهدف من الي اسويه الحين هو اننا نتعرف على اداة volatility فقط.... في امثلة و image samples مختلفة ب الموقع الرسمي لل volatility تقدرون تستخدمون اي منها وتبدون تحليل

نكمل لاحقًا بريك

نكمل لاحقًا بريك

جاري تحميل الاقتراحات...