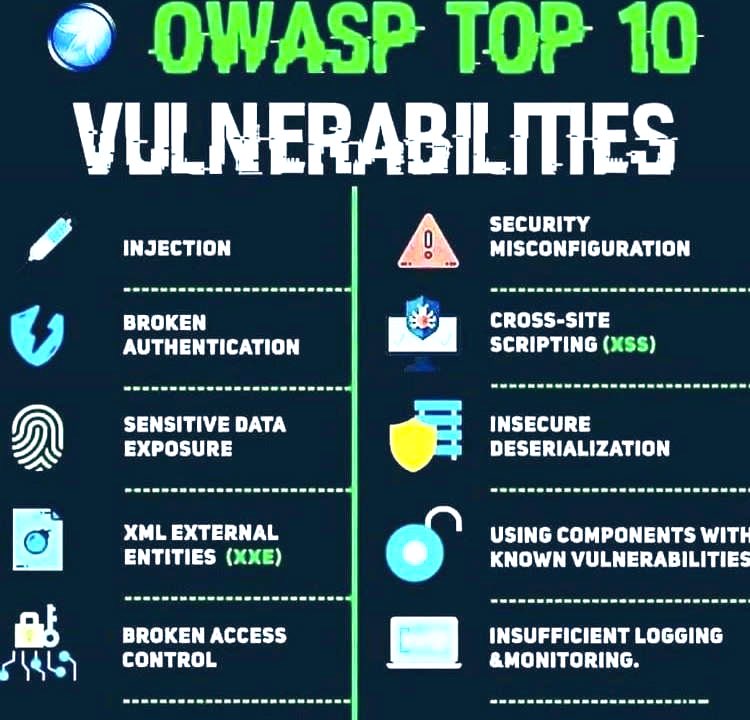

ثريد عن أعلى 10 ثغرات لتطبيقات الويب منتشرة وتم استغلالها خلال 2020..

إذا لك علاقة بـ #الأمن_السيبراني ضروري تفهم الثغرات عشان تقدر تستغلها أو تقفلها وتحمي نفسك ومنشأتك..حاول اشرحها بشكل مبسط ومختصر..

المصدر:

#OWASP

نبدأ..وسيتم ترتيبها بشكل تنازلي ..

إذا لك علاقة بـ #الأمن_السيبراني ضروري تفهم الثغرات عشان تقدر تستغلها أو تقفلها وتحمي نفسك ومنشأتك..حاول اشرحها بشكل مبسط ومختصر..

المصدر:

#OWASP

نبدأ..وسيتم ترتيبها بشكل تنازلي ..

في البداية خلونا نعرف الثغرة وش هي!

هي نقطة ضعف (Vulnerability) في نظام أو موقع إلكتروني تمكن المهاجم من استغلالها (Exploit) وتنفيذ الهجوم (Attack) مما ينتح عنه انكشاف للبيانات (Compromise)أو تعطل خدمة (DOS)أو استغلال (Exploit) وما إلى ذلك.

هي نقطة ضعف (Vulnerability) في نظام أو موقع إلكتروني تمكن المهاجم من استغلالها (Exploit) وتنفيذ الهجوم (Attack) مما ينتح عنه انكشاف للبيانات (Compromise)أو تعطل خدمة (DOS)أو استغلال (Exploit) وما إلى ذلك.

1- الحقن (Injection):

هي امكانية حقن كود أو استعلام معين في مكان ما في النظام من قبل المهاجم ويقوم النظام بتنفيذه دون معرفة أن هذا الاستعلام تم بشكل غير نظامي ومشروع.

من الامثلة : SQL,OS,LDAP injection

هي امكانية حقن كود أو استعلام معين في مكان ما في النظام من قبل المهاجم ويقوم النظام بتنفيذه دون معرفة أن هذا الاستعلام تم بشكل غير نظامي ومشروع.

من الامثلة : SQL,OS,LDAP injection

2- تجاوز المصادقة (Broken Authentication):

هذه الثغرة تمكن المهاجم من تجاوز مرحلة المصادقة أو كشف أدوات المصادقة مثل: كلمات المرور ، المفاتيح أو session token

وينتج عنه سرقة هويات المستخدمين أو سرقة الجلسات والتحكم بها.

هذه الثغرة تمكن المهاجم من تجاوز مرحلة المصادقة أو كشف أدوات المصادقة مثل: كلمات المرور ، المفاتيح أو session token

وينتج عنه سرقة هويات المستخدمين أو سرقة الجلسات والتحكم بها.

3- كشف البيانات الحساسة (Sensitive Data Exposure):

لاتحمي كثير من الأنظمة وتطبيقات الويب و API البيانات الحساسة التي تمتلكها أو تشاركها مع طرف ثالث بالشكل الصحيح ولايتم تشفيرها مما يمكن المهاجم من الوصول لها واستغلالها. مثل: بيانات البطاقات الإئتمانية، كلمات المرور....

لاتحمي كثير من الأنظمة وتطبيقات الويب و API البيانات الحساسة التي تمتلكها أو تشاركها مع طرف ثالث بالشكل الصحيح ولايتم تشفيرها مما يمكن المهاجم من الوصول لها واستغلالها. مثل: بيانات البطاقات الإئتمانية، كلمات المرور....

4- ثغرة (XML External Entities (XXE))

تسمح هذه الثغرة للمهاجم بالوصول للبيانات والملفات الداخلية للموقع، ومسح المنافذ الداخلية، وتنفيذ الوصول عن بعد، وتعطيل الخدمة.

من خلال وجود كائنات XML قديمة أو غير معدّة بشكل صحيح في صفحة الويب وارتباطها بكائن خارجي.

تسمح هذه الثغرة للمهاجم بالوصول للبيانات والملفات الداخلية للموقع، ومسح المنافذ الداخلية، وتنفيذ الوصول عن بعد، وتعطيل الخدمة.

من خلال وجود كائنات XML قديمة أو غير معدّة بشكل صحيح في صفحة الويب وارتباطها بكائن خارجي.

5- تجاوز التحكم بالوصول (Broken Access control)

عند عدم وجود قيود على الوصول للشخص المصرح له فقط فإنه يمكن الوصول للبيانات الحساسة مثل حسابات وبيانات المستخدمين، وتعديل البيانات الحساسة، وغيرها.

قيود الوصول يحب أن تحدد من يجب أن يصل لهذه البيانات حسب احتياجه فقط.

عند عدم وجود قيود على الوصول للشخص المصرح له فقط فإنه يمكن الوصول للبيانات الحساسة مثل حسابات وبيانات المستخدمين، وتعديل البيانات الحساسة، وغيرها.

قيود الوصول يحب أن تحدد من يجب أن يصل لهذه البيانات حسب احتياجه فقط.

6- ضعف أعدادات الأمان (Security misconfigurations)

من الثغرات الأكثر شيوعاً حيث غالباً مايتم ترك الاعدادات الافتراضية لكثير من المكونات دون تغيير مثل اعدادات التخزين السحابي أو Http headers وكذلك اعدادات نظام التشغيل وجدران الحماية والً Framework والمكاتب البرمجية وغيرها.

من الثغرات الأكثر شيوعاً حيث غالباً مايتم ترك الاعدادات الافتراضية لكثير من المكونات دون تغيير مثل اعدادات التخزين السحابي أو Http headers وكذلك اعدادات نظام التشغيل وجدران الحماية والً Framework والمكاتب البرمجية وغيرها.

7- ثغرة (Cross Site Scripting (XSS))

عندما لايتم تدقيق مدخلات صفحة الويب أو API وفحصها يمكن للمهاجم استغلال مثل هذه الثغرة التي تمكنه من تنفيذ كود برمجي JavaScript أو HTML مما يمكنه في خطف الجلسة (session hijacking) أو الإضرار بالموقع أو اعادة توجيه زوار الموقع لموقع ضار.

عندما لايتم تدقيق مدخلات صفحة الويب أو API وفحصها يمكن للمهاجم استغلال مثل هذه الثغرة التي تمكنه من تنفيذ كود برمجي JavaScript أو HTML مما يمكنه في خطف الجلسة (session hijacking) أو الإضرار بالموقع أو اعادة توجيه زوار الموقع لموقع ضار.

8- ثغرة (Insecure Deserialization)

تسمح هذه الثغرة للمهاجم بتنفيذ الكود عن بعد مثل التحكم عن بعد وهجمات الحقن وذلك نتيجة للقدرة على ازالة التسلسل غير الآمن للأكواد البرمجية.

عملية الاستغلال هذه صعبة وليست سهلة ولكن يمكن تطوير أدواتها مستقبلاً.

تسمح هذه الثغرة للمهاجم بتنفيذ الكود عن بعد مثل التحكم عن بعد وهجمات الحقن وذلك نتيجة للقدرة على ازالة التسلسل غير الآمن للأكواد البرمجية.

عملية الاستغلال هذه صعبة وليست سهلة ولكن يمكن تطوير أدواتها مستقبلاً.

9- استخدام مكونات لثغرة معروفة:

مثل المكتبات والأطر المستخدمة لموقع الويب وكذلك نظام التشغيل ومكونات الواجهات ومكونات الخادم يجب الحرص على متابعة كل مكون وتحديثه لتفادي وجود مكون مصاب ويمكن المهاجم من استغلاله.

مثل المكتبات والأطر المستخدمة لموقع الويب وكذلك نظام التشغيل ومكونات الواجهات ومكونات الخادم يجب الحرص على متابعة كل مكون وتحديثه لتفادي وجود مكون مصاب ويمكن المهاجم من استغلاله.

10 ضعف المراقبة وعدم تسجيل الأحداث (Loging)

نعم ثغرة خارجة عن العادة ادرجتها #OWASP لكونها تشكل خطرا على بقية الأنظمة والبيانات. تسمح للمهاجم بتدمير واستغلال البيانات وتثبيت الهجوم.خصوصاً أن معدل الكشف عن الاختراقات هو 200 يوم وغالبا بواسطة اطراف خارجية وليس من المراقبة داخلياً!

نعم ثغرة خارجة عن العادة ادرجتها #OWASP لكونها تشكل خطرا على بقية الأنظمة والبيانات. تسمح للمهاجم بتدمير واستغلال البيانات وتثبيت الهجوم.خصوصاً أن معدل الكشف عن الاختراقات هو 200 يوم وغالبا بواسطة اطراف خارجية وليس من المراقبة داخلياً!

جاري تحميل الاقتراحات...