1⃣

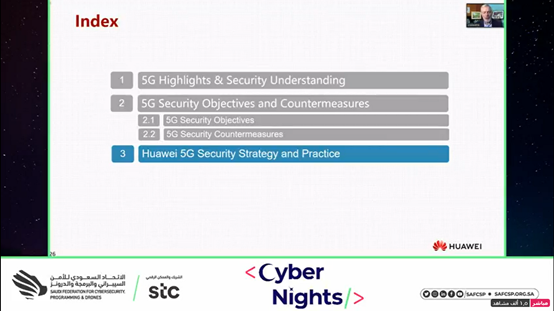

هذا الثريد عن أول محاضرات #سايبر_نايت #Cyber_Nights

برعاية الاتحاد السعودي للأمن السيبراني للبرمجة والدرونز

تحت عنوان: "5G Security"

وقدمها: Donald Purdy , CISO Huawei

@SAFCSP @andy_purdy

هذا الثريد عن أول محاضرات #سايبر_نايت #Cyber_Nights

برعاية الاتحاد السعودي للأمن السيبراني للبرمجة والدرونز

تحت عنوان: "5G Security"

وقدمها: Donald Purdy , CISO Huawei

@SAFCSP @andy_purdy

3⃣

هنا ألخص🖌️لكم أبرز ما جاء في هذه المحاضرة👇

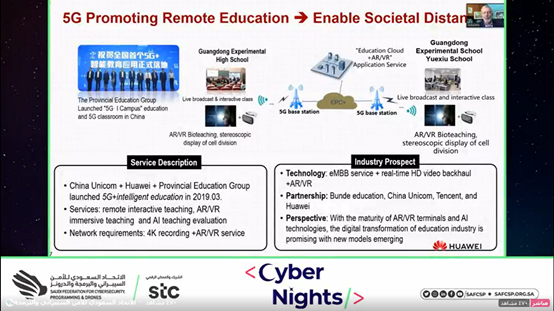

ساهم تفعيل الجيل الخامس 5G في الكثير من التطبيقات المتقدمة ومنها الخدمات الإنسانية:

1⃣ تقليل من تأثير جائحة كورونا بتطبيق التباعد الاجتماعي #Social_Distancing من خلال نجاح التعليم عن بعد في العالم وخاصة الدول التي فعلت خدمات👇

هنا ألخص🖌️لكم أبرز ما جاء في هذه المحاضرة👇

ساهم تفعيل الجيل الخامس 5G في الكثير من التطبيقات المتقدمة ومنها الخدمات الإنسانية:

1⃣ تقليل من تأثير جائحة كورونا بتطبيق التباعد الاجتماعي #Social_Distancing من خلال نجاح التعليم عن بعد في العالم وخاصة الدول التي فعلت خدمات👇

4⃣

الجيل الخامس 5G في بنيتها التحتية.

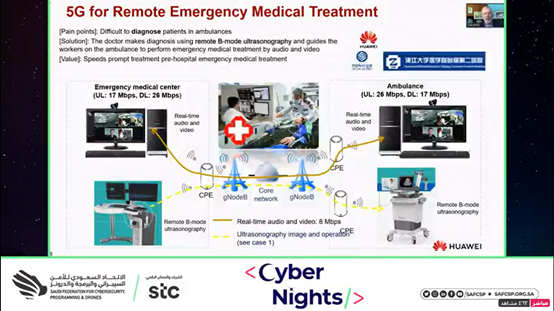

2⃣ربط الخدمات الطبية الطارئة مما ساهم في سرعة التعامل مع الحالات المرضية وتطوير الخدمات الصحية الرقمية للمستشفيات والمراكز الإسعافية.

#COVIDー19

الجيل الخامس 5G في بنيتها التحتية.

2⃣ربط الخدمات الطبية الطارئة مما ساهم في سرعة التعامل مع الحالات المرضية وتطوير الخدمات الصحية الرقمية للمستشفيات والمراكز الإسعافية.

#COVIDー19

5⃣

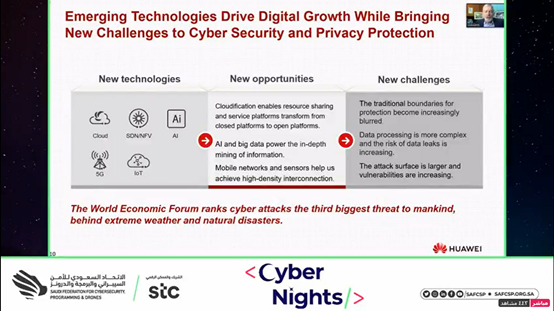

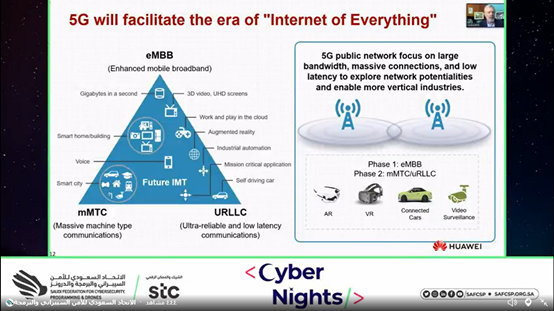

تقنية الجيل الخامس 5G تعتبر أهم وأحدث تقنيات الشبكات الخلوية ذات السرعات العالية في نقل البيانات وخاصة الأجهزة الذكية بل ساهمت في التحول الرقمي العالمي #Global_Digital_Transformation من خلال تفعيل التقنيات المتطورة مثل AI , 5G, #IoT, SDN/NFV , Cloud لكن هذا لم يمنع من وجود 👇

تقنية الجيل الخامس 5G تعتبر أهم وأحدث تقنيات الشبكات الخلوية ذات السرعات العالية في نقل البيانات وخاصة الأجهزة الذكية بل ساهمت في التحول الرقمي العالمي #Global_Digital_Transformation من خلال تفعيل التقنيات المتطورة مثل AI , 5G, #IoT, SDN/NFV , Cloud لكن هذا لم يمنع من وجود 👇

6⃣

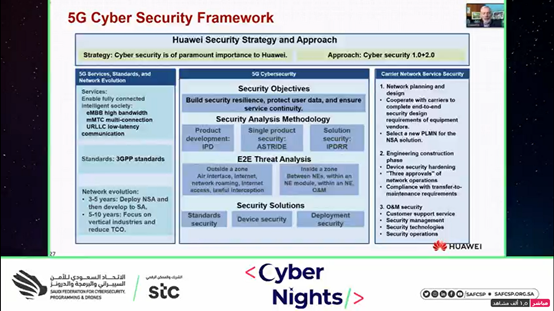

تحديات تواجه #الأمن_السيبراني تتمثل في:

◀️صعوبة معالجة البيانات وخطر تسربها #Data_Breach بسبب سهولة الوصول لها من طرق متعددة.

◀️كذلك من التحديات التي تواجه التقنيات المتطورة هو حماية الخصوصية للمستخدمين نتيجة صعوبة السيطرة على تدفق المعلومات من خلال القنوات الرقمية المتعددة.

تحديات تواجه #الأمن_السيبراني تتمثل في:

◀️صعوبة معالجة البيانات وخطر تسربها #Data_Breach بسبب سهولة الوصول لها من طرق متعددة.

◀️كذلك من التحديات التي تواجه التقنيات المتطورة هو حماية الخصوصية للمستخدمين نتيجة صعوبة السيطرة على تدفق المعلومات من خلال القنوات الرقمية المتعددة.

1⃣1⃣

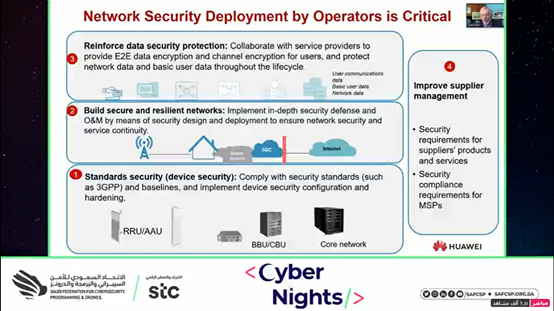

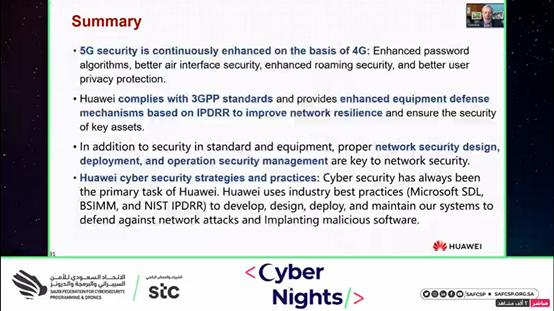

أخيراً تطبيق المعايير والمقاييس العالمية في جميع المراحل Develop – Design – Deploy – Maintain يضمن الحماية للشبكات من الهجمات ومن تعرضها للبرامج الضارة #Malicious Software.

هذا مني للمساهمة في إثراء المحتوى العربي في مجال أمن شبكات اتصالات الجيل الخامس 5G Security

#Security

أخيراً تطبيق المعايير والمقاييس العالمية في جميع المراحل Develop – Design – Deploy – Maintain يضمن الحماية للشبكات من الهجمات ومن تعرضها للبرامج الضارة #Malicious Software.

هذا مني للمساهمة في إثراء المحتوى العربي في مجال أمن شبكات اتصالات الجيل الخامس 5G Security

#Security

جاري تحميل الاقتراحات...