لمن وصل لهذه المرحلة و أراد باسورد السيرفر فهي 7fV!$6p*l@pY7q6d$F9U$5!HisTgrzh9

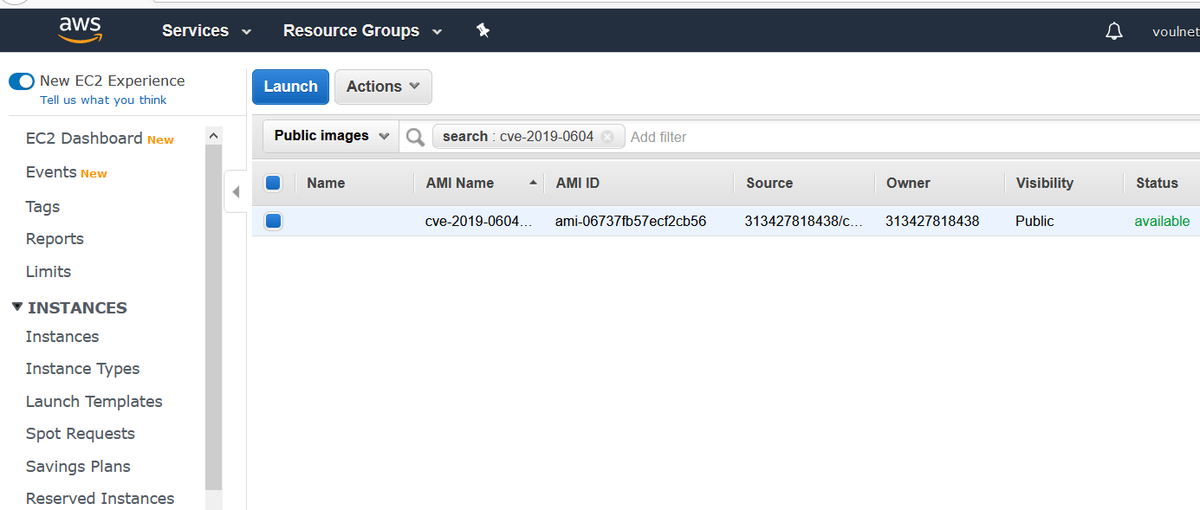

ولكن احذر من فتح الRDP على الانترنت، فقط افتحه علي الIP الخاص بك. بعدها انتظر قليلا ثم انسخ Public DNS name او الpublic IP وادخل عليه سيفتح معك صفحة سيرفر sharepoint المحتوي على ثغرة CVE-2019-0604

ولكن احذر من فتح الRDP على الانترنت، فقط افتحه علي الIP الخاص بك. بعدها انتظر قليلا ثم انسخ Public DNS name او الpublic IP وادخل عليه سيفتح معك صفحة سيرفر sharepoint المحتوي على ثغرة CVE-2019-0604

أيضا قم بتحميل Desharialize github.com لتشغيل الثغرة (تحتاج python و pip) و تعليمات التنزيل موجودة في الرابط.

إذا اردت متابعة خطوات الreverse engineering/decompiling يجب عليك تحميل dnSpy من: github.com

إذا اردت متابعة خطوات الreverse engineering/decompiling يجب عليك تحميل dnSpy من: github.com

بعد الانتهاء من التجربة: لا تنسى عمل Terminate لسيرفر امازون الذي شغلته لانه سيكلفك مبلغ لتشغيله! التكلفة المتوقعة لمدة المحاضرة لن تزيد عن نصف دولار غالبا، و لكن لا تنسى إطفائه وعمل terminate حتى لا تزيد تكلفته و انت ناسيه يعمل.

جاري تحميل الاقتراحات...