طبعا الترجمة ما تعتبر ترجمة فقط, راح ازيد شوي معلومات من عندي و بشوف ايش يطلع معي للنهاية

ثغرات Microsoft كثيرة جدا وطبعا ماراح اتكلم عنها كلها, بتكلم عن 3 منهم وتصنيفهم "خطير جدا" لانهم يسمحولك تكتب على الانظمة عن بعد Remote Code Execution

الثغرة الاولى: CVE-2019-0604

الثغرة موجودة في Microsoft Sharepoint لتبسيطه: هو تطبيق مشاركة ملفات على الشبكة, ببساطة اكبر هو مشغل ل web server بشكل او اخر

الثغرة موجودة في Microsoft Sharepoint لتبسيطه: هو تطبيق مشاركة ملفات على الشبكة, ببساطة اكبر هو مشغل ل web server بشكل او اخر

مكان وجود الثغرة في احد الدوال Function الموجودة في

/_Layouts/15/Picker.aspx

واسم الدالة

PickerDialogType();

/_Layouts/15/Picker.aspx

واسم الدالة

PickerDialogType();

سبب وجودها ان الدالة ما تتاكد من البيانات المدخلة من المستخدم, بالتالي المستخدم عنده تحكم على شيء يكتب في السيرفر ( وهنا يكمن الخطر⛔️)

لمختبرين الاختراق (وماهو الهدف هنا تحليل الثغرة بصفة هجومية بل العكس) موجود PoC (كود استغلال للثغرة)

من الرهيب : @Voulnet

هنا :github.com

وشرح لمفهوم الثغرة من الرهيبين : @HaboobSa

هنا : exploit-db.com

من الرهيب : @Voulnet

هنا :github.com

وشرح لمفهوم الثغرة من الرهيبين : @HaboobSa

هنا : exploit-db.com

الهدف هنا تحليل الثغرة لفرق الدفاع Soc,DFIR

اول ioc ( مؤشر للاختراق)

على مستوى الشبكة هو POST request علي الصفحة التالية

http://yoursite.xom/_layouts/15/Picker.aspx?PickerDialogType=__XXXXXXX

XXXX=كود الاستغلال

/15/ = ممكن تكون /14/ , /16/ حسب المبرمج و حجم المشروع

اول ioc ( مؤشر للاختراق)

على مستوى الشبكة هو POST request علي الصفحة التالية

http://yoursite.xom/_layouts/15/Picker.aspx?PickerDialogType=__XXXXXXX

XXXX=كود الاستغلال

/15/ = ممكن تكون /14/ , /16/ حسب المبرمج و حجم المشروع

ثاني ioc (مؤشر الاختراق) يكون على مستوى السيرفر

وهو انشاء process جديد باسم "w3wp.exe" هذا البروسس شبيه ل "cmd.exe"و لكنه خاص ب Sharepoint و IIS وهو اللي ينفذ كود الاستغلال و احيانا يكون له child process

"Powershell.exe" هذا يرجع لاسلوب المخترق و نواياه

اغلبهم يكتب webshell ;)

وهو انشاء process جديد باسم "w3wp.exe" هذا البروسس شبيه ل "cmd.exe"و لكنه خاص ب Sharepoint و IIS وهو اللي ينفذ كود الاستغلال و احيانا يكون له child process

"Powershell.exe" هذا يرجع لاسلوب المخترق و نواياه

اغلبهم يكتب webshell ;)

الثغرة الثانية: CVE-2020-0688 تصيب Microsoft Exchange

وهو mail سيرفر, ما بفصل فيه كثير و الثغرة ايضا تعتبر بسيطة و غبية نوعا ما !

وهو mail سيرفر, ما بفصل فيه كثير و الثغرة ايضا تعتبر بسيطة و غبية نوعا ما !

غباء و بساطة الثغرة انه فيه مفتاح ثابت في جميع انظمة Exchange منذ صدوره , الثغرة تصنف Critical (خطيرة جدا رغم بساطتها) لكن تحتاج منك اسم مستخدم و كلمة سر, مهما كانت صلاحيات المستخدم

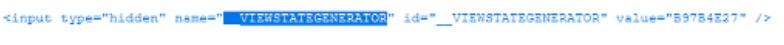

الثغرة تحتاج 4 متطلبات

1- validationkey

2- validationalg

3- generator

4- viewstateuserkey

الخطأ من Microsoft انه اول اثنين دائما ثابتين و قيمهم كالتالي:

1- validationkey

2- validationalg

3- generator

4- viewstateuserkey

الخطأ من Microsoft انه اول اثنين دائما ثابتين و قيمهم كالتالي:

validationkey = CB2721ABDAF8E9DC516D621D8B8BF13A2C9E8689A25303BF

validationalg = SHA1

و القيمتين الباقية ما يحتاج تكون خطير عشان تعرفهم ( بعد ما تسجل دخول ب اي مستخدم غير مهمة صلاحياته) كل اللي تحتاجه متصفح يدعم development tool ( ادوات المطورين) مثل chrome, firefox ..الخ

validationalg = SHA1

و القيمتين الباقية ما يحتاج تكون خطير عشان تعرفهم ( بعد ما تسجل دخول ب اي مستخدم غير مهمة صلاحياته) كل اللي تحتاجه متصفح يدعم development tool ( ادوات المطورين) مثل chrome, firefox ..الخ

طبعا لفرق الدفاع, الدفاع عنها صعب من ناحية الشبكة لنه حتى المتصفح العادي بيدخل هذي الصفحات و بيستخدم نفس الدوال

لكن على مستوى الاجهزة ممكن عن طريق Eventlogs ابحث عن ID=4 في sysmon Application log

وايضا كما ذكرت سابقا process "w3wp.exe"

لكن على مستوى الاجهزة ممكن عن طريق Eventlogs ابحث عن ID=4 في sysmon Application log

وايضا كما ذكرت سابقا process "w3wp.exe"

الثغرة الثالثة (وهي اخطرهم): CVE-2020-0796

سبب الخطر انها تستهدف port 445 smb و قابلة للانتشار داخل الشبكات كالحشرات? ,من نفس عائلة EternalBlue وهي الثغرة المستخدمة في WannaCry الساحق

سبب الخطر انها تستهدف port 445 smb و قابلة للانتشار داخل الشبكات كالحشرات? ,من نفس عائلة EternalBlue وهي الثغرة المستخدمة في WannaCry الساحق

الثغرو موجودة في دالة RtlDecompressBufferEx2 اللي تاخذ قيمة

OriginalCompressedSegmentSize من الهيدر

و Offset/Length

و تكون الحسبة كالتالي

buffer = OriginalCompressedSegmentSize + Offset/Length

OriginalCompressedSegmentSize من الهيدر

و Offset/Length

و تكون الحسبة كالتالي

buffer = OriginalCompressedSegmentSize + Offset/Length

بالتالي اذا حددت حجم ال OriginalCompressedSegmentSize

= 4294967295 واللي تساوي "-1" بتحدد حجم buffer صغير و بالتالي تستطيع الكتابة على EIP

بلبلبلبلبلبلب معقدة

= 4294967295 واللي تساوي "-1" بتحدد حجم buffer صغير و بالتالي تستطيع الكتابة على EIP

بلبلبلبلبلبلب معقدة

لكن اعتقادي الشخصي كتابة كود استغلال بيكون صعب جدا بسبب على انظمة Microsoft الجديدة مثل:

1-Windows 10

2-Windows server 16

3-Windows server 2019

و السبب ASLR واهو ان الكود اللي تكتبه في الbuffer ما بتعرف عنوانه في الميموري

1-Windows 10

2-Windows server 16

3-Windows server 2019

و السبب ASLR واهو ان الكود اللي تكتبه في الbuffer ما بتعرف عنوانه في الميموري

ان اصبت فمن الله , وان اخطأت فمن نفسي و الشيطان

المراجع للاستزادة:

1-mcafee.com

2-thezdi.com

3-thezdi.com

انتهى

المراجع للاستزادة:

1-mcafee.com

2-thezdi.com

3-thezdi.com

انتهى

جاري تحميل الاقتراحات...