#كورونا COVID-19

وخريطة التهديدات - تحليل لتهديدات البرمجيات الخبيثة

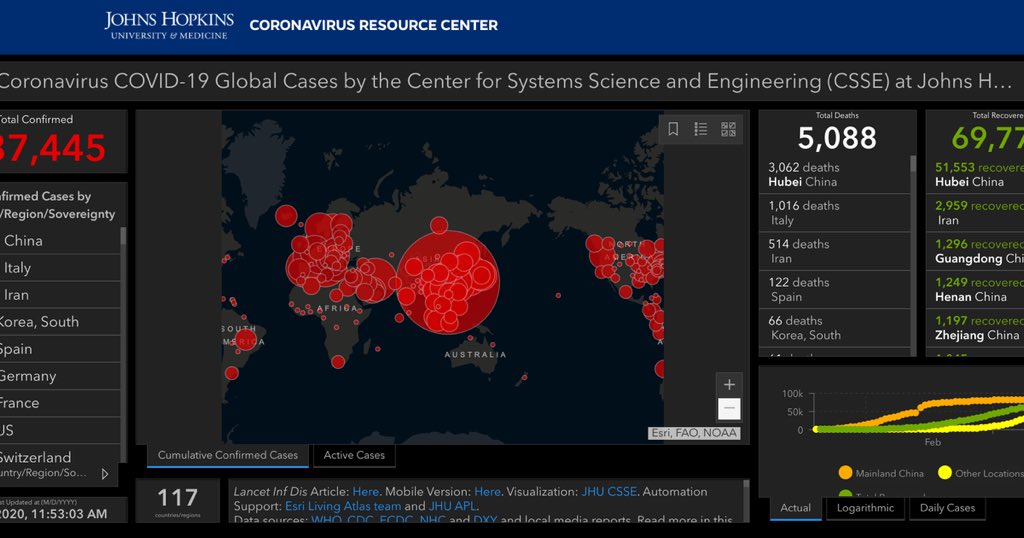

مع تفشي العالم بوباء فيروس كورونا بشكل تدريجي وآثاره الذعر الكامل ومع بدء الحكومات في تكثيف جهودها لمكافحة الفيروس وحماية مواطنيها .

وخريطة التهديدات - تحليل لتهديدات البرمجيات الخبيثة

مع تفشي العالم بوباء فيروس كورونا بشكل تدريجي وآثاره الذعر الكامل ومع بدء الحكومات في تكثيف جهودها لمكافحة الفيروس وحماية مواطنيها .

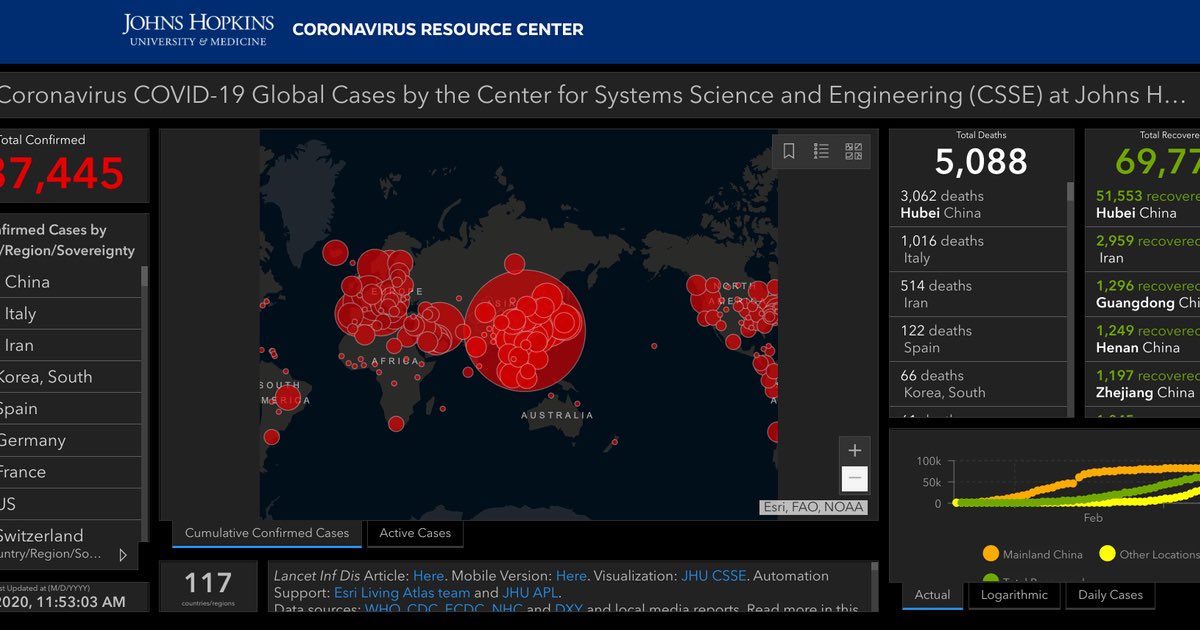

تجد وكالات الأنباء العالمية نفسها تتسابق للإجابة على طلب الجمهور للحصول على معلومات دقيقة حول كورونا الجديدة ذات الصلة العدوى والوفيات وانتقال العدوى إلخ ...

يخلق هذا الطلب ثغرة استفاد منها المخترقون بسرعة من خلال نشر البرمجيات الخبيثة المتخفية على أنها "خريطة فيروسات كورونا ??♂️

يخلق هذا الطلب ثغرة استفاد منها المخترقون بسرعة من خلال نشر البرمجيات الخبيثة المتخفية على أنها "خريطة فيروسات كورونا ??♂️

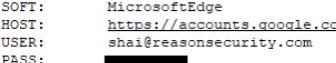

اكتشف الباحثون في الأمن السيبراني هذا البرنامج الضار الذي قام بتسلح تطبيقات خرائط فيروسات التاجي من أجل سرقة بيانات الاعتماد مثل أسماء المستخدمين وكلمات المرور وأرقام بطاقات الائتمان وغيرها من المعلومات الحساسة المخزنة في متصفح المستخدمين .

يمكن للمهاجمين استخدام هذه المعلومات في العديد من العمليات الأخرى أيضًا ، مثل بيعها على شبكة الإنترنت المظلمه أو الوصول للحسابات المصرفية أو وسائل التواصل الاجتماعي .

تقوم البرامج الضارة الجديدة بتنشيط سلالة من البرامج الضارة المعروفة باسم AZORult. AZORult هو سرقة معلومات واكتشف لأول مرة في عام 2016 .

يتم استخدامه لسرقة محفوظات الاستعراض وملفات تعريف الارتباط ومعرفات كلمات المرور والعملات المشفرة والمزيد ...

يتم استخدامه لسرقة محفوظات الاستعراض وملفات تعريف الارتباط ومعرفات كلمات المرور والعملات المشفرة والمزيد ...

يمكنه أيضًا تنزيل برامج ضارة إضافية على الأجهزة المصابة

يتم بيع AZORult بشكل شائع في بعض المواقع الروسية بغرض جمع البيانات الحساسة من جهاز كمبيوتر مصاب

هناك أيضًا متغير من AZORult يقوم بإنشاء حساب مسؤول جديد مخفي على الجهاز المصاب للسماح باتصالات بروتوكول سطح المكتب البعيد RDP

يتم بيع AZORult بشكل شائع في بعض المواقع الروسية بغرض جمع البيانات الحساسة من جهاز كمبيوتر مصاب

هناك أيضًا متغير من AZORult يقوم بإنشاء حساب مسؤول جديد مخفي على الجهاز المصاب للسماح باتصالات بروتوكول سطح المكتب البعيد RDP

وللمعلوميه اعزائي تحتوي البرامج الضارة على واجهة مستخدم رسومية تبدو جيدة جدًا ومقنعة ? عند تشغيل البرامج الضارة تحمّل نافذة واجهة المستخدم الرسومية المعلومات التي تجمع من الويب .

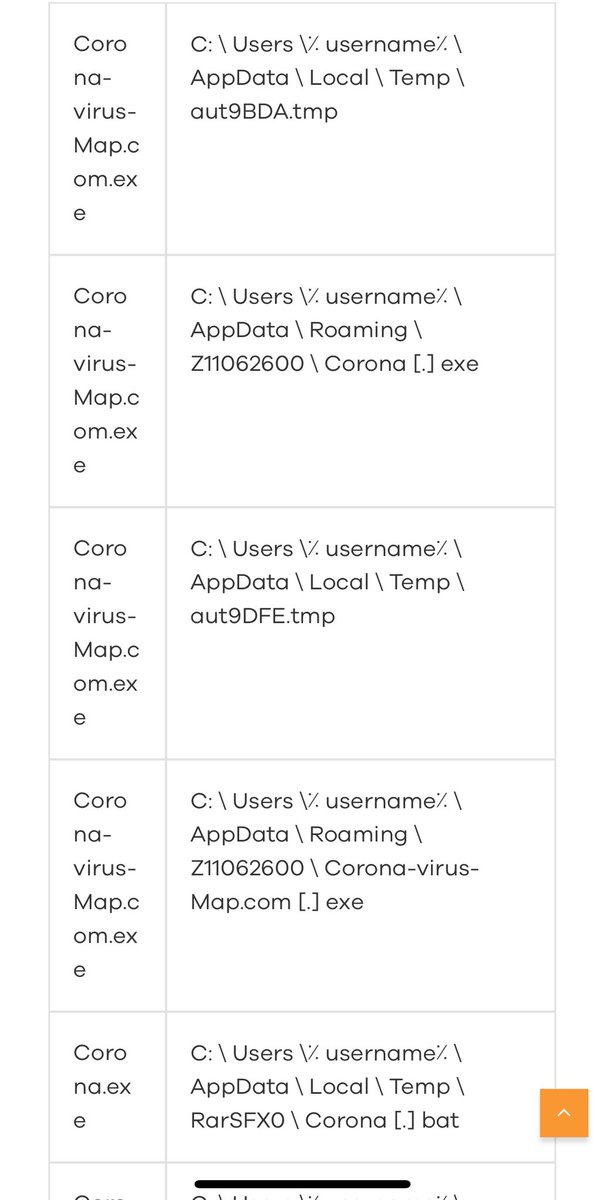

تحليل

اسم الملف Corona-virus-Map.com.exe

حجم الملف 3.26 MB (3421696 بايت)

نوع الملف Win32 EXE

رصد بتاريخ 2020-03-02 16:50:25

virustotal.com

اسم الملف Corona-virus-Map.com.exe

حجم الملف 3.26 MB (3421696 بايت)

نوع الملف Win32 EXE

رصد بتاريخ 2020-03-02 16:50:25

virustotal.com

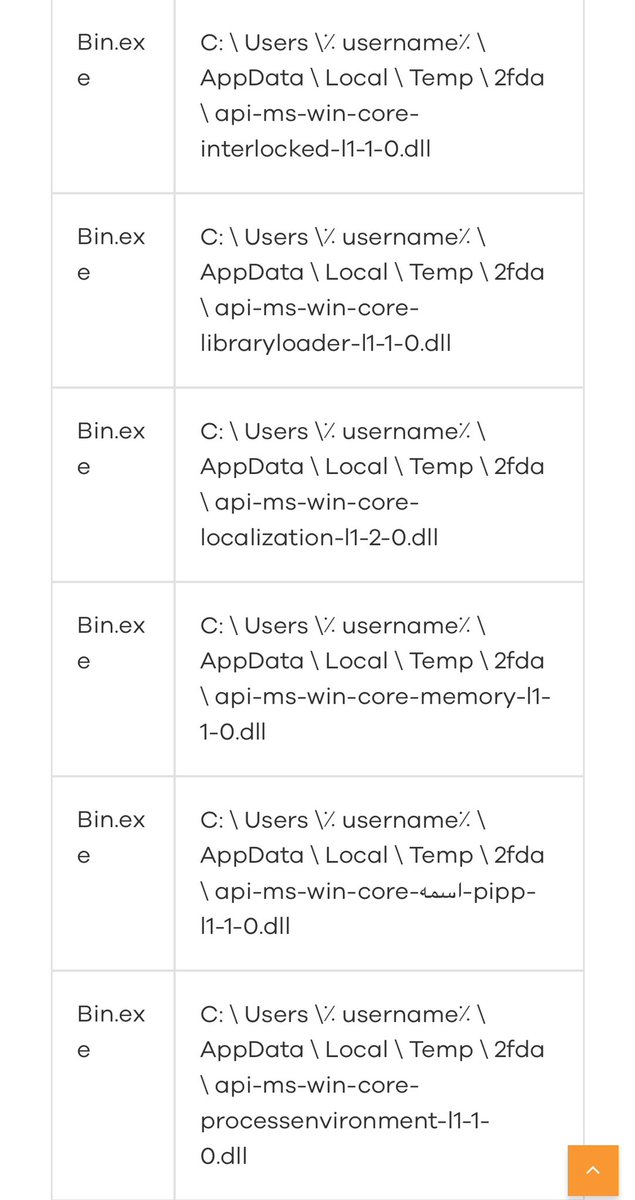

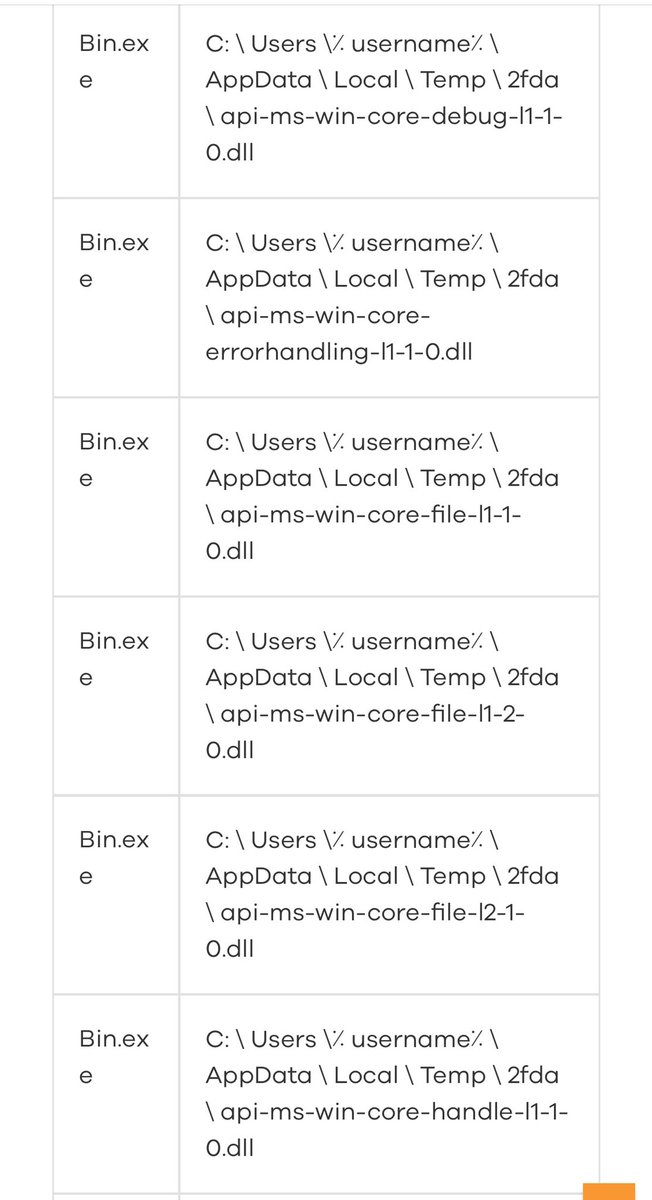

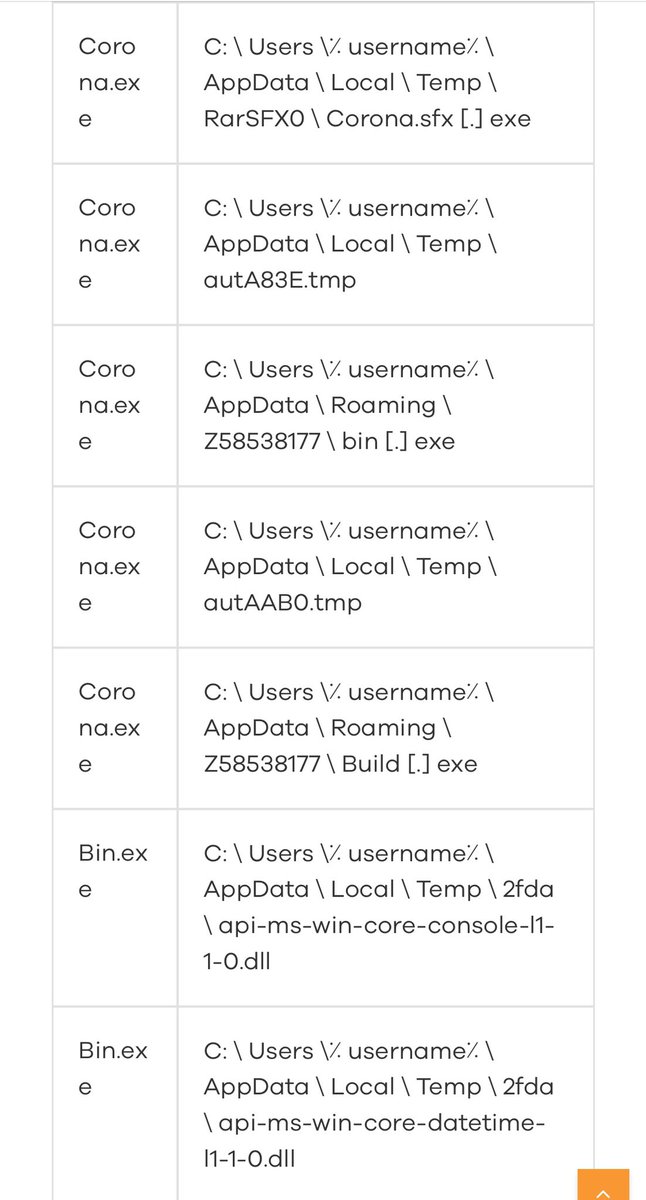

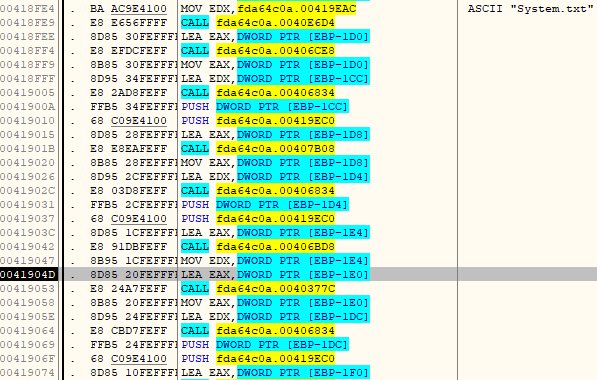

تستخدم البرامج الضارة عدة طبقات من التعبئة بالإضافة إلى تقنية معالجة فرعية فرعية لجعل البحث أكثر صعوبة وتتعلق بأسرة البرامج الضارة "AZORult"للتأكد من استمرار البرامج الضارة واستمرار تشغيلها فإنها تستخدم "برنامج جدولة المهام" ??♂️

ولذلك عزيزي وطالما ظل التهديد من الفيروس كورونا باقًا حفظنا الله منه ??

فسيظل خطر المتسللين باق للاستغلال

والحذر من فتح أي روابط أو مرفقات للايميل مجهوله المصدر مع الحفاظ على تحديث نظامك وبرامج مكافحه الفيروسات .

وبالتوفيق ...

فسيظل خطر المتسللين باق للاستغلال

والحذر من فتح أي روابط أو مرفقات للايميل مجهوله المصدر مع الحفاظ على تحديث نظامك وبرامج مكافحه الفيروسات .

وبالتوفيق ...

جاري تحميل الاقتراحات...