تسمع دائما عن المصادر المفتوحة وأهميتها.. ولكن ماذا عن مشاركة البرمجيات الخبيثة كمصادر مفتوحة قابلة للتطور؟ أبرز مثال هو Mirai Botnet العدود للدود للأجهزة المتصلة بالإنترنت وخصوصا في سياق #انترنت_الاشياء. فيما يلي سلسلة عن هذا الموضوع وعن تطور هذا البرنامج الخبيث كمصدر مفتوح.

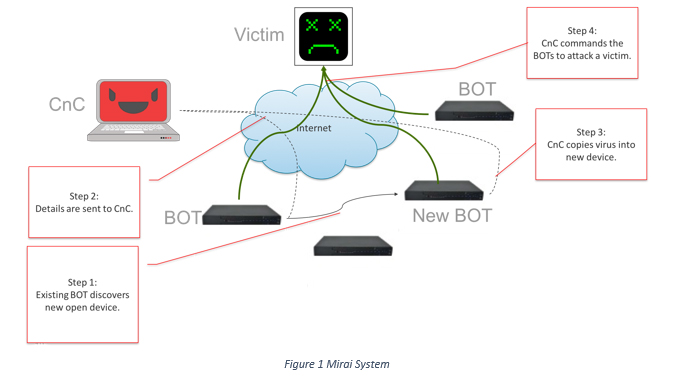

أولا: Mirai Botnet هو برنامج خبيث يستهدف الراوترات والأجهزة وكل ما هو متصل بالإنترنت وخصوصا تلك التي تعمل بأنظمة لينكس. يعمل هذا البرنامج الخبيث مثل عمل العدوى بحيث تسخير هذه الأجهزة المخترقة وتحويلها إلى ما يعرف بـ Bot يتم التحكم بها عن بعد وتقوم هي بدورها بنقل العدوى لغيرها.

أول اكتشاف لهذا البرنامج الخبيث هو في عام ٢٠١٦ عندما اكتشفته مجموعة بحثية غير ربحية و معنية بالبرامج الخبيثة تدعى MalwareMustDie ورابط موقعهم هو malwaremustdie.org . يرافق هذا العام انتشار تصاعد أكبر لوتيرة انتشار الأجهزة الذكية والمتصلة بالإنترنت. (يتبع)

هذا الجيش المصاب من الأجهزة يقوم بدوره بالبحث عن اجهزه أخرى ضعيفة الحماية .. وهكذا دواليك.. ولذلك يمكن استخدام هذا البرنامج الخبيث لأغراض تخريبية مثل ما يعرف بـ Distributed Denial-of-Service (DDoS) attack.

هذا البرنامج الخبيث Mirai Botnet عند اصابته لجهاز ما, يتربع في الميموري ويعيش فيه , ولذلك هو يمسح نفسه من التخزين الدائم للجهاز .. ومن هنا فهو عند اعادة التشغيل يختفي اثره ولكن سرعان ما سيأتي خصوصا اذا لم يتم تغيير كلمة المرور للجهاز.

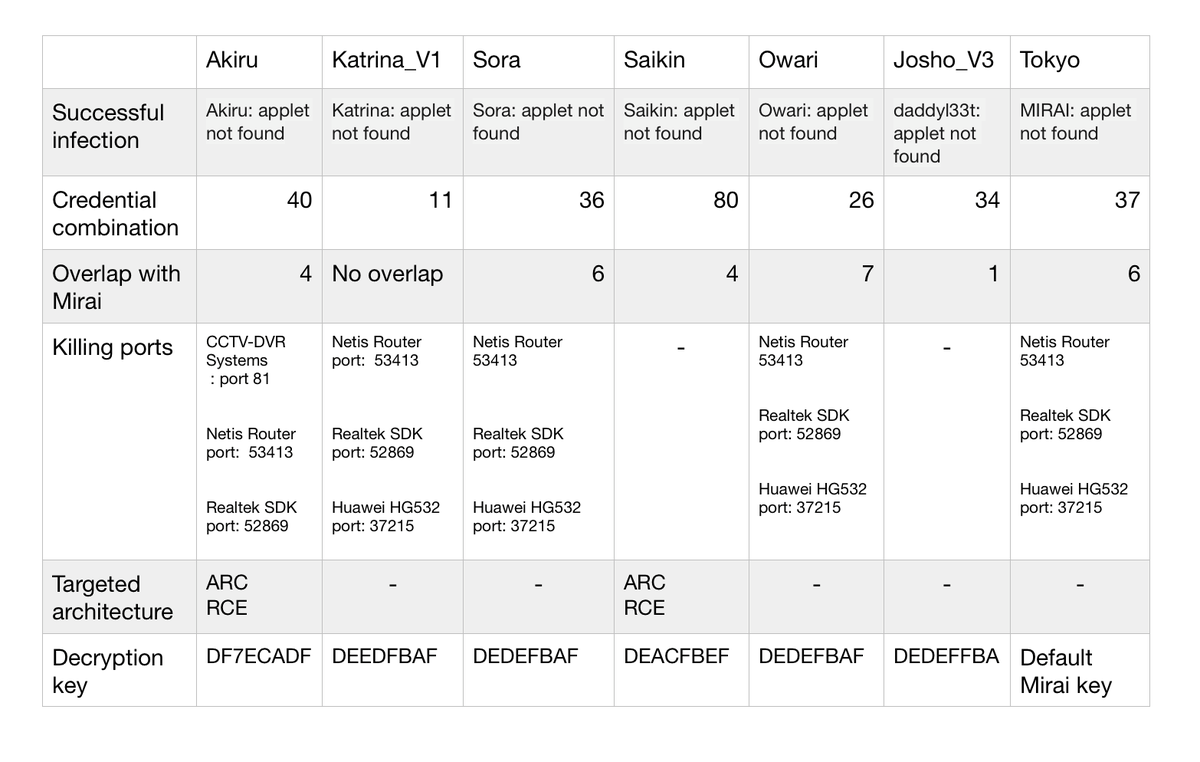

منذ أن تم نشر هذا البرنامج الخبيث كمصدر مفتوح على القيت هب في اوخر عام ٢٠١٦, يقال ان النشر من أجل اغراض بحثية ولدراسة المشاكل الأمنية في #انترنت_الأشياء .. ولكن مع ذلك تم استغلاله وتطويره من قبل مخربين اخرين والبناء عليه وتطويره ليصبح ذو قدرات اكبر. (يتبع)

github.com

github.com

netscout.com

في هذا الرابط تجد انواع اخرى ايضا مبنية على الكود الأصلي لـ Mirai بقدرات تخريبية متقدمة تستهدف بروتوكولات معروفة. والسؤال يبقى؟ هل نشر كود البرنامج الخبيث كمصدر مفتوح يجعله مشابها للفايروسات البايولوجية؟ ام يمكن الابحاث العلمية من محاربته؟ ماهو رأيك؟

في هذا الرابط تجد انواع اخرى ايضا مبنية على الكود الأصلي لـ Mirai بقدرات تخريبية متقدمة تستهدف بروتوكولات معروفة. والسؤال يبقى؟ هل نشر كود البرنامج الخبيث كمصدر مفتوح يجعله مشابها للفايروسات البايولوجية؟ ام يمكن الابحاث العلمية من محاربته؟ ماهو رأيك؟

جاري تحميل الاقتراحات...