أسلوب حديث لهجمات ال Data exfiltration قد يتم استغلاله في برمجيات خبيثة مستقبلا. من خلال بحثي البسيط لم أحصل على أي تقرير يتحدث عن استخدامها من قبل فيروس معيّن (اللي يعرف فيروس يستخدمها يشاركني). و بذلك قررت تطوير PoC بسيط يشرح عملها.

لكن ماذا لو مررنا الـ DNS tunnel تحت خدمات DNS over HTTPS؟ بذلك نحقق الآتي:

1- تحقيق تشفير الـ DNS عن طريق تمريره تحت HTTPS

2- لا يقوم الـ DNS server الخاص بشبكتك بارسال طلبات الـ DNS الخبيثه و إنما يتم القيام بها عن طريق مزود خدمة ال DNS over HTTPS. و بذلك تصعب إمكانية اكتشافها

1- تحقيق تشفير الـ DNS عن طريق تمريره تحت HTTPS

2- لا يقوم الـ DNS server الخاص بشبكتك بارسال طلبات الـ DNS الخبيثه و إنما يتم القيام بها عن طريق مزود خدمة ال DNS over HTTPS. و بذلك تصعب إمكانية اكتشافها

3- موفرين خدمات ال DNS over HTTPS مقدمة من جهاز موثوقة وقت يفوت على بعض الجهات حجب هذي الخدمات. لا أعلم إن تم استغلال هذي الطريقة من قبل لكن عملت الآتي لتجربتها.. و لنسميها

DNS tunneling over HTTPS

DNS tunneling over HTTPS

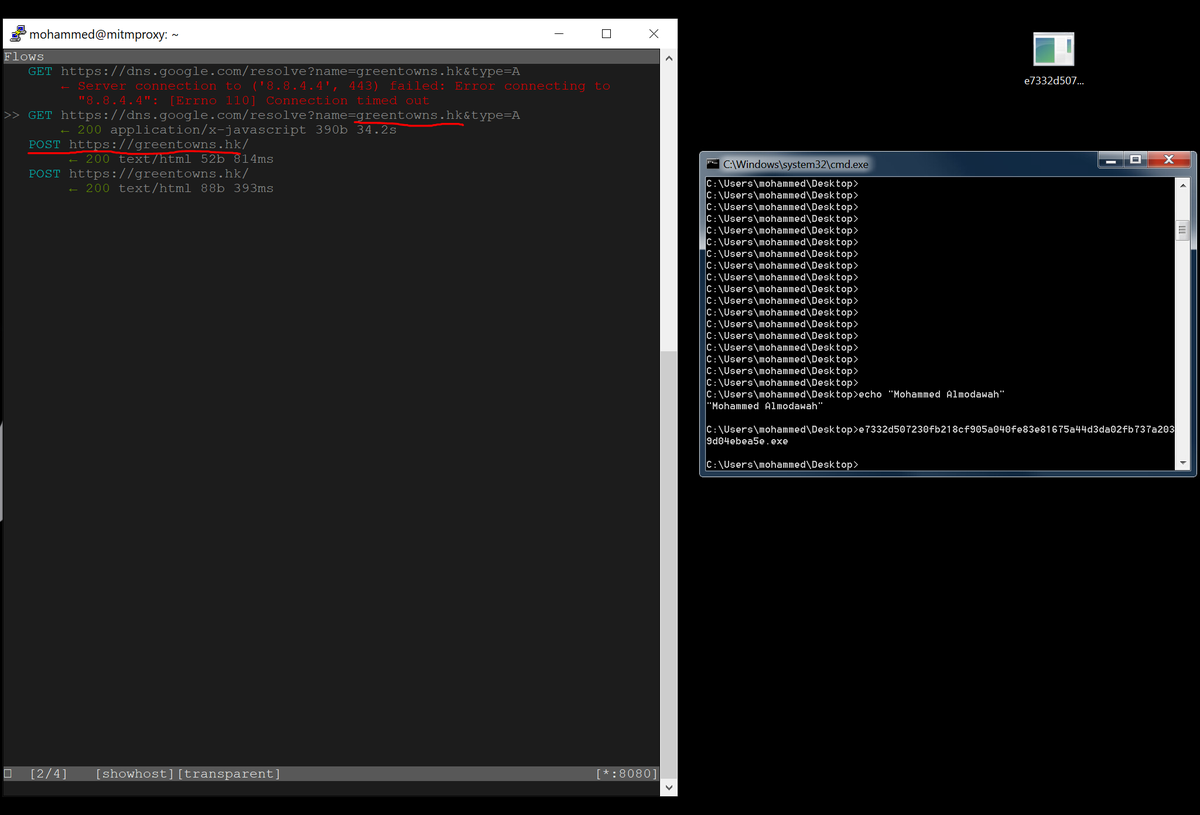

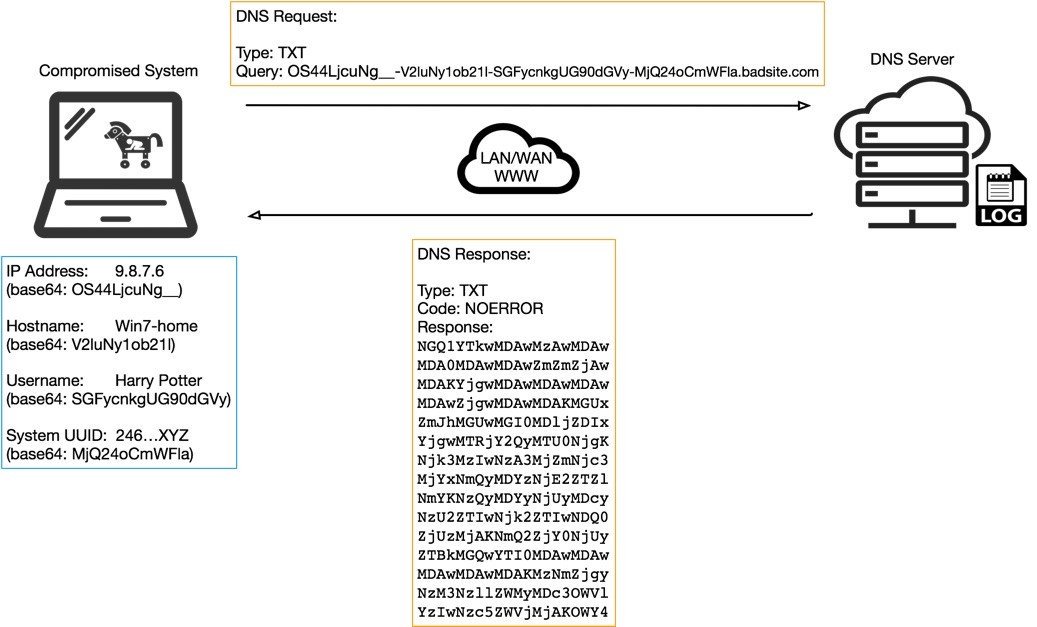

بعد ذلك قمت باستغلال خدمة dns.google لتهريب رسائل معيّنة و التقاطها بال name server الخاص بي. العملية مشفرة تحت HTTPS. في اليمين يظهر استخدامي للخدمة لارسال طلبات DNS من Google. و في اليسار يظهر استقبالي لهذي الطلبات من Google و تحتوي على البيانات المراد تهريبها.

أوصي بحجب خدمات ال DNS over HTTPS للجهات التي لا تملك حاجة فيها قبل أن يتم استغلالها بكثرة من البرمجيات الخبيثة. و هذا رابط يحتوي على قائمة من خدمات ال DNS over HTTPS

github.com

github.com

@ZRFAL اثبات. لاحظ يتم استخدام DoH فقط في استيراد ال IP الخاص بال C2 server

جاري تحميل الاقتراحات...

![قمت بحجز domain باسم dnstestoh[.]com و أضفت سجلات الـ NS أدناه و ربطتها بالـ IP الخاص بالانترنت المن...](https://pbs.twimg.com/media/EI_0g3vWoAEvPeb.png)

![قمت بحجز domain باسم dnstestoh[.]com و أضفت سجلات الـ NS أدناه و ربطتها بالـ IP الخاص بالانترنت المن...](https://pbs.twimg.com/media/EI_0g3yXYAEyCnI.png)