٢- اداة EYE: تقوم بمسح وتغطيه تحركات المهاجم داخل الشبكة وهي مخصصة لمسح RDP بشكل مخصص.

٩/٦

٩/٦

٣- اداة Gon:مخصصة لعملية فحص المنافذ وأخذ صورة لسطح المكتب ورفع وتنزيل الملفات. والتحكم والسيطرة بشكل كامل.

٩/٧

٩/٧

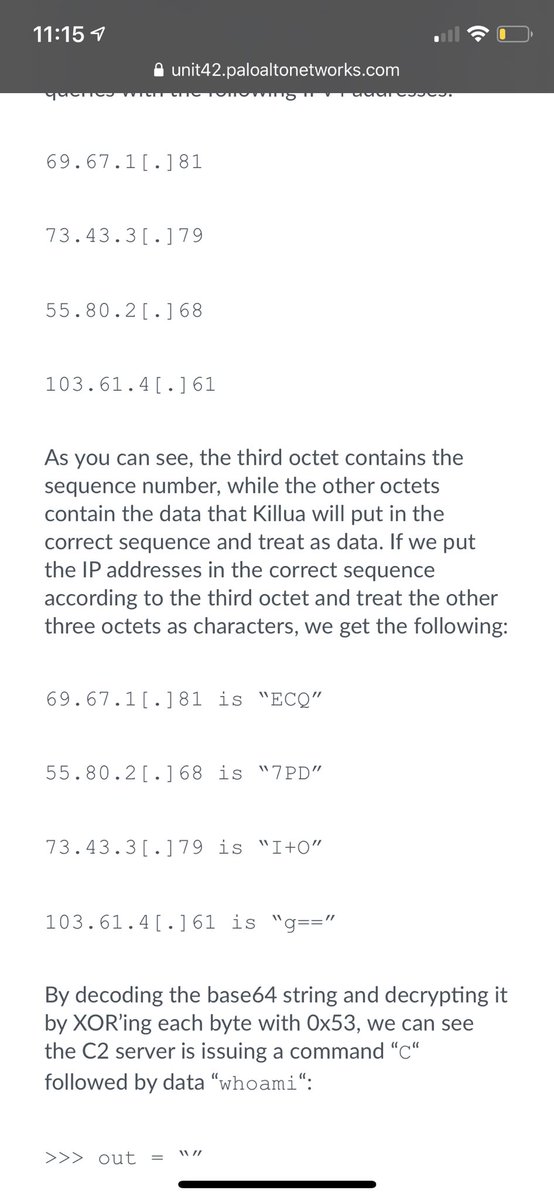

تستطيع الحصول على تقرير كامل: unit42.paloaltonetworks.com

٩/٩

٩/٩

جاري تحميل الاقتراحات...