لكثرة الطلب والاستفسار عن #الامن_السيبراني أعدكم بإنشاء سلسلة حول هذا المجال، بناء على تجربتي الدراسية في معمل Cyber Security من عام ٢٠١٣ وحتى ٢٠١٨ أيضآ أعِدكم بتقديم دورات/ورش عمل تركز على أهم مافي هذا المجال بمايوافق رؤية المملكة ٢٠٣٠.

لماذا نتعلم #الامن_السيبراني

إن الأمر الملكي القاضي بإنشاء

(الهيئة الوطنية للأمن السيبراني)وارتباطها بخادم الحرمين الشريفين هي خطوة رائدة للمحافظة على أمن المجتمع السعودي واستقراره، وتأمين سلامة عمل قطاعات الدولة المختلفة من أي اختراقات قد تحدث،

وهذه أهمية لهذا المجال بحد ذاته.

إن الأمر الملكي القاضي بإنشاء

(الهيئة الوطنية للأمن السيبراني)وارتباطها بخادم الحرمين الشريفين هي خطوة رائدة للمحافظة على أمن المجتمع السعودي واستقراره، وتأمين سلامة عمل قطاعات الدولة المختلفة من أي اختراقات قد تحدث،

وهذه أهمية لهذا المجال بحد ذاته.

في #الامن_السيبراني نستخدم مصطلح السيبراني، لفظ سايبر (Cyber) كلمة لاتينية معناها «الفضاء المعلوماتي» وهو تعبير شامل عن العالم الافتراضي الذي يحوي كل ما يتعلق بتقنية المعلومات والحاسب، والترابط فيما بينها من خلال الشبكات والاتصالات والانترنت والسحابة الإلكترونية من كل الجوانب?

لتعلم #الامن_السيبراني تحتاج معرفة،

أساسيات الشبكات

إجادة أوامر لينكس

برامج محاكاة الشبكات

تعلم تفكير المهاجم attacker حتى تعرف أن تقوم بالحمايه والدفاع

الإطلاع المستمر لآخر ماتوصلت له التكنولوجيا؛

تعلم مجال البيانات الضخمة #BigData والتي ترتبط بالامن السيبراني

سأرفق روابط مساعده

أساسيات الشبكات

إجادة أوامر لينكس

برامج محاكاة الشبكات

تعلم تفكير المهاجم attacker حتى تعرف أن تقوم بالحمايه والدفاع

الإطلاع المستمر لآخر ماتوصلت له التكنولوجيا؛

تعلم مجال البيانات الضخمة #BigData والتي ترتبط بالامن السيبراني

سأرفق روابط مساعده

أيضآ تحتاج العديد من المهارات وسأركز فقط على الأساسيات حتى تتعلم بكل سهوله ويسر، المهتم في مجال #الامن_السيبراني يجب أن يكون مطلع على كل جديد ومستحدث فى هذا المجال من أخبار الأمن الالكترونى وأخر أخبار الثغرات، وهذا لن يتم إلا عن طريق تعلم اللغه الانجليزية)

طوّر لغتك الانجليزية?

طوّر لغتك الانجليزية?

لتحميل كالي لينكس Kali Linux ومعرفة أساسيات مهمة كثيرة?

أنصح بهذه القناة على اليوتيوب

شرح مبسط ومناسب للتطبيق

مرفق الرابط✨?

youtube.com

أنصح بهذه القناة على اليوتيوب

شرح مبسط ومناسب للتطبيق

مرفق الرابط✨?

youtube.com

كتاب أساسيات التعامل مع نظام لينكس (ابنتو) باللغة العربية، ينصح به في تعلم أساسيات مهمة في #الامن_السيبراني

يشرح الكتاب الاساسيات للمبتدئين والمتوسطين في التعامل مع نظام لينكس من البداية خطوة خطوة .الكتاب يحتوي على شروحات مصورة ومختصره مفيده✨

download-internet-pdf-ebooks.com

يشرح الكتاب الاساسيات للمبتدئين والمتوسطين في التعامل مع نظام لينكس من البداية خطوة خطوة .الكتاب يحتوي على شروحات مصورة ومختصره مفيده✨

download-internet-pdf-ebooks.com

كتاب Tribe of Hackers فيه خلاصة خبرات الكثير من المخترقين الاخلاقيين وخبراء #امن_المعلومات #الامن_السيبراني

الكتاب باللغة الإنجليزية ويحوي نصائح أكثر من ٧٠ مخترق حول العالم

النسخة الالكترونية مجانية

b-ok.org

الكتاب باللغة الإنجليزية ويحوي نصائح أكثر من ٧٠ مخترق حول العالم

النسخة الالكترونية مجانية

b-ok.org

اهم المهارات في مجال #الامن_السيبراني

مهارات مبتدئةومتوسطة؛

Intrusion detection

Malware analysis and reversing

Programming know-how

Thinking like a black hat

مهارات متقدمة ومحترفة؛

Risk analysis & mitigation

Cloud Computing Security

Security analysis

طوّر من نفسك خطوة بخطوة

مهارات مبتدئةومتوسطة؛

Intrusion detection

Malware analysis and reversing

Programming know-how

Thinking like a black hat

مهارات متقدمة ومحترفة؛

Risk analysis & mitigation

Cloud Computing Security

Security analysis

طوّر من نفسك خطوة بخطوة

للمبتدئين كورس مبسّط باللغة الانجليزية لفهم أساسيات CyberSecurity #الامن_السيبراني

سجّل ويتم ارسال كل يومين تقريبا درس جديد لإيميلك؛ فرصة أيضآ لتعلم المصطلحات باللغة الانجليزية لمن هم بحاجة في تطوير لغتهم✨?

cybersecuritycourse.co

سجّل ويتم ارسال كل يومين تقريبا درس جديد لإيميلك؛ فرصة أيضآ لتعلم المصطلحات باللغة الانجليزية لمن هم بحاجة في تطوير لغتهم✨?

cybersecuritycourse.co

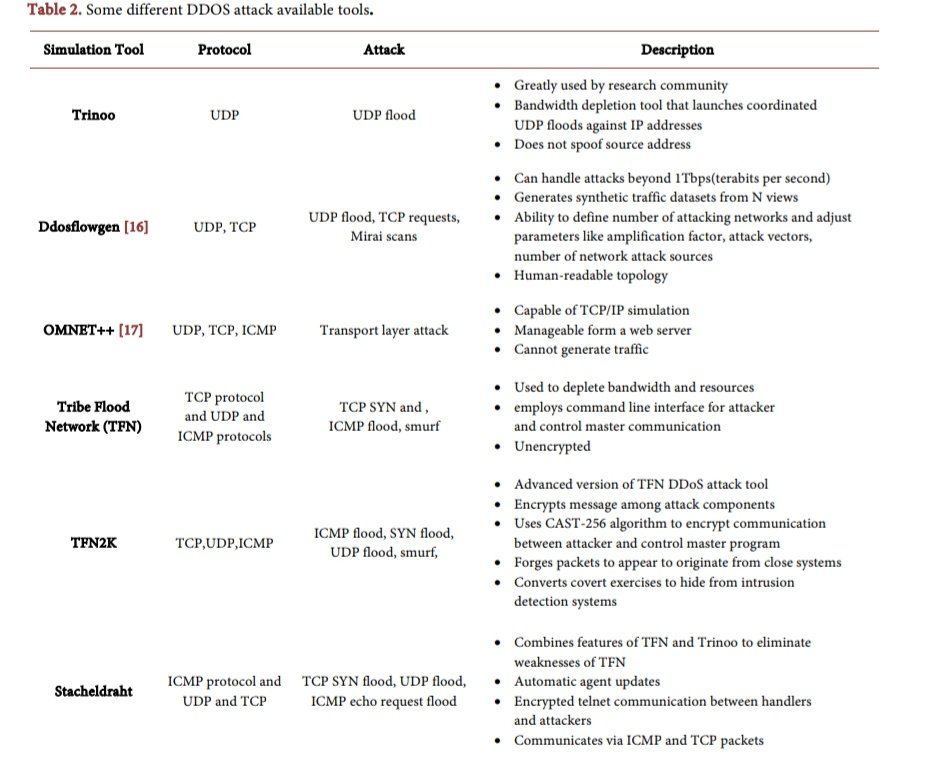

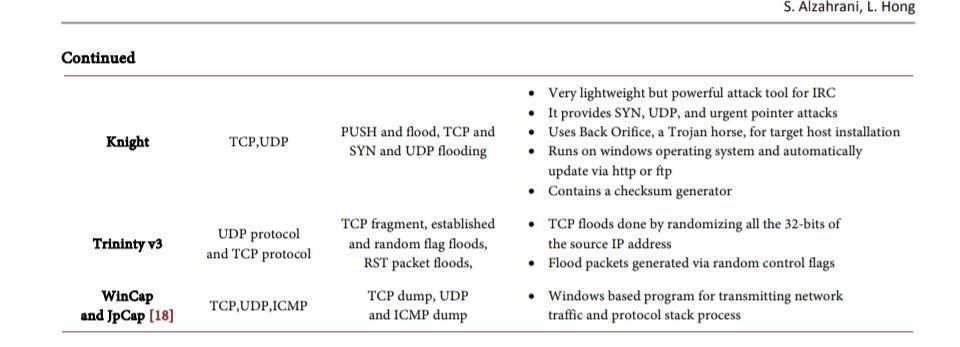

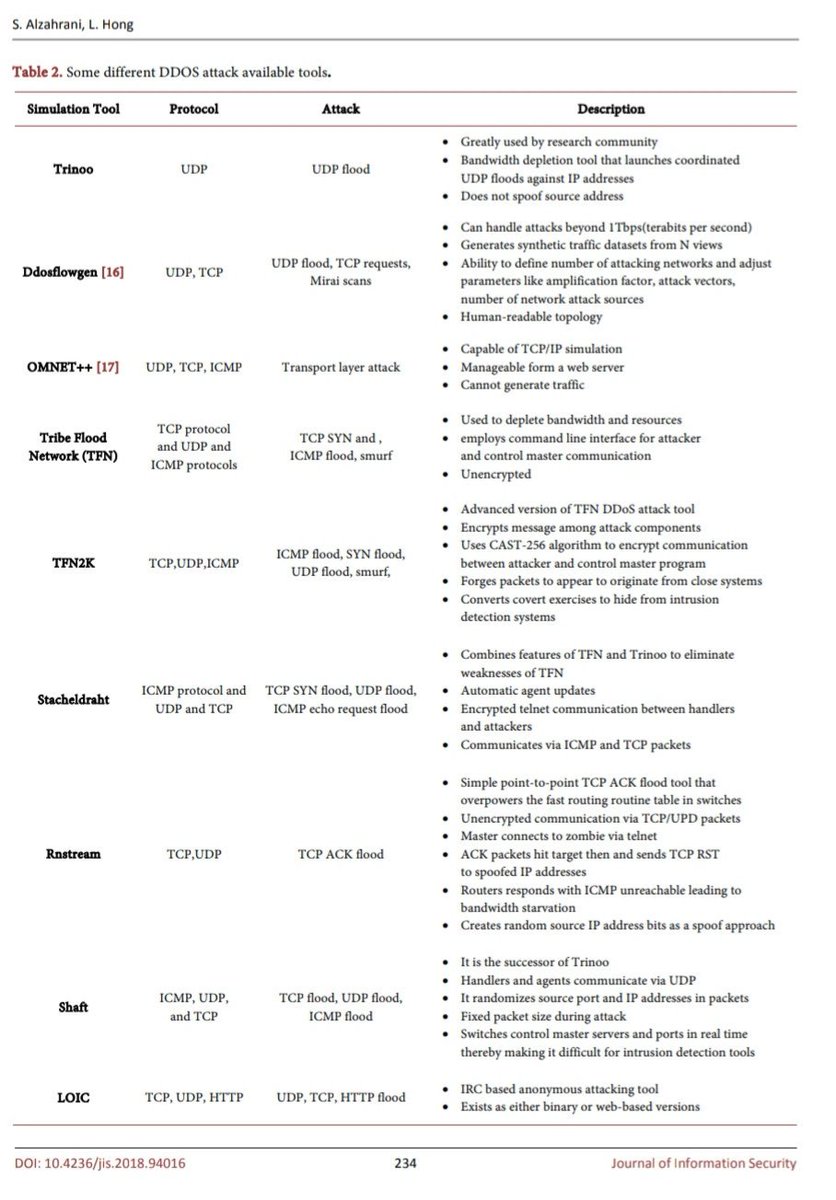

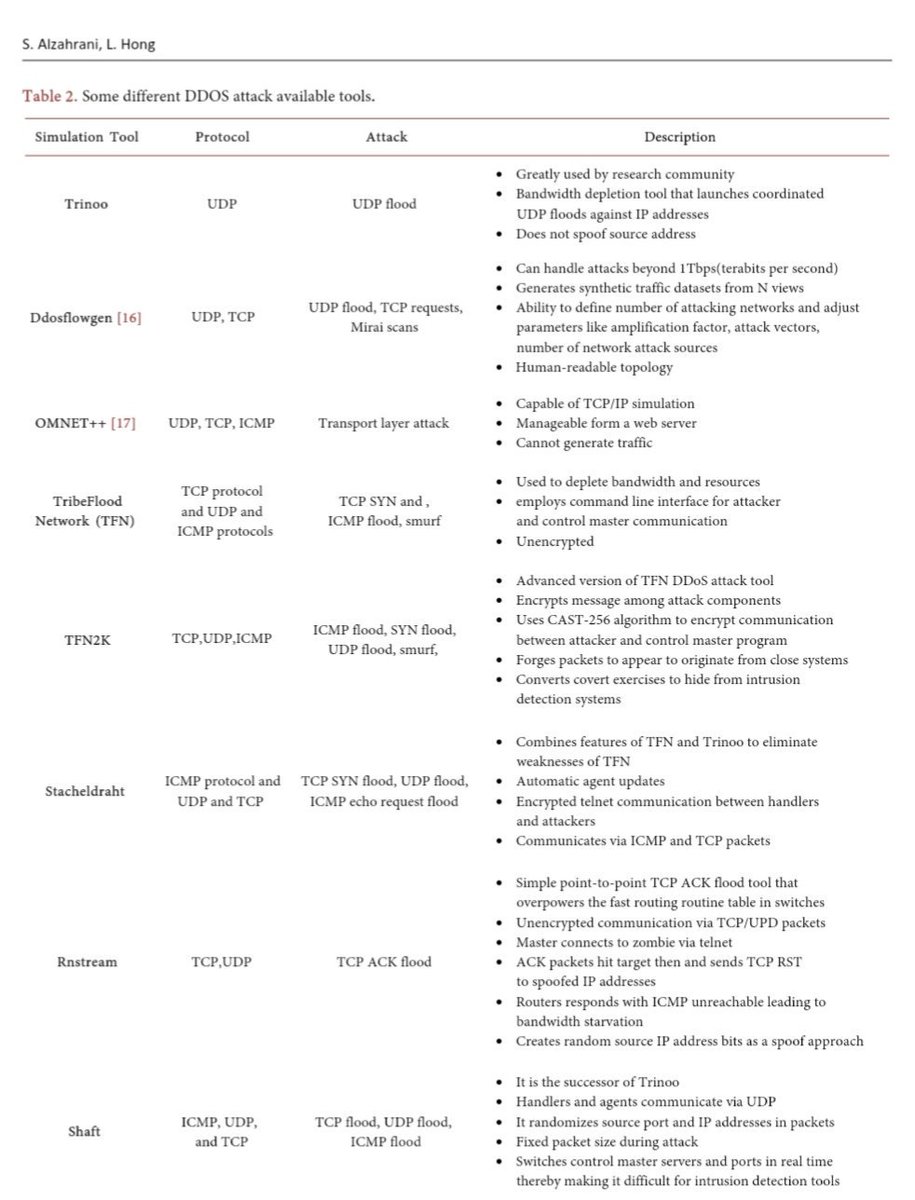

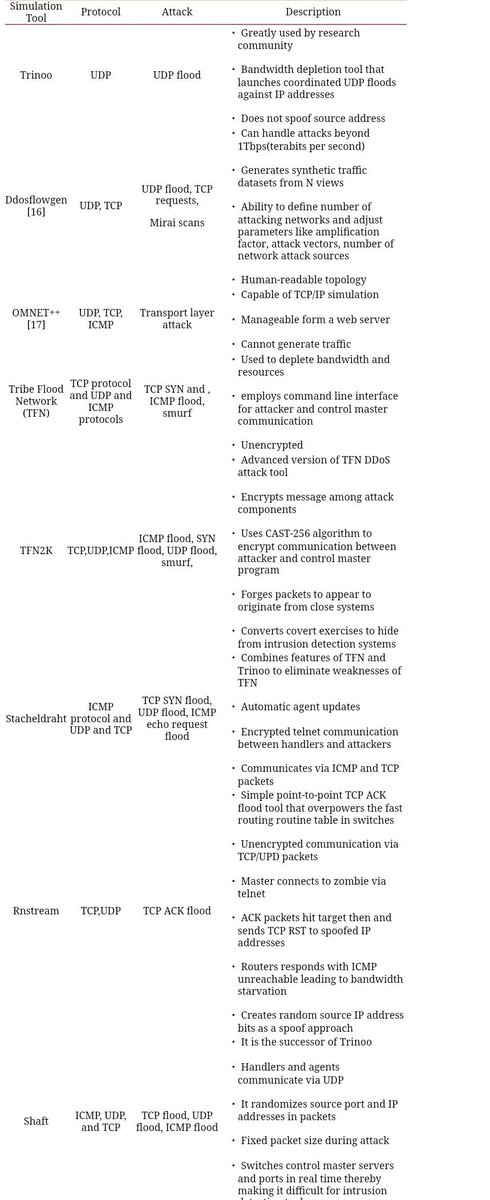

بناء على تجربتي بعض Tools الأدوات المستخدمة في توليد هجمات Attack ، استخدمت بعضآ منها، مرفقة من ورقتي البحثية في #البحث_العلمي

يجب استخدامها فقط في بيئة آمنة وقانونية✨? تناسب الباحثين والمحترفين في #الامن_السيبراني

يجب استخدامها فقط في بيئة آمنة وقانونية✨? تناسب الباحثين والمحترفين في #الامن_السيبراني

سأتحدث في هذه السلسلة أيضآ عن #bigdata #البيانات_الضخمة وعلاقتها ب #الأمن_السيبراني

وبالتالي التركيز على تثقيف وتنمية المهارات التي تدعمها #رؤية_السعودية_2030

أيضآ عند وعدي في إقامة دورات/ورش عمل للمبتدئ، المتوسط؛ المحترف في مجال #الأمن_السيبراني

وبالتالي التركيز على تثقيف وتنمية المهارات التي تدعمها #رؤية_السعودية_2030

أيضآ عند وعدي في إقامة دورات/ورش عمل للمبتدئ، المتوسط؛ المحترف في مجال #الأمن_السيبراني

#البيانات_الضخمة #bigdata هي عبارة عن حزم هائلة من البيانات تقاس بوحدات كبيرة كالتيرابايت والاكسابايت، وما فوق ذلك، وهي بيانات توصف بأنها متنوعة ومتحركة وسريعة ليس من السهولة على أجهزة الحاسب العادية معالجتها،ولايمكن تخزينها في قواعد البيانات العادية أو استخدام Excel

لها طرق خاصة

لها طرق خاصة

في مجال البيانات الكبيرة #bigdata #الامن_السيبراني لابد وان نذكر الأداة الأشهر عالميآ(هادوب) Hadoop

وهو ثورة تقنية للبدء بمجال البيانات الضخمة لكن يحتاج معرفة قوية بأوامر وبيئة (لنكس) بالإضافة لنظم الحاسبات الموزعه (يستحق تعلمه)

؛لكن هادوب أصبح بداية؛ بعد أن ظهر الاقوى والأسرع

وهو ثورة تقنية للبدء بمجال البيانات الضخمة لكن يحتاج معرفة قوية بأوامر وبيئة (لنكس) بالإضافة لنظم الحاسبات الموزعه (يستحق تعلمه)

؛لكن هادوب أصبح بداية؛ بعد أن ظهر الاقوى والأسرع

أصبح اسم هادوب مرادف للبيانات الضخمة #الامن_السيبراني حتى وقت قريب☺️، فهو يعمل بطريقة مجموعة من العقد

clusters computer مما يعطيه خاصية التوسع scalability اي اذا زاد حجم البيانات فهو يعمل دون فشل الأجهزة

يوجد مقالات مبسطة بالعربية

مرفق كتاب الاقوى لتعلم هادوب باللغة الانجليزية

clusters computer مما يعطيه خاصية التوسع scalability اي اذا زاد حجم البيانات فهو يعمل دون فشل الأجهزة

يوجد مقالات مبسطة بالعربية

مرفق كتاب الاقوى لتعلم هادوب باللغة الانجليزية

من أشهر وأقوى البرامج (كورس) في مجال البيانات الضخمة #BigData للمبتدئين عبارة عن ست مستويات كل مستوى ينتهي بشهادة يستحق التسجيل✨

مرفق الرابط??

coursera.org

مرفق الرابط??

coursera.org

حالياً دورة مجانيه لفتره محدودة، ?

Ethical Hacker Certification course

الدورة مخصصة للمبتدئين

#الامن_السيبراني

مرفق الرابط✨

Thought you might enjoy this course on @Udemy: Ethical Hacker Certification course udemy.com

Ethical Hacker Certification course

الدورة مخصصة للمبتدئين

#الامن_السيبراني

مرفق الرابط✨

Thought you might enjoy this course on @Udemy: Ethical Hacker Certification course udemy.com

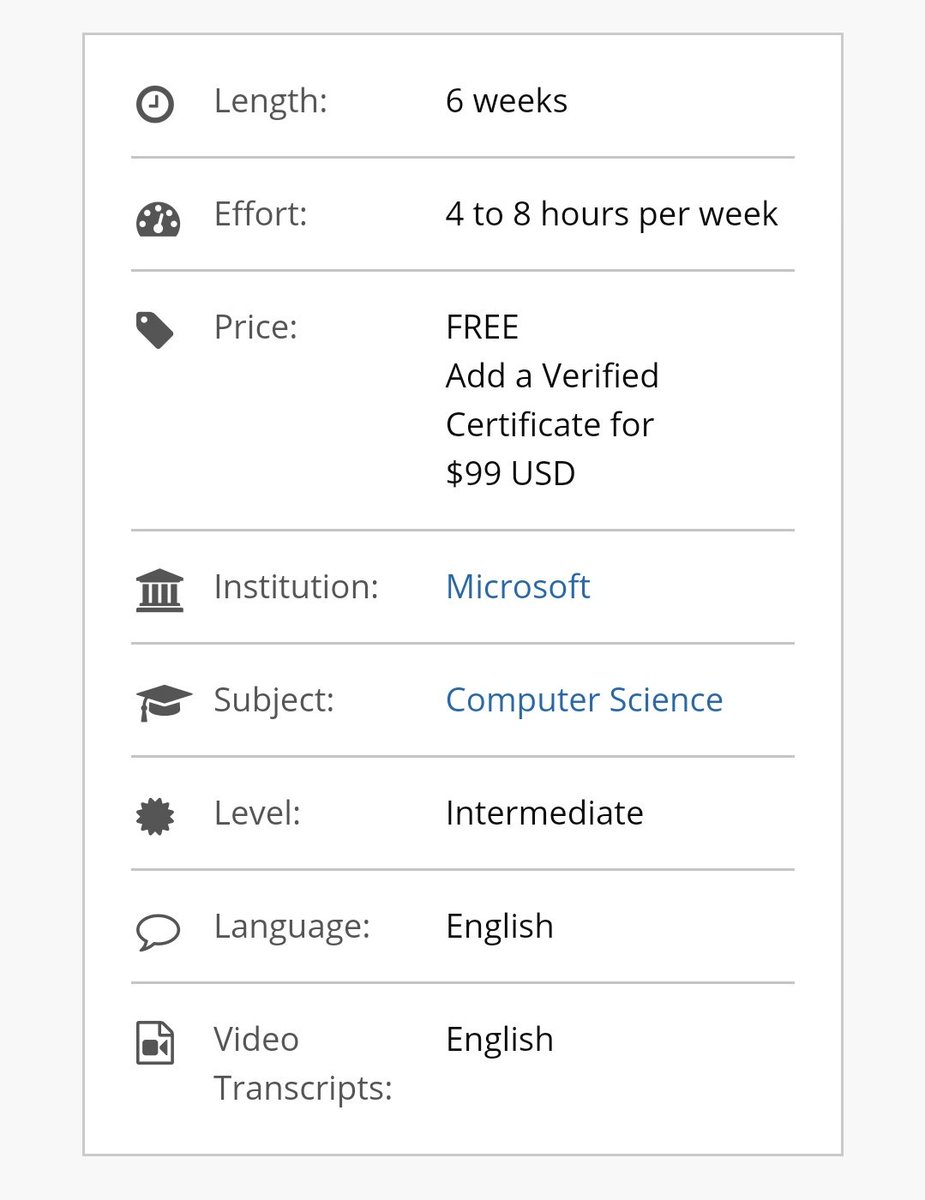

كورس) اونلاين) لشرح #AI

#DeepLearning

مقدّم من Microsoft

يبدأ April 30 ,2019

الأهمية؛ بداية قوية لتعلم الذكاء الاصطناعي وربطه ب #الأمن_السيبراني

والذي سيحتاج منك في مرحلة ما، أن تقوم ببناء كود برمجي✨

ربما نفصّل في ذلك لاحقآ??

مرفق الرابط؛

edx.org

#DeepLearning

مقدّم من Microsoft

يبدأ April 30 ,2019

الأهمية؛ بداية قوية لتعلم الذكاء الاصطناعي وربطه ب #الأمن_السيبراني

والذي سيحتاج منك في مرحلة ما، أن تقوم ببناء كود برمجي✨

ربما نفصّل في ذلك لاحقآ??

مرفق الرابط؛

edx.org

Scala لغة برمجة تعمل على منصة Java أنشأت بالأساس لتوفير لغة أفضل من Java إذ اعتمد مطورها على الانتقادات التي كانت تتلقاها لغة Java، تتميز Scala بتعدد استخداماها، وتجمع بين تقنيتي البرمجة الكائنية والبرمجة الوظيفية

Scala و Python سنتحدث عنها في #الامن_السيبراني

#حزب_المبرمجين

Scala و Python سنتحدث عنها في #الامن_السيبراني

#حزب_المبرمجين

لماذا نتعلم لغة Scala?

كما نعلم يستخدم الكثير من المبرمجين المرجع والمستودع المملوك لشركة مايكروسوفت، “جيت هب” GitHub، وُجد أن لغة “بايثون” Python هي الأولى بمجال تعلم الآلة #ML إلا أن هناك المزيد من اللغات الهامة في مجال التعلم الآلي، والبيانات الضخمة والذكاء الاصطناعي مثل Scala

كما نعلم يستخدم الكثير من المبرمجين المرجع والمستودع المملوك لشركة مايكروسوفت، “جيت هب” GitHub، وُجد أن لغة “بايثون” Python هي الأولى بمجال تعلم الآلة #ML إلا أن هناك المزيد من اللغات الهامة في مجال التعلم الآلي، والبيانات الضخمة والذكاء الاصطناعي مثل Scala

سميت Scala مأخوذة من Scalable Language وكما يقول مخترعها أنها هي Java المستقبل. حيث أنها تمتلك كل ما في لغة الـ Java ولكن اسرع.

(Scalable) من أهم نقاط البيانات الكبيرة كلما زاد حجم البيانات كلما زادت قدرة اللغة/أو البرنامج للعمل دون تعطل؛

مرفق شرح مبسط

tutorialspoint.com

(Scalable) من أهم نقاط البيانات الكبيرة كلما زاد حجم البيانات كلما زادت قدرة اللغة/أو البرنامج للعمل دون تعطل؛

مرفق شرح مبسط

tutorialspoint.com

كورس (اونلاين) لشرح البيانات الضخمة باستخدام هادوب

Taming Big Data with MapReduce and Hadoop - Hands On!

مرفق الرابط

Link : onlinecoursereviewsbest.blogspot.com

#BigData

Taming Big Data with MapReduce and Hadoop - Hands On!

مرفق الرابط

Link : onlinecoursereviewsbest.blogspot.com

#BigData

بعد أن أصبح (هادوب) مرادفا للبيانات الضخمة،، تفوق (سبارك) والذي يتفوق في السرعه والأداء

مقال يشرح كيف يمكن استخدام لغة سكيلا مع سبارك في البيانات الضخمه

Spark with Scala in Learn Big Data

مرفق الرابط

☞ bit.ly

#حزب_المبرمجين

#الامن_السيبراني

#Scala #bigdata

مقال يشرح كيف يمكن استخدام لغة سكيلا مع سبارك في البيانات الضخمه

Spark with Scala in Learn Big Data

مرفق الرابط

☞ bit.ly

#حزب_المبرمجين

#الامن_السيبراني

#Scala #bigdata

الاهتمام ب #الامن_السيبراني بإقامة الدورات، ورش العمل، كورسات اونلاين جميل ولكن،

يظل هناك حاجة للمزيد من الاهتمام ليس فقط نظريات ومفاهيم، وليس تعليم أدوات جاهزه لتعلم الاختراق والدفاع

نحتاج إلى جيل يبرمج،

يطوّر ويبتكر بخوارزميات الذكاء الاصطناعي وعلم البيانات والبيانات الضخمة

يظل هناك حاجة للمزيد من الاهتمام ليس فقط نظريات ومفاهيم، وليس تعليم أدوات جاهزه لتعلم الاختراق والدفاع

نحتاج إلى جيل يبرمج،

يطوّر ويبتكر بخوارزميات الذكاء الاصطناعي وعلم البيانات والبيانات الضخمة

This book Offers strategic defense mechanisms for malware addresses cybercrime,and assesses vulnerabilities to yield proactive rather than reactive countermeasures Addresses aspects of security-related network data

كتاب ينصح به في الذكاء الاصطناعي و #الامن_السيبراني

اصدار ٢٠١٩

كتاب ينصح به في الذكاء الاصطناعي و #الامن_السيبراني

اصدار ٢٠١٩

رابط منصة بق باونتي في السعودية

bugbounty.sa

#bugbounty

وهي أول منصة #سعودية متخصصة في مكافآت #الثغرات

#معسكر_طويق_السيبراني

#الاتحاد_السعودي_للأمن_السيبراني

#الامن_السيبراني #أمن_المعلومات

bugbounty.sa

#bugbounty

وهي أول منصة #سعودية متخصصة في مكافآت #الثغرات

#معسكر_طويق_السيبراني

#الاتحاد_السعودي_للأمن_السيبراني

#الامن_السيبراني #أمن_المعلومات

ثلاث أهداف رئيسية في #الأمن_السيبراني

السرية، النزاهة، التوفر

وبالتالي فإن المهاجمين attackers غالبا يعملون المخاطر والتهديدات منها، فمثلا availability(التوفر)

أي هجوم يؤثر على توفر الشبكة فيجعلها غير متاحة فهو تهديد او خطر Threat

ومثال على ذلك الهجوم المعروف DDoS attack

وهكذا

السرية، النزاهة، التوفر

وبالتالي فإن المهاجمين attackers غالبا يعملون المخاطر والتهديدات منها، فمثلا availability(التوفر)

أي هجوم يؤثر على توفر الشبكة فيجعلها غير متاحة فهو تهديد او خطر Threat

ومثال على ذلك الهجوم المعروف DDoS attack

وهكذا

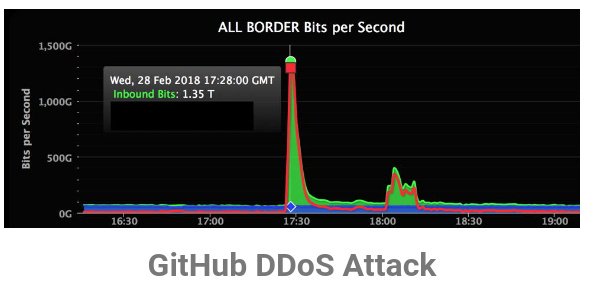

من أشهر الهجمات ل DDoS

ماحدث لموقع GitHub الشهير والذي أغرق ببيانات ذات حجم تيرابايت بمقدار

1.35 TBPS

كما في الرسم

وهي بيانات ضخمه جدا

لذلك هناك حاجة لتعلم #الامن_السيبراني مع

#BigData

البيانات الضخمه لعلاقتهما الوثيقة في أغلب الحالات

سأفصّل كثيرا عن هذا الجانب ان شاءالله

ماحدث لموقع GitHub الشهير والذي أغرق ببيانات ذات حجم تيرابايت بمقدار

1.35 TBPS

كما في الرسم

وهي بيانات ضخمه جدا

لذلك هناك حاجة لتعلم #الامن_السيبراني مع

#BigData

البيانات الضخمه لعلاقتهما الوثيقة في أغلب الحالات

سأفصّل كثيرا عن هذا الجانب ان شاءالله

كثرة المهتمين بمجال #الأمن_السيبراني هي خطوة ممتازه ولكن يجب أن يكون لدينا متخصصين فيه، وذلك لن يكون بدورات او بعض الكورسات

،يجب أن نصل إلى مرحلة كتابة أبحاث في هذا المجال والتي تدل على كامل المعرفة بالشبكات والامن وأنظمة التشغيل يونكس وغيرها

سأرفق بعض أوراقي البحثيه للفائده✨

،يجب أن نصل إلى مرحلة كتابة أبحاث في هذا المجال والتي تدل على كامل المعرفة بالشبكات والامن وأنظمة التشغيل يونكس وغيرها

سأرفق بعض أوراقي البحثيه للفائده✨

شركة أمازون العالمية الغنية عن التعريف

وبحكم تجربتي البحثية في منصة AWS للحوسبة السحابية والبيانات الضخمة و #الامن_السيبراني لأكثر من خمس سنوات، هي المنصة المفضلة عندي برغم تنافس Google Azura وغيرهم

سوف احاول تلخيص أهم مايميزها بحكم التجربه طبعآ

وبحكم تجربتي البحثية في منصة AWS للحوسبة السحابية والبيانات الضخمة و #الامن_السيبراني لأكثر من خمس سنوات، هي المنصة المفضلة عندي برغم تنافس Google Azura وغيرهم

سوف احاول تلخيص أهم مايميزها بحكم التجربه طبعآ

AWS

Amazon Web Services

مجموعة خدمات للحوسبة البعيدة

#CloudComputing

عالية الأمان فيها أيضا عدة خدمات مثل خدمة الويب وغيرها،وجميعها معاً تصنع منصة الحوسبة السحابية تقدم على الإنترنت من قبل شركة أمازون

بعضها مجاني والبعض مدفوع الثمن وقد تصل ان تكون مرتفعة للفرد غير الباحث

Amazon Web Services

مجموعة خدمات للحوسبة البعيدة

#CloudComputing

عالية الأمان فيها أيضا عدة خدمات مثل خدمة الويب وغيرها،وجميعها معاً تصنع منصة الحوسبة السحابية تقدم على الإنترنت من قبل شركة أمازون

بعضها مجاني والبعض مدفوع الثمن وقد تصل ان تكون مرتفعة للفرد غير الباحث

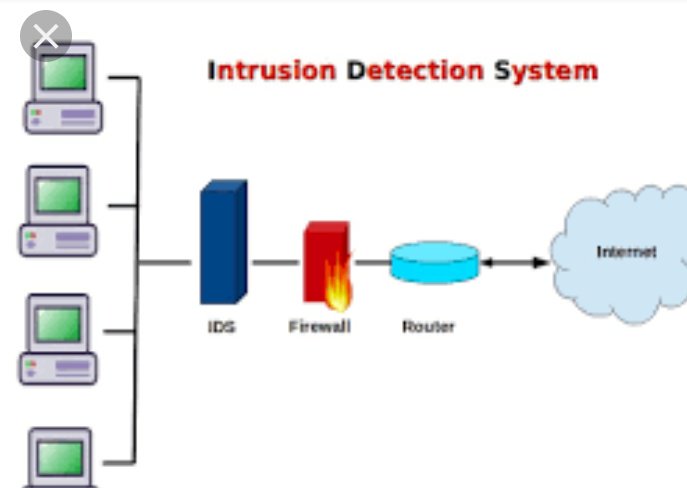

في #الامن_السيبراني نظام كشف التسلل IDS

(Intrusion Detection Systems)

قد يكون سوفت وير(برنامج) أو هاردوير(جهاز) مصمم ل(لكشف) Detectionعن محاولات الوصول الضارة لتعطيل النظام بشكل عام والتلاعب به، وذلك من خلال شبكة الانترنت

له عدة انواع أشهرها

Anomaly IDS, و Signature IDS

(Intrusion Detection Systems)

قد يكون سوفت وير(برنامج) أو هاردوير(جهاز) مصمم ل(لكشف) Detectionعن محاولات الوصول الضارة لتعطيل النظام بشكل عام والتلاعب به، وذلك من خلال شبكة الانترنت

له عدة انواع أشهرها

Anomaly IDS, و Signature IDS

من تجربتي Snort الاشهر وغني عن التعريف

ولكن Suricata اضاف بعض المميزات مثل السرعه وإمكانية العمل multi thread

كلاهما لديهما صعوبة في #BigData

وهي احد الصعوبات والتحديات في #الامن_السيبراني

ولكن Suricata اضاف بعض المميزات مثل السرعه وإمكانية العمل multi thread

كلاهما لديهما صعوبة في #BigData

وهي احد الصعوبات والتحديات في #الامن_السيبراني

Anomaly IDS

تعتمد على اكتشاف السلوك (الغريب)

بتصميم خوارزميات الذكاء الاصطناعي، وذلك لتدريب الخوارزم لمعرفة السلوك الطبيعي للشبكة وتدريبها لاكتشاف السلوك غير الطبيعي مثل #ML

#DeepLearning

المميزات، قوية ولديها القدرة لكشف التهديدات الجديده

العيوب، نسبة خطأ عاليه

#الامن_السيبراني

تعتمد على اكتشاف السلوك (الغريب)

بتصميم خوارزميات الذكاء الاصطناعي، وذلك لتدريب الخوارزم لمعرفة السلوك الطبيعي للشبكة وتدريبها لاكتشاف السلوك غير الطبيعي مثل #ML

#DeepLearning

المميزات، قوية ولديها القدرة لكشف التهديدات الجديده

العيوب، نسبة خطأ عاليه

#الامن_السيبراني

اهم الفروقات والنظريات في #البحث_العلمي في مجال #الامن_السيبراني لتصميم خوارزميات #الذكاء_الاصطناعي مرفقة من ورقتي البحثية للفائدة

A Survey of Cloud Computing Detection Techniques against DDoS Attacks

semanticscholar.org

A Survey of Cloud Computing Detection Techniques against DDoS Attacks

semanticscholar.org

فهرس مرجعي في تويتر للمطورين #Developers

سنهتم بنقطة تحليل البيانات عبر

تويتر APIs

Application Programming interfaces

مهم للمهتمين لبناء برنامج او تطبيق مرتبط بتويتر لتحليل البيانات مثل أعلى هاشتاق،أو أكثر مستخدم مشارك، الوقت الأكثر مشاركة وغيرها

الفهرس?

سنهتم بنقطة تحليل البيانات عبر

تويتر APIs

Application Programming interfaces

مهم للمهتمين لبناء برنامج او تطبيق مرتبط بتويتر لتحليل البيانات مثل أعلى هاشتاق،أو أكثر مستخدم مشارك، الوقت الأكثر مشاركة وغيرها

الفهرس?

نحتاج لاكمال المشروع

Cloud يمكن استخدام AWS

معرفة ب Spark Streaming

معرفة بلغة Python or Scala

معرفة بأهم أوامر لنكس

للتعرف اكثر عن تويتر APIs عبر الرابط المرفق، قراءة مفيدة ?

About Twitter’s APIs

Cloud يمكن استخدام AWS

معرفة ب Spark Streaming

معرفة بلغة Python or Scala

معرفة بأهم أوامر لنكس

للتعرف اكثر عن تويتر APIs عبر الرابط المرفق، قراءة مفيدة ?

About Twitter’s APIs

الهدف؛

؛ فرصة للمهتمين بمجال #علم_البيانات للتطبيق في مشروع ومعرفة (الفكر التحليلي) في هذا العلم، فمعرفة أعلى مشارك أو أعلى هاشتاق،هي برمجة وأكواد تكتب وليست جاهزه☺️

؛تطبيق عدة علوم مثل #البيانات_الضخمة و الحوسبه السحابيه وغيرها

؛ تطبيق المشروع للمتدربين أو أحد المقررات الدراسية

؛ فرصة للمهتمين بمجال #علم_البيانات للتطبيق في مشروع ومعرفة (الفكر التحليلي) في هذا العلم، فمعرفة أعلى مشارك أو أعلى هاشتاق،هي برمجة وأكواد تكتب وليست جاهزه☺️

؛تطبيق عدة علوم مثل #البيانات_الضخمة و الحوسبه السحابيه وغيرها

؛ تطبيق المشروع للمتدربين أو أحد المقررات الدراسية

سأتحدث في هذا الثريد عن الداتا Data

كيف ممكن أحصل على داتا لتطوير خوارزميات #الذكاء_الاصطناعي ب #الامن_السيبراني

1️⃣عمل تجربة حقيقية بمعنى داتا ناتجة عن هجوم حقيقيReal Attack

مرفق بعض الأدوات مع نوع الهجوم ووصف مختصر من ورقتي البحثية?

?مهم جدا يجب أن يكون لديك تصريح لعمل أي هجوم

كيف ممكن أحصل على داتا لتطوير خوارزميات #الذكاء_الاصطناعي ب #الامن_السيبراني

1️⃣عمل تجربة حقيقية بمعنى داتا ناتجة عن هجوم حقيقيReal Attack

مرفق بعض الأدوات مع نوع الهجوم ووصف مختصر من ورقتي البحثية?

?مهم جدا يجب أن يكون لديك تصريح لعمل أي هجوم

مميزات هذه الطريقة، السهولة نوعا ما، حيث يتوفر بعض التتوريالز والفديو تشرح الأدوات المتوفرة(بعضها مجاني)+ حصولك ع بيانات حقيقيه من تجربه حقيقية

العيوب؛ صعوبة الحصول ع التصريح وأحيانا مستحيل لخطورتها في تدمر النظام فعليا ولايمكن ارجاعه أو يصعب عودته

؛أيضآ صعوبة تطبيق بعض السيناريو

العيوب؛ صعوبة الحصول ع التصريح وأحيانا مستحيل لخطورتها في تدمر النظام فعليا ولايمكن ارجاعه أو يصعب عودته

؛أيضآ صعوبة تطبيق بعض السيناريو

مثال على ذلك الأداة LOIC

وهي أداة لشن هجوم DOS أو DDos من نوع TCP/UDP

ولكن لايمكن استخدامها كتجربة الا بتصريح رسمي أو بجهازك الشخصي بغرض التعليم فقط.

؛ وبالتالي يتضح لنا أحد (تحديات/صعوبات) جمع البيانات في مجال #الامن_السيبراني / #أمن_المعلومات لبناء خوارزميات #الذكاء_الاصطناعي

وهي أداة لشن هجوم DOS أو DDos من نوع TCP/UDP

ولكن لايمكن استخدامها كتجربة الا بتصريح رسمي أو بجهازك الشخصي بغرض التعليم فقط.

؛ وبالتالي يتضح لنا أحد (تحديات/صعوبات) جمع البيانات في مجال #الامن_السيبراني / #أمن_المعلومات لبناء خوارزميات #الذكاء_الاصطناعي

سأكمل إن شاء الله الطرق الأخرى في جمع البيانات ✨?

الطريقة 2️⃣

باستخدام داتا Data جاهزه، بمعنى قام بجمعها باحثين سابقين في تجربه معينه

؛يوجد مواقع تحوي بيانات جاهزه للاستخدام، بعضها مجاني، وبعضها تحتاج إثبات الجهة التي تعمل بها /مفوّض

المميزات؛ سهولة الحصول عليها، أيضآ فرصة لمقارنة نتائجك مع الغير

العيوب؛ قد لاتكون مناسبة لفكرتك

باستخدام داتا Data جاهزه، بمعنى قام بجمعها باحثين سابقين في تجربه معينه

؛يوجد مواقع تحوي بيانات جاهزه للاستخدام، بعضها مجاني، وبعضها تحتاج إثبات الجهة التي تعمل بها /مفوّض

المميزات؛ سهولة الحصول عليها، أيضآ فرصة لمقارنة نتائجك مع الغير

العيوب؛ قد لاتكون مناسبة لفكرتك

أيضآ من العيوب،

*قد تكون قديمة وتحتاج تحديث، مثلا تحديث لأنواع جديدة من الهجمات الغير معروفه مسبقا

*حجم الداتا أو السيناريو يحتاج تعديل

وغيرها من العيوب

ومن ذلك نؤكد (صعوبة) الحصول على Data مناسبه لبناء خوارزميات #الذكاء_الاصطناعي الضرورية في الحمايه و #الامن_السيبراني

*قد تكون قديمة وتحتاج تحديث، مثلا تحديث لأنواع جديدة من الهجمات الغير معروفه مسبقا

*حجم الداتا أو السيناريو يحتاج تعديل

وغيرها من العيوب

ومن ذلك نؤكد (صعوبة) الحصول على Data مناسبه لبناء خوارزميات #الذكاء_الاصطناعي الضرورية في الحمايه و #الامن_السيبراني

مثال data جاهزة في مجال #CyberSecurity

ll.mit.edu

أيضآ

kaggle.com

أيضآ

Kdd Cup99

Darpa2000

CAIDA

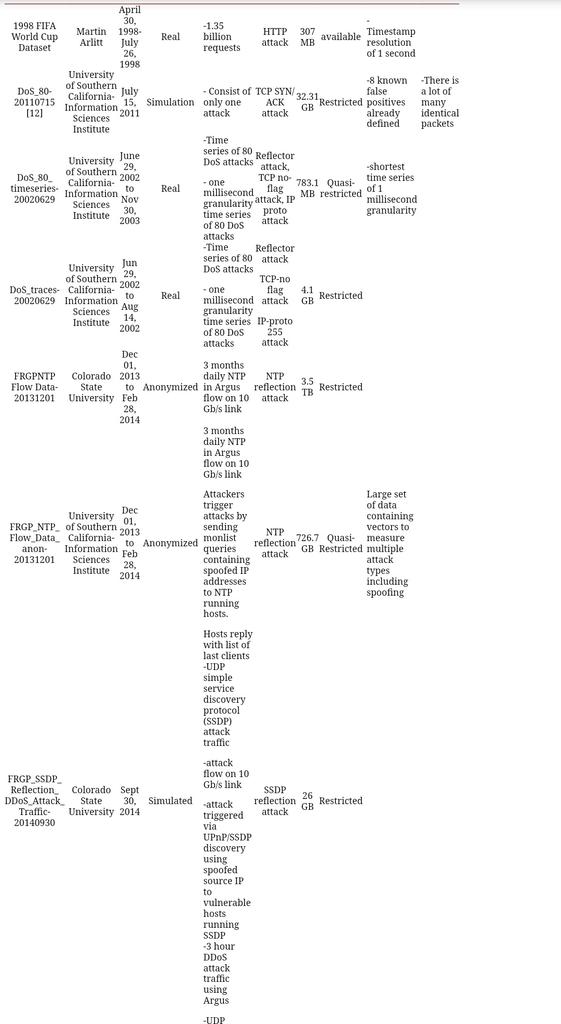

مرفق جدول من ورقتي البحثية لأهم Data الموجوده مع حجمها، وصفها نوع البرتوكولز.. وغيرها

يمكنك البحث باسمها وتحميلها

؛ يتبقى لاحقآ طريقة جمع البيانات الاخيره

ll.mit.edu

أيضآ

kaggle.com

أيضآ

Kdd Cup99

Darpa2000

CAIDA

مرفق جدول من ورقتي البحثية لأهم Data الموجوده مع حجمها، وصفها نوع البرتوكولز.. وغيرها

يمكنك البحث باسمها وتحميلها

؛ يتبقى لاحقآ طريقة جمع البيانات الاخيره

3️⃣Part1

لجمع Data في #الامن_السيبراني لاستخدام #الذكاء_الاصطناعي

عن طريق المحاكاة simulationمن خلال بناء نموذج بإستخدام الكومبيوتر لواقع يراد إقامته أو لواقع قائم بالفعل أو لحالة إفتراضية أو مشكلة متوقعة، لتسهيل عملية دراسة النظام بتغيير الإفتراضات أو المتغيرات المؤثرة في السلوك

لجمع Data في #الامن_السيبراني لاستخدام #الذكاء_الاصطناعي

عن طريق المحاكاة simulationمن خلال بناء نموذج بإستخدام الكومبيوتر لواقع يراد إقامته أو لواقع قائم بالفعل أو لحالة إفتراضية أو مشكلة متوقعة، لتسهيل عملية دراسة النظام بتغيير الإفتراضات أو المتغيرات المؤثرة في السلوك

Patr23️⃣

من مميزات المحاكاة،قلة التكلفة فلا حاجة لأدوات حقيقية مثل server أو أجهزة كمبيوتر وغيرها من الأدوات اللازمه لبناء Topology أو السيناريو، أيضآ قوية، آمنة،وفعالة فكثير من الأبحاث الآن تعتمد عليها،بل المحاكاة علم بحد ذاته يدرّس وله تقنيات وأدوات عديدة

أهم العيوب؛ تحتاج تعليم

من مميزات المحاكاة،قلة التكلفة فلا حاجة لأدوات حقيقية مثل server أو أجهزة كمبيوتر وغيرها من الأدوات اللازمه لبناء Topology أو السيناريو، أيضآ قوية، آمنة،وفعالة فكثير من الأبحاث الآن تعتمد عليها،بل المحاكاة علم بحد ذاته يدرّس وله تقنيات وأدوات عديدة

أهم العيوب؛ تحتاج تعليم

Part 33️⃣

من العيوب أيضآ ال Data الناتجة قد تصل إلى حجم KB والناتج عبارة عن Report للنظام الناتج.. وهذه أحد صعوبات أدوات المحاكاة؟

فالحل هو بناء مولّد للداتا Traffic generation وبالتالي إنتاج #بيانات_ضخمة

وهذه التجربة الجميله ☺️ كانت أحد أدواتي

سيكون حديثي القادم بإذن الله✨

من العيوب أيضآ ال Data الناتجة قد تصل إلى حجم KB والناتج عبارة عن Report للنظام الناتج.. وهذه أحد صعوبات أدوات المحاكاة؟

فالحل هو بناء مولّد للداتا Traffic generation وبالتالي إنتاج #بيانات_ضخمة

وهذه التجربة الجميله ☺️ كانت أحد أدواتي

سيكون حديثي القادم بإذن الله✨

أمثلة لأهم أدوات Simulation

؛CloudSim الغني عن التعريف

فقد كان ظهوره ثورة ثقنية بحثية لأكثر المؤتمرات والجامعات العالمية، أيضآ NS2\NS3

بالإضافه ل OMNET ++

اختيارك، يعود إلى فكرتك/السيناريو/المطلوب

علمآ بأن CloudSim أداة أكاديمية تعاملت معها في بحثي المرفق

digitalscholarship.tnstate.edu

؛CloudSim الغني عن التعريف

فقد كان ظهوره ثورة ثقنية بحثية لأكثر المؤتمرات والجامعات العالمية، أيضآ NS2\NS3

بالإضافه ل OMNET ++

اختيارك، يعود إلى فكرتك/السيناريو/المطلوب

علمآ بأن CloudSim أداة أكاديمية تعاملت معها في بحثي المرفق

digitalscholarship.tnstate.edu

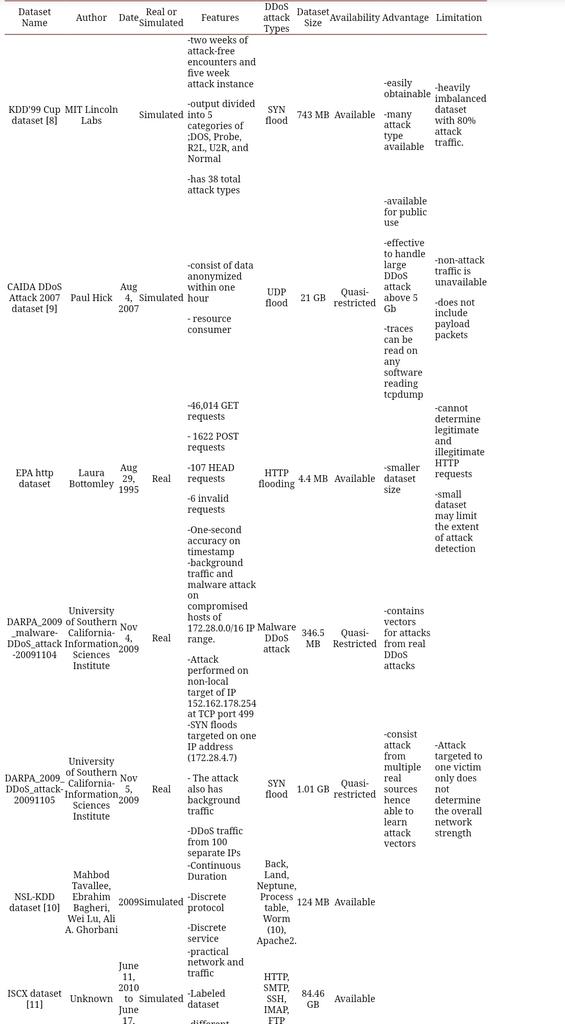

1️⃣استراتيجية #الامن_السيبراني بمراحل؛

1.Identify

كشف الخطر وتعريفه ودراسته علمآ هناك مخاطر مجهولة

2.Protect

حماية بوضع برامج/أجهزة وتوظيف تقني للحماية مثل مراقبة الشبكة monitor

3.Detect

أصعب مرحلة،اكتشاف التهديد بتقنيات عديدة مثل #الذكاء_الاصطناعي ومنه كتبت رسالتي الدكتوراه

1.Identify

كشف الخطر وتعريفه ودراسته علمآ هناك مخاطر مجهولة

2.Protect

حماية بوضع برامج/أجهزة وتوظيف تقني للحماية مثل مراقبة الشبكة monitor

3.Detect

أصعب مرحلة،اكتشاف التهديد بتقنيات عديدة مثل #الذكاء_الاصطناعي ومنه كتبت رسالتي الدكتوراه

4.Respond

الاستجابة وتعني حين اكتشاف الخطر ماهو الإجراء المتبع مثل alert تحذير

5.Recover

وتعني إعادة النظام لوضعه الطبيعي بتقنيات معينه في حالة تعرض للخطر

لكل مرحلة طرق وتقنيات وابحاث وأدوات تحتاج جهد من المهتمين والمختصين

مرفق مقال للفائدة

amp.thehackernews.com

الاستجابة وتعني حين اكتشاف الخطر ماهو الإجراء المتبع مثل alert تحذير

5.Recover

وتعني إعادة النظام لوضعه الطبيعي بتقنيات معينه في حالة تعرض للخطر

لكل مرحلة طرق وتقنيات وابحاث وأدوات تحتاج جهد من المهتمين والمختصين

مرفق مقال للفائدة

amp.thehackernews.com

أحد التعريفات المبسطة ل #الأمن_السيبراني

#CyberSecurity

وهو؛

كل ماهو متعلق بحماية(الشبكات) والبيانات الرقمية والأجهزة المتصلة بها.

مرفق أيضآ مقاله مبسطة بينه وبين #أمن_المعلومات

fadvisor.net

#CyberSecurity

وهو؛

كل ماهو متعلق بحماية(الشبكات) والبيانات الرقمية والأجهزة المتصلة بها.

مرفق أيضآ مقاله مبسطة بينه وبين #أمن_المعلومات

fadvisor.net

جاري تحميل الاقتراحات...