ثغرة XXE :-

هي ثغرة تمكن المخترق من تنفيذ تعليمات خبيثة تشتبه تأثيرها ب(RCE/LFI) عن طريق XML Entity .

سبب الحدوث :-

تمكين المبرمج لأضافة تعليمات خارجية عن طريق DTD - Entities .

برمجيا (php) :-

bug : libxml_disable_entity_loader(false)

Fix : libxml_disable_entity_loader(true)

هي ثغرة تمكن المخترق من تنفيذ تعليمات خبيثة تشتبه تأثيرها ب(RCE/LFI) عن طريق XML Entity .

سبب الحدوث :-

تمكين المبرمج لأضافة تعليمات خارجية عن طريق DTD - Entities .

برمجيا (php) :-

bug : libxml_disable_entity_loader(false)

Fix : libxml_disable_entity_loader(true)

ثغرة LFI :-

هي ثغرة تسمح للمهاجم برؤية ملفات غير مصرح له برؤيتها .

السبب :-

استخدام المبرمج دوال تقوم بقراءة وعرض الملفات الغير مصرحة للمهاجم .

برمجيا (PHP):-

Bug : file_get_contents($_GET['file']);

Fix : use curl php .

هي ثغرة تسمح للمهاجم برؤية ملفات غير مصرح له برؤيتها .

السبب :-

استخدام المبرمج دوال تقوم بقراءة وعرض الملفات الغير مصرحة للمهاجم .

برمجيا (PHP):-

Bug : file_get_contents($_GET['file']);

Fix : use curl php .

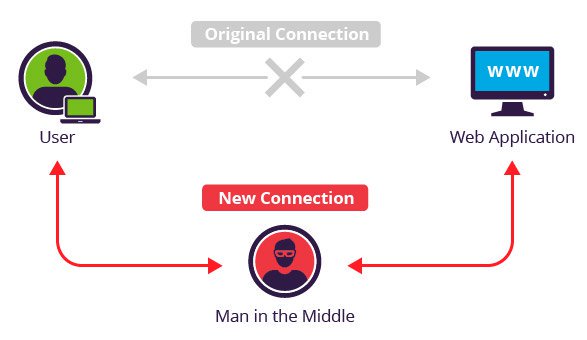

ثغرة Mixed-Content :-

هي ثغرة تسمح للمهاجم بالتنصت على Packets الضحية المتصل بالشبكة معه بسبب خطأ المبرمج وخلط العمليات HTTP-HTTPS .

السبب :-

ان المبرمج لم يقم بتأمين المسارات و جميع HTML resource من صور من سكريبتات الخ. تحت نطاق HTTPS

الضرر :-

التنصت وسحب معلومات الجلسة للضحية

هي ثغرة تسمح للمهاجم بالتنصت على Packets الضحية المتصل بالشبكة معه بسبب خطأ المبرمج وخلط العمليات HTTP-HTTPS .

السبب :-

ان المبرمج لم يقم بتأمين المسارات و جميع HTML resource من صور من سكريبتات الخ. تحت نطاق HTTPS

الضرر :-

التنصت وسحب معلومات الجلسة للضحية

هجمات SSRF :-

isecur1ty.org

isecur1ty.org

ثغرة PHP Object Injection :-

0w4y.blogspot.com

0w4y.blogspot.com

ثغرة Node.js Object injection :-

0w4y.blogspot.com

0w4y.blogspot.com

ثغرة CORS Vulnerability :-

0w4y.blogspot.com

0w4y.blogspot.com

ثغرة Missing Security Headers :-

هي ثغرة يستغل بها المخترق عدم وجود هيدرز للحماية .

السبب :-

نسيان المبرمج وضع هيدرز في الرسبونس مثل CSP و x-xss-protection الخ.. .

الضرر :-

احتمالية وقوع ثغرات خطيرة مثل XSS او هجوم clickjacking .

هي ثغرة يستغل بها المخترق عدم وجود هيدرز للحماية .

السبب :-

نسيان المبرمج وضع هيدرز في الرسبونس مثل CSP و x-xss-protection الخ.. .

الضرر :-

احتمالية وقوع ثغرات خطيرة مثل XSS او هجوم clickjacking .

ثغرة Git repository found :-

هي ثغرة استطاع بها المهاجم الوصول للmetadata dir (.git) .

السبب :-

خطأ المبرمج بجعل .git متاح الوصول اليه .

الترقيع (htaccess.) :-

Order allow,deny

Deny from all

الضرر :-

الوصول لملفات حساسة خاص بمشروعك او ملفات موقعك .

هي ثغرة استطاع بها المهاجم الوصول للmetadata dir (.git) .

السبب :-

خطأ المبرمج بجعل .git متاح الوصول اليه .

الترقيع (htaccess.) :-

Order allow,deny

Deny from all

الضرر :-

الوصول لملفات حساسة خاص بمشروعك او ملفات موقعك .

العيب البرمجي race condition :-

arabteam2000-forum.com

arabteam2000-forum.com

عملية SIM Cloning :-

هي عملية يقوم بها المخترق بنسخ طبق الأصل لشريحة الضحية بأستخدام بعض المعلومات .

احتياجات المخترق :-

فقط حاجتين وهم (IMEI/Key) .

الحل :-

تجنب اعطاء غلاف و بطاقة شريحتك لأي أحد .

هي عملية يقوم بها المخترق بنسخ طبق الأصل لشريحة الضحية بأستخدام بعض المعلومات .

احتياجات المخترق :-

فقط حاجتين وهم (IMEI/Key) .

الحل :-

تجنب اعطاء غلاف و بطاقة شريحتك لأي أحد .

ثغرة Buffer overfolw :-

isecur1ty.org

isecur1ty.org

ثغرات استخدام الذاكرة المُحررة (use-after-free) :-

ثغرات (out-of-bounds memory access) :-

ثغرات الخلط بين الأنواع (type confusion) :-

اختطاف (DNS) :-

xredteam.com

xredteam.com

ثغرة CRLF Injection :-

ثغرة تسمح للمهاجم بأضافة header name و header value للرسبونس .

السبب :-

الأسباب كثيرة ومختلفة من لغة الى اخرى لكن المرجح في استخدام دوال تستخدم في اصدارات قديمة مثل دالة header(); في PHP5 .

فيديو يشرح ماأعنيه :-

youtu.be

ثغرة تسمح للمهاجم بأضافة header name و header value للرسبونس .

السبب :-

الأسباب كثيرة ومختلفة من لغة الى اخرى لكن المرجح في استخدام دوال تستخدم في اصدارات قديمة مثل دالة header(); في PHP5 .

فيديو يشرح ماأعنيه :-

youtu.be

ثغرة SSTInjection (بنخصص شرحها للفلاسك):-

هي ثغرة تسمح بحقن filter بالكود .

صورة كتبتها توضح لكم وبعطيكم فيديو شرح

youtu.be

ويوجد ايضا تحدي سويته انا مصاب SSTI :- :)

هي ثغرة تسمح بحقن filter بالكود .

صورة كتبتها توضح لكم وبعطيكم فيديو شرح

youtu.be

ويوجد ايضا تحدي سويته انا مصاب SSTI :- :)

ثغرة Open Redirect :-

ثغرة يستغل فيها المهاجم الضحية بأيهامه ان link رسمي وصل أليه وفور دخوله ينقله الى صفحة اهرى يريدها المهاجم .

السبب :-

عدم وعي المبرمج وعدم فلترة البراميترات .

bug : header('Location: '.$_GET['u']);

Fix : header('Location: UR-SITE);

ثغرة يستغل فيها المهاجم الضحية بأيهامه ان link رسمي وصل أليه وفور دخوله ينقله الى صفحة اهرى يريدها المهاجم .

السبب :-

عدم وعي المبرمج وعدم فلترة البراميترات .

bug : header('Location: '.$_GET['u']);

Fix : header('Location: UR-SITE);

ثغرة Sensitive data leakage :-

هي ثغرة تسمح للمهاجم بسحب معلومات حساسة وضعها المبرمج .

مثال :-

بعض مطوري التطبيقات (الأندرويد كمثال) يضعون معلومات حساسة مثل Auth Key في احد ملفات او سورس كود التطبيق

احد امثلة الأكتشاف في احد التطبيقات :-

hackerone.com

هي ثغرة تسمح للمهاجم بسحب معلومات حساسة وضعها المبرمج .

مثال :-

بعض مطوري التطبيقات (الأندرويد كمثال) يضعون معلومات حساسة مثل Auth Key في احد ملفات او سورس كود التطبيق

احد امثلة الأكتشاف في احد التطبيقات :-

hackerone.com

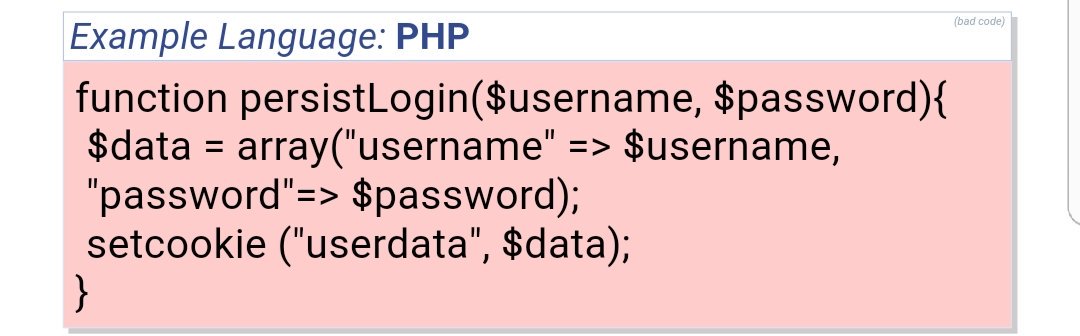

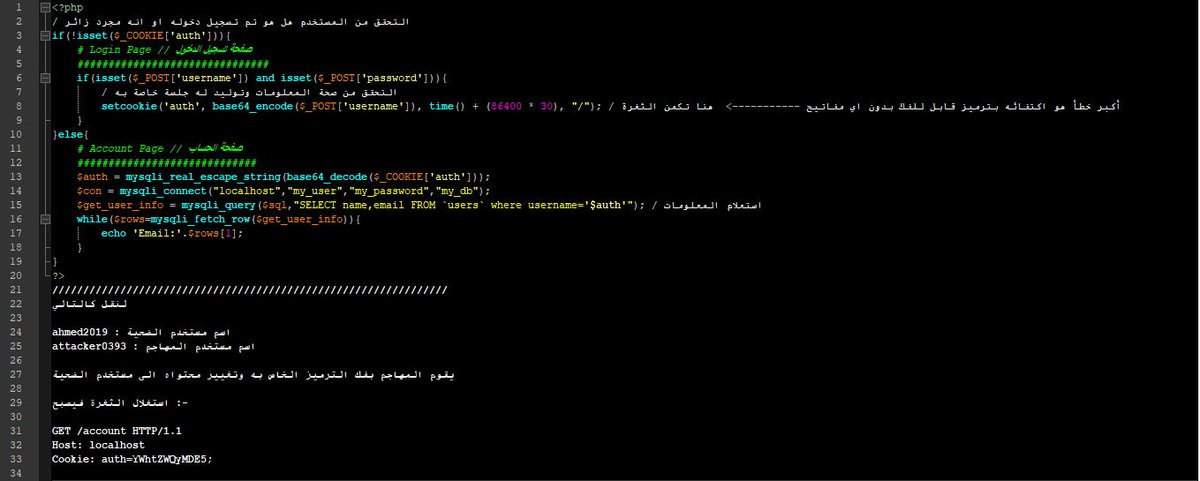

راح نبدأ حاليا بالجلسات sessions / Cookies لأن هم موضوع مطول قليلا .

ثغرة Session Fixation :-

ثغرة تسمح للمخترق باختطاف جلسة المستخدم.

السبب :-

عدم تعيين Session ID مختلف بعد توثيق المستخدم.

مثال :-

حقن Session ID في رابط الموقع المصاب و إرساله للضحية، عند تسجيل الدخول في متصفح الضحية تنتقل الجلسة الى متصفح المخترق.

ثغرة تسمح للمخترق باختطاف جلسة المستخدم.

السبب :-

عدم تعيين Session ID مختلف بعد توثيق المستخدم.

مثال :-

حقن Session ID في رابط الموقع المصاب و إرساله للضحية، عند تسجيل الدخول في متصفح الضحية تنتقل الجلسة الى متصفح المخترق.

ثغرة NoRedirect :-

هي ثغرة تتجاوز التحويل .

السبب :-

عدم انهاء المبرمج سطر التحويل .

الثغرة :-

header('?error=1');

# Admin page

المهاجم يستطيع تجاوز التحويل والوصول للآدمن

الترقيع :-

exit(header('?error=1'));

انتهاء الرسبونس وتحويل الصفحة لايستطيع المهاجم الدخول .

هي ثغرة تتجاوز التحويل .

السبب :-

عدم انهاء المبرمج سطر التحويل .

الثغرة :-

header('?error=1');

# Admin page

المهاجم يستطيع تجاوز التحويل والوصول للآدمن

الترقيع :-

exit(header('?error=1'));

انتهاء الرسبونس وتحويل الصفحة لايستطيع المهاجم الدخول .

ثغرة Use of Hard-coded Credentials :-

هي ثغرة يستغلها المهاجم بعمل هندسة عكسية للكود واخذ معلومات المصادقة .

السبب :-

وضع المبرمج مفاتيح المصادقة بالكود مثل الباسورد .

مثال :-

xredteam.com

هي ثغرة يستغلها المهاجم بعمل هندسة عكسية للكود واخذ معلومات المصادقة .

السبب :-

وضع المبرمج مفاتيح المصادقة بالكود مثل الباسورد .

مثال :-

xredteam.com

ثغرة clickjacking :-

isecur1ty.org

isecur1ty.org

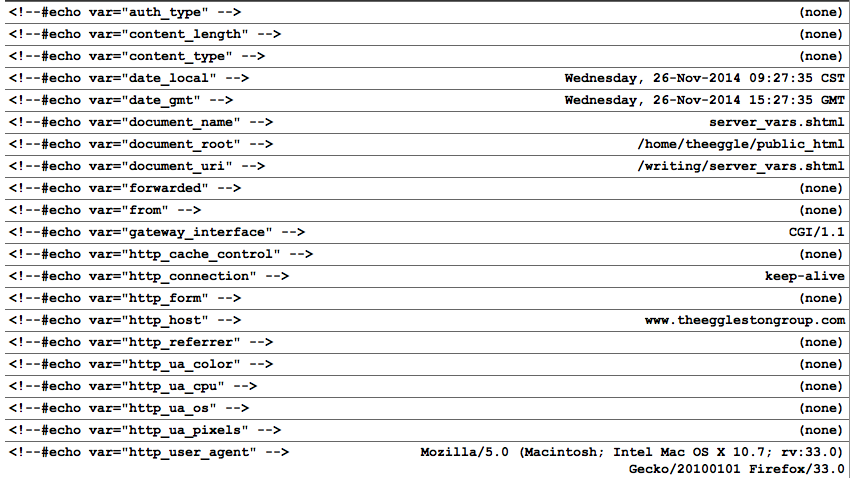

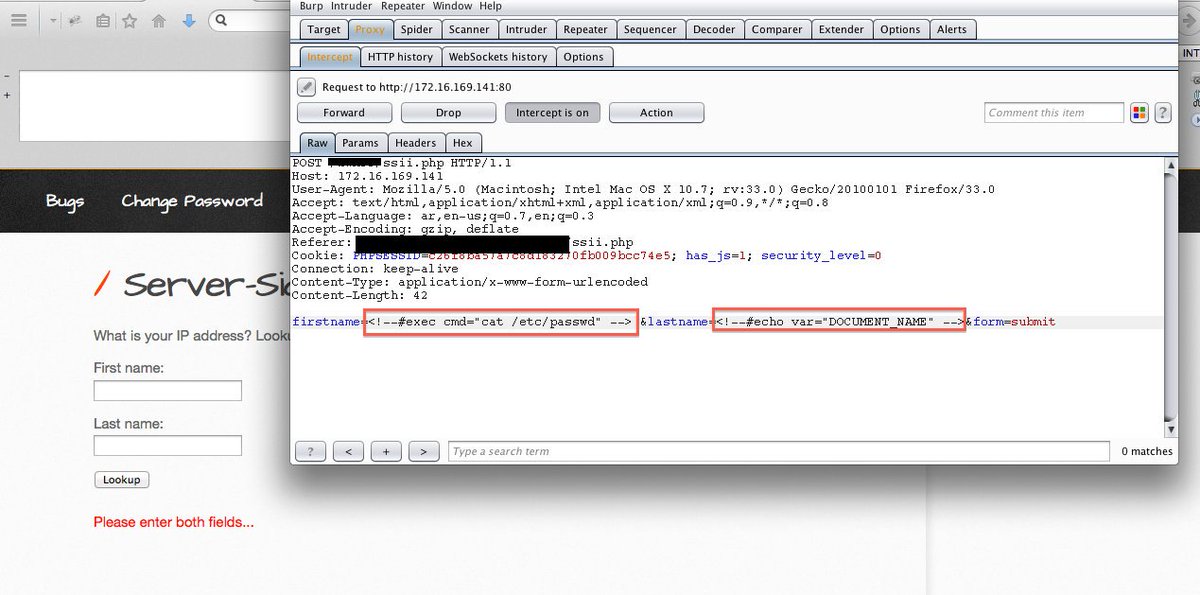

الESI :-

هي XML-based markup lang .

ثغرة ESI Injection :-

تأثير الثغرة لصالح اامهاجم على الضحية مثل تأثير SSI Injection لكن تختلف طبيعة الثغرة بأستخدام <esi:XXX>

السبب :-

عدم فلترة المدخلات والسماح للمهاجم بالحقن بدون تثبيت cache من المبرمج

youtu.be

هي XML-based markup lang .

ثغرة ESI Injection :-

تأثير الثغرة لصالح اامهاجم على الضحية مثل تأثير SSI Injection لكن تختلف طبيعة الثغرة بأستخدام <esi:XXX>

السبب :-

عدم فلترة المدخلات والسماح للمهاجم بالحقن بدون تثبيت cache من المبرمج

youtu.be

جاري تحميل الاقتراحات...